Vandaag hebben we een interview gedaan met Candid Wüest, Threat Researcher bij Symantec. Hij analyseert samen met zijn team de nieuwe malware en brengt deze analyses vervolgens naar buiten in rapporten en blogposts. Wij spraken met hem over de recente uitbraak van de Petya-ransomware, waarvan de daders in elk geval nooit gepakt gaan worden.

De eerste vraag is meteen duidelijkheid scheppen, want we worden helemaal platgemaild door allerlei beveiligingsbedrijven met de naam Petya en NotPetya. Maar wat is het nu? Wüest laat weten dat er voor beide wat te zeggen is, maar de code van de ransomware komt voor ongeveer 60 procent overeen met Petya, de rest is anders. Dus er zijn zeker overeenkomsten, maar niet over de hele linie.

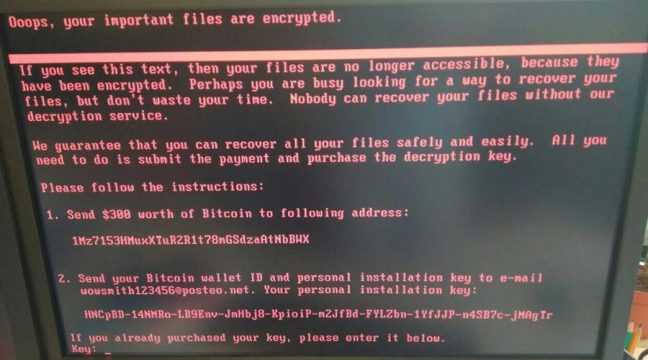

Als je als bedrijf geïnfecteerd bent met de Petya-ransomware dan is er slecht nieuws, want je bent je data echt kwijt. Zeker als de infectie heeft plaatsvonden bij een gebruiker met administrator-rechten, dan is namelijk de Master Boot Record (MBR) overschreven, waardoor de hele schijf is versleuteld.

Heeft de infectie plaatsgevonden bij een gebruiker met beperkte rechten, dan is de MBR onaangetast maar zijn andere bestanden versleuteld, de encryptiesleutel is daarbij op de schijf opgeslagen, wat mogelijkheden biedt om ook een decryptiesleutel te genereren. Het probleem is alleen dat de criminelen goed gebruik hebben gemaakt van de beschikbare encryptietechnologieën, want de kans dat er een masterkey wordt gevonden acht Wüest vrijwel nihil. De encryptie is simpelweg te goed.

De criminelen achter de ransomware betalen heeft ook geen zin, het e-mailadres waarop ze te bereiken waren is door opsporingsinstanties afgesloten.

Ransomware is rookgordijn, doel is Oekraïne schade toebrengen

Er wordt op dit moment flink gespeculeerd over het doel van deze ransomware. Hoewel nog niet alle beveiligingsexperts het erover eens zijn, neigen wij ook naar de groep die stelt dat dit geen echte ransomware is, maar malware met als doel zoveel mogelijk bedrijven te raken in de Oekraïne. Er zijn namelijk bij het ontwikkelen van de Petya-ransomware bepaalde keuzes gemaakt die echte cybercriminelen niet zullen maken.

Zo is er geen gebruik gemaakt van command en control servers, waardoor er geen updates kunnen worden verstuurd of aanpassingen gedaan aan de malware. Criminelen updaten hun ransomware met regelmaat om beveiligingen te ontlopen, meer geld te vragen of andere Bitcoin-wallets toe te voegen. De criminelen kunnen aan deze ransomware niets meer aanpassen, deze werkt nu volledig zelfstandig.

Er is gebruik gemaakt van één e-mailadres en één Bitcoin-wallet, iets wat ook niet in lijn is met andere criminelen. Die gebruiken vaak websites en voor elk slachtoffer een aparte Bitcoin-wallet, zodat de betalingen aan alle kanten binnen kunnen komen.

Criminelen die geld willen verdienen maakt het niet uit wie er geïnfecteerd raakt, zolang er maar betaald wordt. In dit geval zijn vooral bedrijven in de Oekraïne getroffen. Meer dan 90 procent van de infecties heeft in dat land plaats gevonden. Daarna volgen met veel minder infecties (minder dan 1 procent) diverse andere landen. Nederland zou volgens Eset op plek vijf staan.

Ook als er wordt gekeken hoeveel geld er verdiend is met deze ransomware komen de schattingen niet verder dan 11.000 dollar, WannaCry was goed voor 140.000 dollar, maar echt goede ransomware levert miljoenen dollars op. Het mag duidelijk zijn, dit is geen goede ransomware en het doel is vooral om schade aan te richten die niet meer hersteld kan worden.

Ransomware verspreidt zich lokaal in bedrijfsnetwerk

In tegenstelling tot WannaCry dat willekeurig ip-adressen op het internet probeerde te infecteren via de EthernalBlue-exploit, doet Petya dit niet. Petya is in eerste instantie voornamelijk verspreidt via het boekhoudpakket MEDoc. Die hebben het lek in hun beveiliging inmiddels gedicht. Er worden nu ook geen nieuwe bedrijven meer geïnfecteerd, de enige verspreiding die nu nog plaatsvindt is via de lokale netwerken.

Petya verspreidt zichzelf namelijk niet over het internet, omdat dat zeer lastig is met alle Firewalls. Het richt zich vooral op lokale verspreiding om alle pc’s in een bedrijfnetwerk uit te schakelen. Het inventariseert alle pc’s in een netwerk, kijkt welke beveiligingssoftware er actief is en kiest vervolgens de methode van verspreiding. Dat kan zijn via de door de NSA ontwikkelde Eternal Blue-exploit, maar ook door alle wachtwoorden in Windows uit te lezen en in het geheugen op te slaan. Vervolgens worden legitieme wegen bewandeld om andere pc’s te infecteren. Via de Windows Management Instrumentation (WMI) en PSEXEC-software van Microsoft kan je op afstand andere computers benaderen in het netwerk en daarop inloggen met je gebruikersnaam en wachtwoord. Ook is het mogelijk om code uit te voeren op deze systemen en dus ook het systeem te infecteren met de ransomware.

De daders achterhalen die achter deze ransomware zit lijkt zo goed als onmogelijk, Wüest denkt dat die kans vrijwel nihil is. In de broncode zijn geen andere bekende stukken code gevonden, of vertalingen of tijdzones die enige duiding geven op de herkomst van de ransomware. Het gebrek aan command en control servers zorgt er ook voor dat er geen communicatielijn is terug te vinden naar de daders. De enige mogelijkheid is wellicht om te analyseren wat er bij MEDoc is misgegaan of wie het e-mailadres heeft aangemaakt dat de criminelen gebruikt hebben. Al zijn daar ongetwijfeld weer proxy- en VPN-servers voor gebruikt.

Voor consumenten is er in elk geval weinig gevaar van deze malware, maar voor bedrijven kan de schade wel groots uitpakken.