Veiligheidsonderzoekers van Check Point ontdekten afgelopen maart een kwetsbaarheid in de software van dronemaker DJI. Kwaadwillenden zouden daarvoor toegang hebben tot accounts van de dronemaker, zonder dat ze daar een wachtwoord voor nodig hadden. Het gat is afgelopen september gedicht.

Dat melden de onderzoekers van Check Point in een uitgebreid bericht over de kwetsbaarheid. Door de fout in de software, konden kwaadwillenden toegang krijgen tot gevoelige informatie van DJI-gebruikers. Denk aan live beelden gemaakt met de camera van de drones, maar ook de locatie van drones, de laatste vier cijfers van creditcardnummers en foto’s gemaakt tijdens vluchten. Opvallend genoeg konden de aanvallers in bepaalde situaties zelfs controle over de drone overnemen en routes inplannen.

Overal inloggen

Dat vertelt onderzoeker Oded Vanunu van Check Point. “Het gaf je de mogelijkheid om opdrachten te geven aan meerdere drones”, aldus Vanunu. “Je kon honderd drones aan elkaar verbinden, hen missies geven en ze automatisch besturen.” Om dat te kunnen doen, zou de gehackte account wel gebruik moeten maken van DJI’s FlightHub-tool.

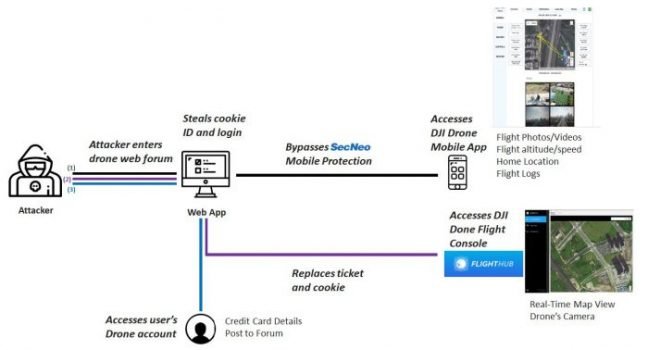

De fout die dit allemaal mogelijk maakte, komt voort uit de forums van DJI. Die zijn met wachtwoorden beschermd, maar de Check Point-onderzoekers ontdekten een fout in de code van DJI.com. Daardoor konden ze hun eigen JavaScript uitvoeren op de pagina. Dat script nam de data bedoeld voor DJI en stuurde dat naar de servers van Check Point. Daaronder zaten tokens, die het mogelijk maken om in te loggen. Vervolgens bleek dat DJI dezelfde tokens gebruikt om inloggen op alle accounts mogelijk te maken. Met de tokens konden de onderzoekers dus op alle accounts inloggen.

Een woordvoerder van DJI vertelt aan CNet dat de kwetsbaarheid door Check Point gemeld is via het bug bounty programma. De fout is “waarschijnlijk nooit gebruikt”. DJI zou verder “enkele duizenden dollars” aan Check Point betaald hebben, maar dat vroeg niet om betaling. “DJI-onderzoekers bekeken het bericht van Check Point, en markeerden het in overeenstemming met het Bug Bounty Policy als een hoog risico, maar kleine kans”. DJI had zes maanden nodig om het probleem op te lossen; die tijd was nodig omdat het de complete infrastructuur moest aanpakken.