Infoblox heeft een hybride beveiligingsoplossing gelanceerd die DNS inzet om dreigingen te detecteren en tegen te gaan. De oplossing, BloxOne Threat Defense, komt met een schaalbare, hybride architectuur. Met de beveiligingsoplossingen moeten bestaande netwerken beveiligd zijn, evenals digitale transformatietechnologie als de cloud, IoT en SD-WAN.

Volgens Infoblox biedt DNS de ideale basis voor beveiliging, omdat het in ieder netwerk aanwezig is, nodig is voor connectiviteit en het mee kan schalen met de grootte van het internet. Met BloxOne Threat Defense moeten bedrijfsnetwerken altijd beveiligd zijn. Daarbij gebruikt de oplossing de bestaande infrastructuur van een bedrijf.

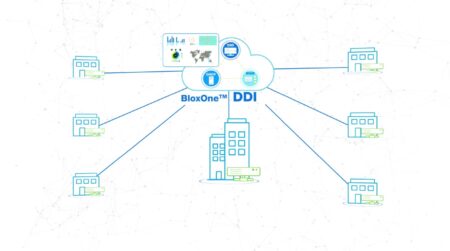

BloxOne Threat Defense maakt het mogelijk om terugkerend DNS-verkeer eenvoudig te monitoren op één centrale plek, ongeacht of gebruikers op locatie of extern zijn. Daardoor moeten dreigingen real-time opgespoord kunnen worden en moet er snel op gereageerd kunnen worden.

Daarvoor gebruikt de oplossing dreigingsinformatie en analyses op basis van machine learning. Daarmee worden onder meer ransomware, phishing, malware, exploit kits en fast-flux-aanvallen gedetecteerd. De hybride aanpak stelt organisaties ook in staat om de cloud in te zetten om meer dreigingen te detecteren, terwijl ze ook meer inzichten hebben en een volledige integratie met het lokale ecosysteem mogelijk is.

ActiveTrust Suite

BloxOne Threat Defense is onderdeel van de ActiveTrust Suite van Infoblox. Klanten worden daarmee geholpen om de totale kosten voor hun beveiliging tegen dreigingen te verlagen. Dit gebeurt onder meer door de activiteit van statische perimeterbeveiliging als Next Gen firewalls, IPS en web proxy’s over te nemen. Het onveilige verkeer naar de oplossingen wordt namelijk verlaagd door bestaande DNS-servers in te zetten als eerste beveiligingslinie.

Ook moet de reactietijd bij een incident met twee derde verlaagd worden, omdat reacties bij afwijkend gedrag geautomatiseerd kunnen worden. Ook worden cyberdreigingen geblokkeerd en wordt de juiste data geboden om het ecosysteem efficiënter te onderzoeken.

SOAR/SIEM-netwerken kunnen versterkt worden door DNS-, DHCP- en IPAM-data van dergelijke platformen in te zetten om dreigingen te prioriteren op basis van dreigingsniveau en daarnaar te handelen. Tot slot moeten analisten drie keer productiever worden, doordat ze met de geautomatiseerde dreigingsdriehoek, inzichten in verwante dreigingen en informatie over locatie en cybercriminelen snellere en betere besluiten kunnen nemen. Ook wordt het aantal menselijke fouten verlaagd.