Door Rusland gesteunde hackers weten toegang te krijgen tot de mailaccounts van belangrijke mensen binnen Microsoft. Dat meldde Microsoft gisteravond zelf in een blogpost. Klanten hoeven zich geen zorgen te maken over deze hack, geeft het bedrijf aan. De interne procedures mogen echter wel wat aangescherpt worden.

De groep achter de aanval, die eind november 2023 plaatsvond, is Midnight Blizzard, een door Rusland gesteunde partij die ook bekendstaat onder de naam Nobelium. Deze groep was ook verantwoordelijk voor de supply-chain aanval op SolarWinds enkele jaren geleden. Microsoft ontdekte de aanval op de eigen corporate omgeving op 12 januari.

Hoe kwam Midnight Blizzard/Nobelium binnen?

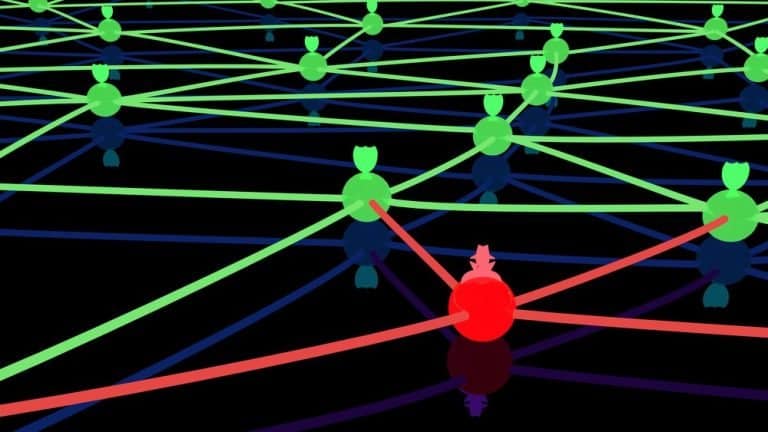

Op dit moment is er nog niet enorm veel bekend over de omvang van de aanval. Microsoft doet wel uit de doeken hoe de aanvallers binnengekomen zijn. Dat vond plaats door middel van een zogeheten password spray attack. Zoals die naam al doet vermoeden, is dit een brute force-aanval waarbij een lijst met logins wordt afgevuurd op de systemen die het doelwit zijn van de aanvallers. Hierbij combineren de aanvallers de loginnamen met een enkel wachtwoord. Werkt dat wachtwoord niet, dan proberen ze een ander wachtwoord, net zo lang tot ze binnen zijn.

Dat lukte bij deze aanval dus uiteindelijk, waarna er een laterale beweging plaatsvond naar “een klein percentage” van de corporate account. Daaronder zaten dus ook mensen van het senior leadership team, naast medewerkers van de cybersecurity, juridische en andere afdelingen. Het is de aanvallers gelukt om “enkele” emails en attachments te exfiltreren, geeft Microsoft aan. Volgens het bedrijf gaat het vooral om accounts en informatie die met Midnight Blizzard zelf te maken heeft. Dat zou suggereren dat het vooral een soort verkenningsmissie was van de aanvallers, om te achterhalen hoeveel Microsoft weet van de groep.

Het gaat hier alleen om een hack op de interne, corporate systemen van Microsoft. De kwetsbaarheid zit niet in de producten en diensten van Microsoft. Volgens het bedrijf is er tot op heden geen bewijs gevonden dat de aanvallers toegang hadden tot omgevingen van klanten, productiesystemen, broncode of AI-systemen. Mocht dit wel zo blijken te zijn, dan zal Microsoft de klanten die het betreft op de hoogte stellen.

Microsoft heeft geen volledig overzicht en inzicht

Op zich is bovenstaande methode vrij gangbaar. Met alle moderne tooling die tegenwoordig beschikbaar is, zijn dit soort aanvallen echter ook prima te detecteren. Dat dit niet is gebeurd bij Microsoft, had mede te maken met het type account waarop en waarmee men binnenkwam. In de eigen blogpost heeft Microsoft het over een ‘legacy non-production test tenant account‘. Daaruit maken we op dat dit een account was die van de radar was gevallen. Dat wil zeggen, een account waarover Microsoft geen overzicht had en die niet in een inventory opgenomen was van potentiële ingangen voor hackers. Was dit wel het geval geweest, dan had het niet meerdere maanden geduurd voor het duidelijk werd dat er iets aan de hand is.

Geen 2FA/MFA?

Microsoft geeft gebruikers geregeld gevraagd en ongevraagd adviezen rondom het beter beschermen van accounts. Two-factor authentication (2FA) en multi-factor authentication (MFA) zijn dan twee termen die vaak voorbijkomen. Het heeft hier onder andere een eigen Authenticator-app voor ontwikkeld, maar het kan ook op allerlei andere manieren.

Microsoft lijkt echter niet overal te doen wat het gebruikers adviseert te doen. Een brute force-aanval is immers in principe niet mogelijk als je 2FA of MFA gebruikt. Of iemand moet moedwillig via een tweede authenticatiemethode toegang gegeven hebben. Maar dat is niet heel realistisch, want dan heb je doorgaans geen brute force-aanval nodig. Het lijkt er dus toch echt op dat Microsoft hier niet zorgvuldig genoeg is geweest.

Uiteindelijk zal het niet instellen van 2FA/MFA niet expres gedaan zijn door Microsoft. Er is geen enkele reden om dat aan te nemen. Waarschijnlijker is dat het ontbreken hiervan simpelweg het gevolg is van het ontbreken van zichtbaarheid over alle assets binnen Microsoft. Als je niet weet wat je hebt, kun je het ook niet beschermen en beveiligen.

De aanval van eind november was er een op een legacy tenant die dus ook niet meer in een productieomgeving gebruikt werd. Dat zijn typisch de doelwitten die je als bedrijf uit het oog kunt verliezen. Aanvallers verliezen dit soort doelwitten echter juist niet uit het oog, want zijn vaak een relatief eenvoudige manier om binnen te komen. Dat bewijst deze hack eens te meer.