De recent ontdekte Spring4Shell-kwetsbaarheid wordt al in groten getale misbruikt. Vooral bedrijven in Europa lijken een geliefd doelwit te zijn.

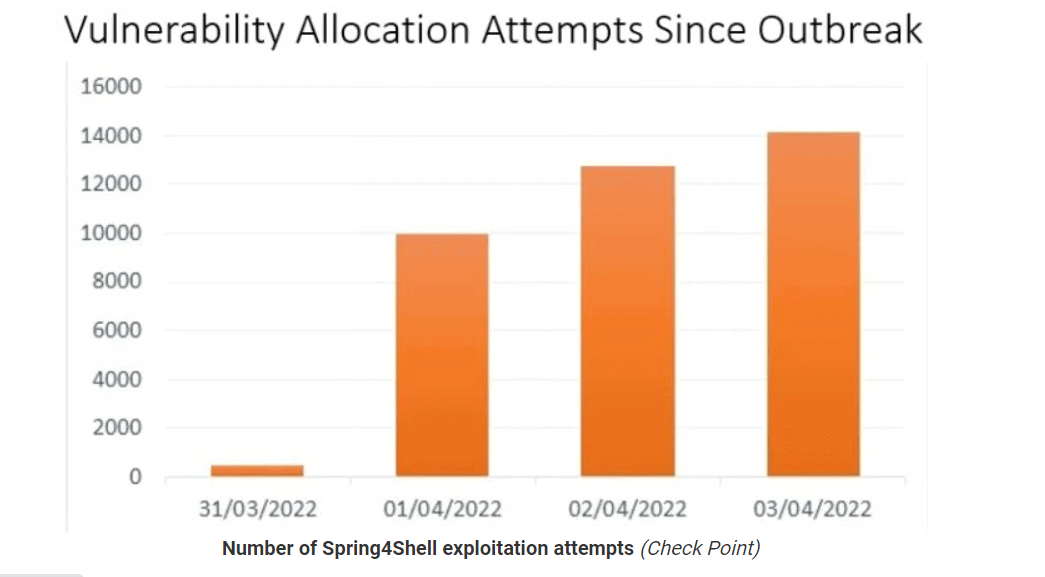

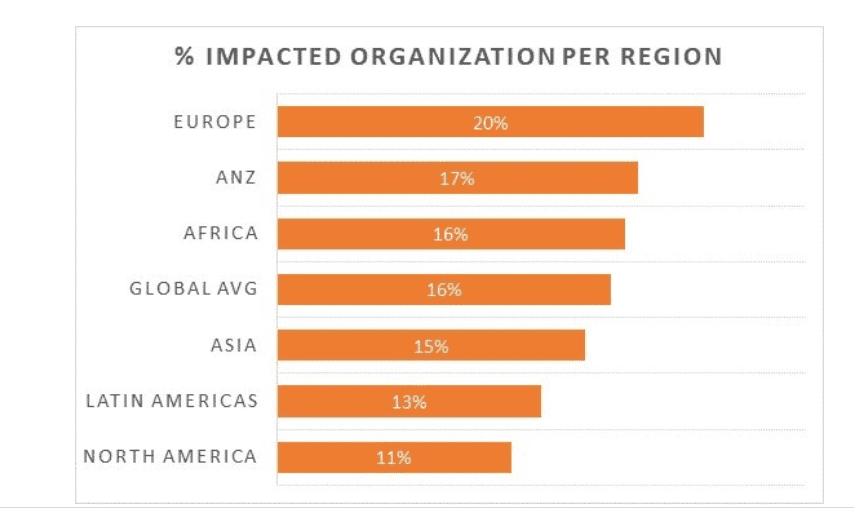

In de eerste vier dagen na het bekend worden van de Spring4Shell-kwetsbaarheid, CVE -2022-22965, blijkt al één op de zes getroffen bedrijven doelwit te zijn geweest van hackers. Dit constateren security-experts van Check Point in een recent rapport. Volgens de telemetrie-gegevens zijn er afgelopen weekend 37.000 aanvallen van de remote execution flaw (RCE) gedetecteerd.

Veel aanvallen in Europa

Uit het onderzoek blijkt dat vooral softwareleveranciers een geliefd doelwit zijn. In totaal 28 van de door Check Point ontdekte aanvalspogingen richtten zich op dit soort bedrijven. Volgens de securityspecialisten zijn de bedrijven vooral in trek vanwege de mogelijkheid via hen supply chain-aanvallen uit te voeren.

Verder blijkt uit het onderzoek dat vooral bedrijven in Europa het doelwit zijn van Spring4Shell-aanvallen. Ongeveer 20 procent van het totaal aantal geregistreerde aanvallen vindt in onze regio plaats. Noord-Amerika neemt 11 procent van de aanvallen voor zijn rekening.

De Amerikaanse cyberwaakhond CISA geeft aan dat veel van de ontdekte Spring4Shell-aanvallen zich op VMware-omgevingen richten. Ook Microsoft-omgevingen lijken interessant te zijn. Beide techgiganten hebben patches en guidelines uitgebracht.

Upgraden naar latere versies

De Spring4Shell-kwetbaarheid treft de Spring MVC- en WebFlux-applicaties die op JDK9+ draaien. Dit betekent dat alle Java Spring-omgevingen als een mogelijke aanvalsvector moeten worden beschouwd.

Gebruikers worden geadviseerd te upgraden naar de Spring Framework versies 5.3.18 en 5.2.2 en Spring Boot 2.5.12 die het RCE-probleem hebben opgelost. Ook wordt geadviseerd te letten op de kwetsbaarheden CVE-2022-22963 en CVE-2022-22947. Deze kwetsbaarheden richtten zich op Spring Cloud Function en Spring Cloud Gateway.

Tip: ‘Kwetsbaarheid in Spring Java-framework mogelijk nieuwe Log4Shell’