Uit een wereldwijde scan blijkt dat er nog steeds ongeveer 11 miljoen servers kwetsbaar zijn voor de recent ontdekte Terrapin SSH-kwetsbaarheid. Wel gaan security-experts ervan uit dat de impact niet groot is, ondanks dat de kwetsbaarheid naar verwachting nog enkele jaren aanwezig zal blijven.

Het onderzoek werd verricht door Shadowserver, schrijft Ars Technica. Daaruit blijkt dat wereldwijd ongeveer 11 miljoen online Secure Socket Shell (SSH)-servers nog steeds kwetsbaar zijn voor de recent ontdekte adversary-in-the-Middle (AitM)-aanvalsvector Terrapin, ook bekend als CVE-2023-48795.

Deze aanvalsmethode geeft hackers de mogelijkheid zich een plek te verwerven in aangevallen netwerken. Vanaf die positie kan een kwaadwillende de integriteit van SSH-sessies compromitteren. De hackers zijn op die manier in staat op een geheime manier de communicatie tussen verzenders en ontvangers te onderscheppen, deze te veranderen en zich zowel als verzender of ontvanger voor te doen.

Lees ook: Online data-overdracht niet altijd veilig met SSH-protocol ondanks encryptie

Kwetsbare encryptiemethodes

Concreet is de Terrapin-kwetsbaarheid in staat data te compromitteren of te veranderen tijdens de ‘handshake’. Dat is het moment dat verzender en ontvanger een veilige verbinding opzetten en hiervoor de benodigde encryptieparameters uitwisselen. Door volgnummers aan te passen, kan data worden ingezien of worden gestolen zonder dat verzenders en ontvangers daar iets van merken.

De aanvalstechniek zou wel beter werken met bepaalde encryptiemechanismes dan de andere. Kwetsbaar zij de encryptiemechanismes ChaCha20-Poly1305 of CBC with Encrypt-then-MAC. Ongeveer 77 procent van alle SSH-servers is met juist deze versleutelingsmethodes uitgerust.

11 miljoen servers en meer dan 50 applicaties

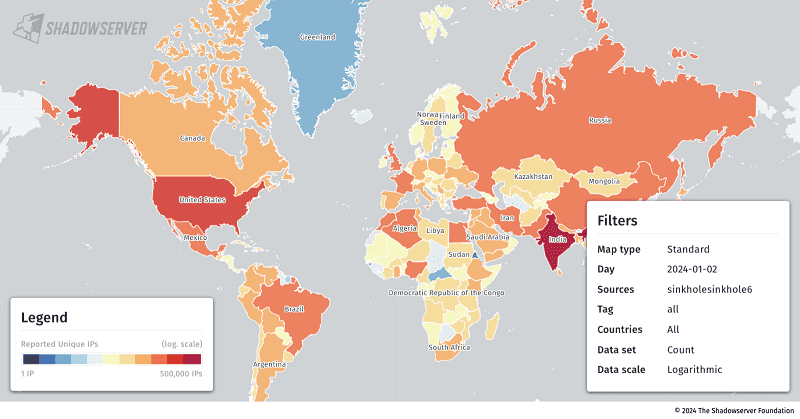

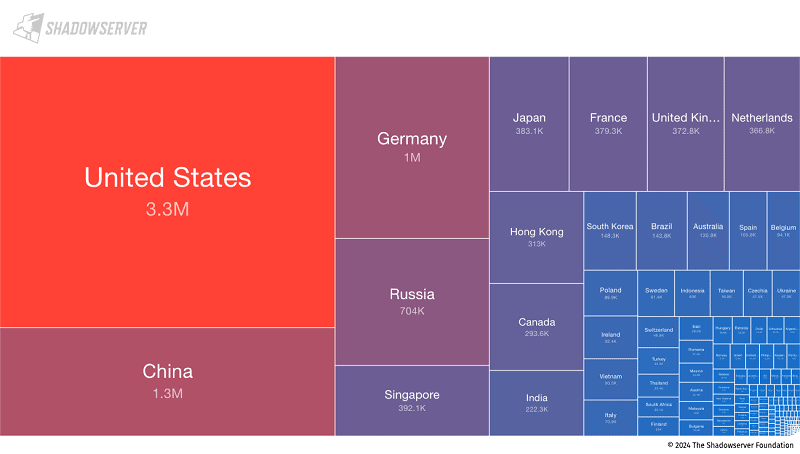

De onderzoekers van ShadowServer constateerden dat alle ontdekte kwetsbare SSH-servers de bovenstaande versleutelingsmethodes gebruiken. Een derde van de aangetroffen serveradressen, 3,3 miljoen in totaal, werd aangetroffen in de VS, gevolgd door China, Rusland, Duitsland, en Singapore.

Ook ontdekten de onderzoekers dat meerdere applicaties die het SSH-protocol op één of andere manier gebruiken kwetsbaar zijn. De meest kwetsbare applicatie, AsyncSSH, werd op 53 SSH-servers aangetroffen.

AsyncSSH is inmiddels gepatcht en ook andere van de Top 50 van kwetsbare applicaties hebben inmiddels patches tegen Terrapin beschikbaar, maar nog niet allemaal.

Geen grote impact verwacht

Wat betreft de kans dat Terrapin net zo’n grote impact heeft als Citrix Bleed afgelopen jaar, zijn de ShadowServer-specialisten gelukkig een stuk positiever. Het uitvoeren van een Terrapin-aanval is een stuk ingewikkelder en zorgt ervoor dat de impact uiteindelijk een stuk minder zal zijn.

Wel geven zij aan dat vanwege de grote hoeveelheid aan potentieel kwetsbare servers, 11 miljoen, de aanvalsmethode nog wel enkele jaren aanwezig zal blijven. Desondanks worden beheerders wel opgeroepen zo snel mogelijk te patchen.