Chinese staatshackers gebruikten in hun continue aanvalscampagnes op overheidsnetwerken van Westerse landen de Linux-malware ‘Pygmy Goat’. Deze malware, die in mei 2022 voor het laatst werd waargenomen, richt zich specifiek op kwetsbaarheden in Sophos XG firewalls, maakten securityspecialisten van het UK National Cyber Security Center (NCSC) onlangs bekend.

Chinese staatshackers voeren al gedurende vijf jaar continu cyberaanvallen uit op de overheidsnetwerken van vooral Westerse landen, maar ook landen in Zuid- en Zuidoost-Azië. In operatie ‘Pacific Rim’ worden daarbij vooral edge devices aangevallen, in het bijzonder Sophos XG firewalls. Ook devices van Fortinet, Barracuda, SonicWall, Check Point, D-Link, Cisco, Juniper en NetGear zouden tot de doelwitten behoren.

Via de aanvallen willen de Chinese staatshackers spioneren, maar ook (en veel belangrijker), gevoelige data stelen. Bekende Chinese staathackers die mogelijk bij deze operatie betrokken zijn, zijn onder meer Volt Typhoon, APT31 en APT41/Winnti.

Backdoor access

Onderzoekers van het Britse National Cyber Security Center (NCSC) hebben onlangs vrijgegeven welke malware de Chinese staatshackers bij hun aanvallen hebben ingezet op basis van informatie door securityspecialist Sophos. Vooral gaat het daarbij om de Linux malwarevariant ‘Pygmy Goat’ die zich specifiek op de Sophos XG firewalls richt en twee jaar geleden voor het laatst werd waargenomen.

De nieuwe malware is een ‘native x86-32 ELF gedeeld object’ dat zich richt op het openen van backdoor access op een getroffen device. De geavanceerde malware weet zich onder meer te verbergen in legitieme Secure Shell (SSH)-verbindingen en daarmee detectie te ontlopen.

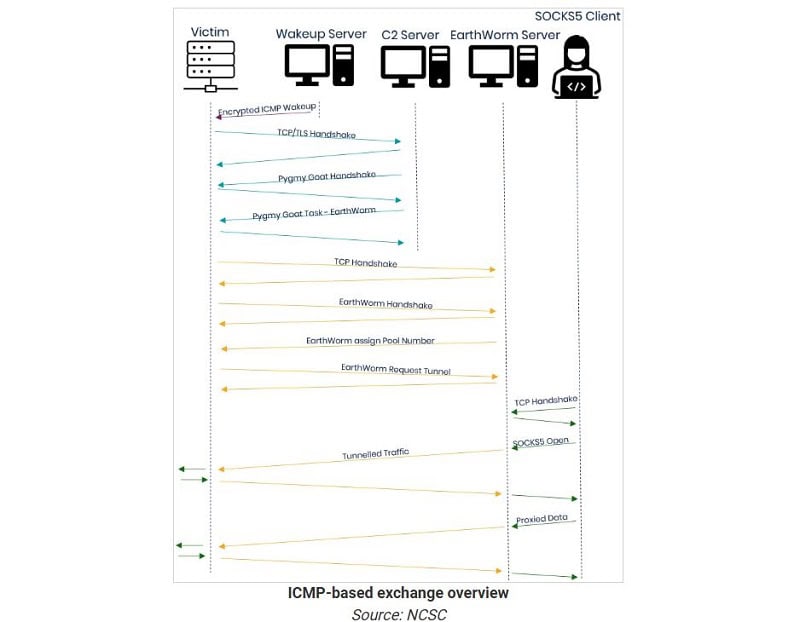

Pygmy Goat is daarnaast ook in staat communicatie tussen de malware en de remote servers van de hackers te versturen in versleutelde Internet Control Message Protocol (ICMP)-pakketjes. Dit draag verder bij aan de onzichtbaarheid die de malware probeert te bewerkstellingen.

De malware zorgt ook voor persistente toegangs- en controlefunctionaliteit op de getroffen firewalls, zodat de Chinese staatshackers altijd de geïnfecteerde devices in het geheim kunnen blijven manipuleren. Dit leidt mogelijk ook tot diepere toegang in de aangevallen netwerkinfrastructuur, geven de Britse NCSC-onderzoekers aan.

Gelijkenissen en eerder gebruik

BleepingComputer meldt verder dat de gebruikte Pygmy Goat malware gelijkenissen vertoont met eerdere malware van Chinese staatshackers. De technieken, tactieken en de procedures van de nu ontdekte Linux-malware zouden in lijn zijn met de ‘Castletap’-malware die door Mandiant eerder in verband is gebracht met Chinese staatshackers.

De Pygmy Goat-malware zou ook al een keer in 2022 zijn gebruikt in een aanval van de Chinese staatshackersgroep ‘Tstark’.

Lees ook: MITRE ontdekte Chinese hack pas maanden na exploitatie