De beruchte staatsgerelateerde hackers van de Lazarus-groep maken gebruik van de nieuwe, gevaarlijke CookiePlus-malware om meer persistentie te krijgen op de systemen van hun slachtoffers.

Volgens securityonderzoekers van Kaspersky voert Lazarus een nieuwe campagne uit onder de noemer ‘Operatie DreamJob‘. Deze aanvalscampagne loopt al vijf jaar en richtte zich aanvankelijk vooral op cryptobedrijven, maar verschuift nu steeds meer naar IT- en defensiebedrijven.

De hackersgroep heeft daarnaast ook nucleaire bedrijven in het vizier. Zo werd onder andere een nucleaire organisatie in Brazilië aangevallen. Ook een onbekende organisatie in Vietnam werd slachtoffer van de malware.

Grote malware-aanval

De recente aanvallen gebruikten een breed scala geavanceerde malware, waaronder drie aangepaste archiefbestanden die zich voordeden als geschiktheidstests voor IT-medewerkers bij luchtvaart- en defensiebedrijven. Via phishingcampagnes op LinkedIn wisten de aanvallers toegang te krijgen tot hun doelwitten en malware te verspreiden.

De aanval bestond uit meerdere fasen en maakte gebruik van verschillende soorten malware, waaronder een downloader, een loader en een backdoor. De aanvallers gebruikten VNC-software, een remote desktopviewer voor Windows, en een andere legitieme VNC-tool om de malware te verspreiden.

In de eerste fase werd een gemanipuleerd AmazonVNC.exe-bestand ingezet om de Ranid Downloader te installeren en uit te voeren. Deze downloader haalde interne componenten uit het VNC-bestand. Vervolgens werd in een tweede archief een schadelijk vnclang.dll-bestand gebruikt om de MISTPEN-malware te laden. MISTPEN diende op zijn beurt om aanvullende kwaadaardige payloads binnen te halen, zoals RollMId en een nieuwe variant van de LPEClient.

Introductie CookiePlus-malware

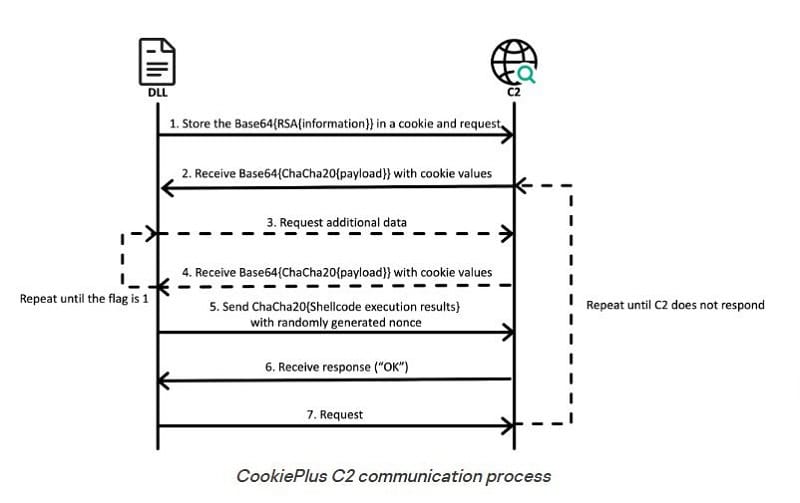

Als laatste stap werd de nieuwe CookiePlus-malware geïnstalleerd. Deze vermomde open-source plug-in verzamelt systeemgegevens, waaronder de computernaam, proces-ID’s en bestandspaden. Bovendien zorgt CookiePlus ervoor dat de hoofdmodule in een ‘slaapmodus’ wordt gezet om langdurige persistentie te waarborgen. De malware kan daarnaast het uitvoeringsschema aanpassen door configuratiebestanden te wijzigen.

De focus op langdurige aanwezigheid in systemen maakt CookiePlus volgens Kaspersky een bijzonder kritieke dreiging. Deze persistentie stelt Lazarus of andere verantwoordelijken binnen Operatie DreamJob in staat om gevoelige systeemdata langdurig en vrijwel onopgemerkt te stelen. Deze gegevens kunnen vervolgens eenvoudig worden ingezet voor nieuwe operaties.

Lees ook: Lazarus-hackers vonden opnieuw doorgang naar Windows-kernel