Hackers hebben weer een andere manier gevonden om de bekende Malware-as-a-Service (MaaS) Lumma Stealer ongevraagd naar binnen te duwen bij nietsvermoedende internetgebruikers. Deze keer gaat het om besmette CAPTCHA-verificatiepagina’s, waarbij klikken op de bekende knop ‘I’m not a robot’ leidt tot het downloaden van malware.

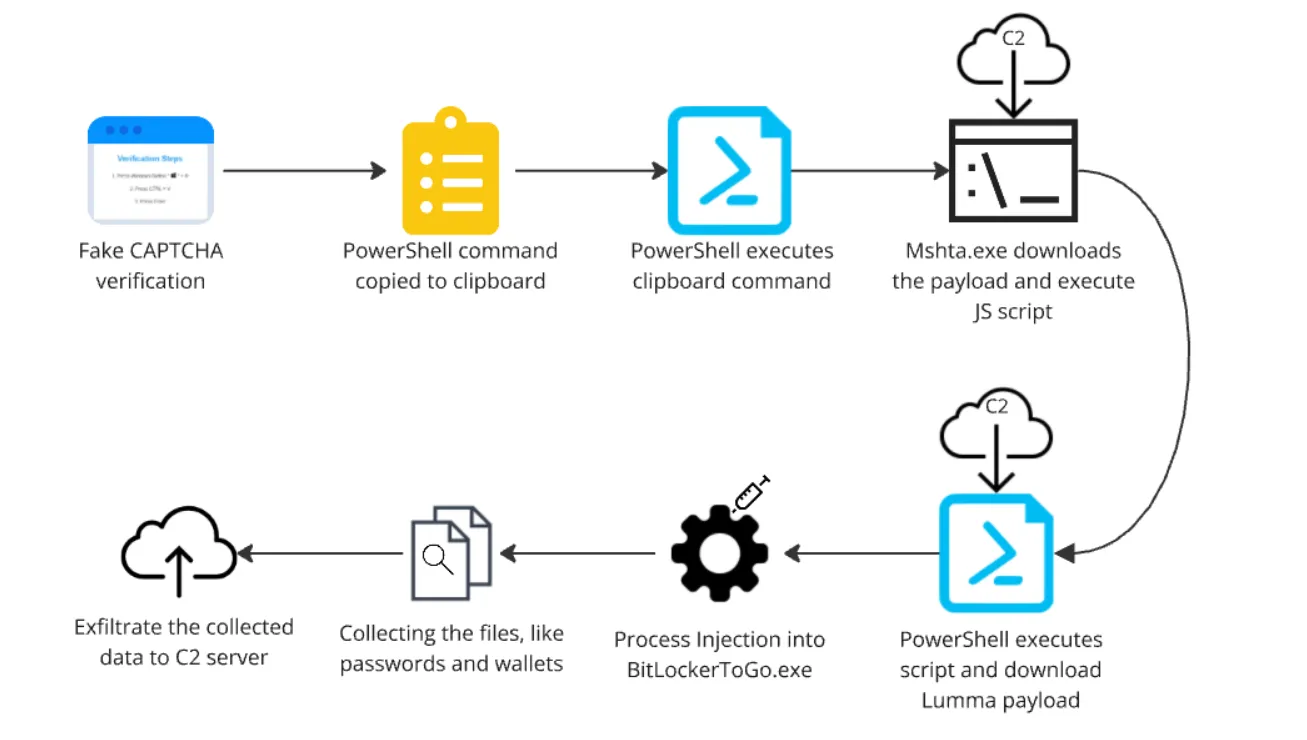

Deze relatief recente malwarecampagne is ontdekt door de Threat Research Unit (TRU) van cybersecuritybedrijf Qualys. Het gaat om phishingsites die zijn gehost door verschillende providers, vaak via Content Delivery Networks (CDN’s). Een van die CDN’s betreft er één van Cloudflare. Slachtoffers denken legitieme software te downloaden waarvoor ze een verificatie via CAPTCHA moeten uitvoeren. Zodra ze dat doen, krijgen ze de instructie om de Microsoft Management Console te openen via Windows+R, een stukje code te plakken die stiekem naar het klembord is gekopieerd en vervolgens op ‘OK’ te klikken.

Via enkele verborgen stappen wordt dan een PowerShell-commando uitgevoerd, die uiteindelijk leidt tot het zoeken naar gevoelige informatie op het device van de gebruiker en het exfiltreren daarvan. Ervaren computergebruikers zullen zich wellicht op het hoofd krabben waarom een CAPTCHA vraagt om code te plakken en die vervolgens via de console uit te voeren, maar voor bedrijven met veel medewerkers die wellicht niet allemaal even thuis zijn op dit gebied, is deze manier van malware installeren wel degelijk een risico.

Meerdere payloads

De aanvalsketen maakt gebruik van een fileless-aanpak in meerdere fasen, waardoor het moeilijker is te detecteren. Het gebruikt mshta.exe, een legitiem Windows-hulpprogramma dat embedded scripts in HTML-toepassingen uitvoert, om in dit geval schadelijke payloads te downloaden en uit te voeren. De malware haalt versleutelde JavaScript-code op die uiteindelijk via een tweede PowerShell-script de Lumma-payload downloadt. Dit script downloadt extra payloads in de vorm van “K1.zip” en “K2.zip”, “VectirFree.exe” en DLL’s van Lumma Stealer. VectirFree.exe nestelt zich in de legitieme software BitLockerToGo.exe om kwaadaardige code te verbergen in legitieme processen, ofwel process hollowing.

Zodra Lumma Stealer is geïnstalleerd, doorzoekt het actief het aangetaste systeem op gevoelige data, waarbij het zich richt op bestanden die te maken hebben met cryptocurrency-wallets en wachtwoordbeheer. De malware zoekt bijvoorbeeld naar sleutelwoorden als seed.txt, pass.txt, *.kbdx, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt en wallet.txt.

Na het verzamelen van de data communiceert Lumma Stealer met Command and Control servers, die domeinen met het “.shop” topleveldomein (TLD) gebruiken voor exfiltratie. Hoewel de onderzochte servers momenteel uit de lucht zijn, betekent dat niet dat dat zo blijft. Niet verwonderlijk adviseert Qualys dan ook de eigen Endpoint Detection & Response (EDR)-oplossingen om dreigingen als deze op te sporen of liever nog, van tevoren de pas af te snijden door de malafide scripts te onderbreken.

Lees ook: AI-beeldmodel weet CAPTCHA’s te kraken