De transformatie naar cloud en digital: voor de meeste bedrijven is dit op welke manier dan ook aan de orde van de dag. Er gaan talloze uitdagingen gepaard met deze zeer zichtbare en kostenintensieve projecten: van het kiezen van de juiste technologiestack en cloudarchitectuur tot en met serviceorkestratie en netwerkautomatisering. Toch wordt één aspect vaak over het hoofd gezien: de verandering die nodig is in de cloud, met name op het gebied van monitoring, probleemoplossing en storingsafhandeling. Het is belangrijk om te begrijpen hoe anders je connectiviteitsomgeving is voor het leveren van clouddiensten. Ook is het belangrijk om realistische verwachtingen te scheppen, toegang te krijgen tot monitoringsdata om die servicelevering te beheren, en om levenscyclusprocessen te implementeren, die passen bij de dynamische aard van de cloud en het internet. Kortom: hoe zorg je ervoor dat je cloudstrategie zo min mogelijk risico’s kent en behoud je – tijdens je transformatie naar de cloud – operationele zichtbaarheid?

Overstappen naar de cloud: worstelen met prestatiebeheer, netwerkplanning en beveiliging

Elk bedrijf dat vandaag de dag nog geen digitaal bedrijf is, is waarschijnlijk hard op weg er een te worden. Die digitale transformatie heeft bijvoorbeeld als doel om klanten een naadloze omnichannel-ervaring te bieden of om de werkplek te moderniseren door volop in te zetten op SaaS. Al deze initiatieven hebben – afgezien van toenemende omzet, verlaging van bedrijfskosten en het bieden van een uitzonderlijke gebruikerservaring – één ding gemeen: allemaal hebben ze te maken met een groot aantal uitdagingen.

Van de bedrijven die overstappen naar de cloud, worstelt zestig procent nog steeds met prestatiebeheer, netwerkplanning en beveiliging. Dat bleek uit recent onderzoek van EMA Research. Het kiezen van de juiste cloud of het beste SaaS-platform voor samenwerking en communicatie is cruciaal. Maar het is net zo belangrijk om ervoor te zorgen dat deze diensten zich aan hun beloften en SLA’s houden – en nog belangrijker: dat ze uitstekende gebruikerservaringen bieden. Waarom is dit zo’n uitdaging?

Dat komt doordat je te maken hebt met meer factoren waarvan je afhankelijk bent. Van DNS en CDN tot en met API’s van derde partijen en public-cloudproviders. Wanneer je je vertrouwen stelt in entiteiten waarover je geen controle hebt, kan het lastig zijn om in te zien hoe ze presteren. In de cloud is het internet het centrale zenuwstelsel voor communicatie geworden. Wanneer je afhankelijk bent van een netwerk dat niet gebouwd is voor bedrijfscommunicatie en waarvan de beveiliging twijfelachtig is, ben je vatbaar voor die kwetsbaarheden. Veiligheidsrisico’s zoals DDoS en BGP-hijacks gaan hand in hand met het hebben van een onlinevoetafdruk.

Nieuw netwerk, nieuwe manier van monitoring

IT-teams van grote ondernemingen zijn gewend aan het afhandelen van problemen binnen hun eigen netwerk. Maar wanneer grenzen vervagen en ze afhankelijker worden van meerdere third-party-netwerken en -diensten – zoals in de cloud het geval is –, vinden ook deze teams het lastig om performanceproblemen te voorspellen, te begrijpen en op te lossen.

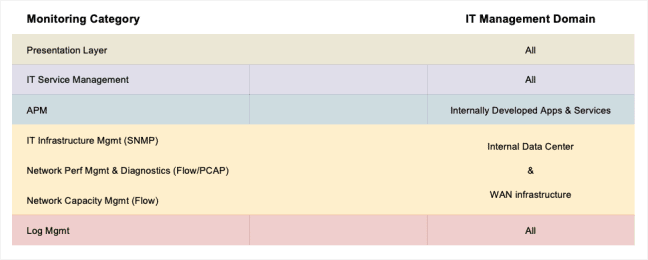

Wanneer je in een traditionele bedrijfsomgeving de eigenaar bent van de applicatie en het netwerk en deze ook host in je eigen datacenter, is de monitoringstack in figuur 1 voldoende om problemen op te sporen en te identificeren. Zo kan SNMP-polling bijvoorbeeld helpen bij het opsporen van apparaatstoringen. Ook kan flow data geanalyseerd worden om problemen met brandbreedtebelasting te voorkomen. Wanneer je eigenaar bent van de applicatie, kunnen APM-technieken als prestatie- en beschikbaarheidsmonitoring, maar ook profileringstechnieken die interne functiecalls en code-injectie detecteren, je inzicht bieden in eindgebruikersprestaties.

Al deze technieken hebben hun eigen, nuttige functie. Maar zijn ze voldoende wanneer je overstapt naar de cloud? Wat gebeurt er als je applicaties naar een public-cloudomgeving verhuist? Ook al ben je de eigenaar van de applicatiecode die wordt gehost door een public-cloudprovider zoals AWS, je hebt dan geen controle over de infrastructuur en het netwerkschema. Dat betekent dat APM-technieken, zoals code-injectie, goed blijven werken binnen de public cloud, omdat apps en microservices zijn gebouwd om agnostisch te zijn voor de onderliggende infrastructuur. Maar technieken als packet capture en SNMP daarentegen verliezen veel van hun nut, omdat het netwerk en de infrastructuur zo sterk geabstraheerd zijn. En hoe zit het met SaaS, waarbij je niet de infrastructuur noch de software bezit? In dit geval betekenen zowel APM-code-injectie als SNMP, packet capture en flow data niets.

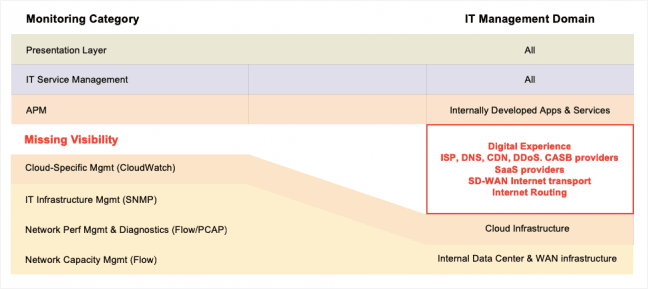

Traditionele monitoring: pas op voor gaten

Voor het cloudtijdperk is een nieuwe manier van monitoring nodig. Er moet rekening worden gehouden met de impact van externe afhankelijkheden, het internet, cloudomgevingen en SaaS-apps. Alleen op die manier krijg je een holistisch beeld van hoe diensten aan de eindgebruiker worden geleverd. Vertrouwen op de monitoringstack die je hebt gebouwd voor de situatie vóór de cloud, resulteert in een groot gebrek aan zichtbaarheid rond de externe componenten van het leveren van digitale ervaringen aan klanten en werknemers. Public-cloudleveranciers pakken een deel van dit probleem aan door toegang te bieden tot flow logs en de gezondheid van de infrastructuur binnen je VPC-omgeving. Dit heeft echter nog steeds geen betrekking op de prestaties van externe serviceproviders.

Gebrek aan zichtbaarheid: wat staat er op het spel?

Een gebrek aan zichtbaarheid in het netwerk vormt dus een probleem, dat mag duidelijk zijn. Vanuit een technisch perspectief gezien, leidt een verlies van zichtbaarheid in de cloud en in het internetecosysteem tot problemen als een slechte basis, rommelige of verkeerd geconfigureerde waarschuwingen en lange tot soms oneindige MTTR’s. Wanneer je de controle verliest over IT-assets, neemt de druk op het IT-team toe om simpelweg een storing te kunnen isoleren. Als je niet genoeg zichtbaarheid hebt, hoe weet je dan of de oorzaak van een cloudprobleem intern is, of te wijten is aan een ISP, SaaS-leverancier en dergelijke? Met andere woorden: welke provider moet de verantwoordelijkheid op zich nemen, ingrijpen en het probleem oplossen? Zonder een goede hoeveelheid diagnostische data zul je moeite hebben om een provider ervan te overtuigen dat het zijn probleem is – en zal deze dus niet effectief en zeker niet tijdig op je escalatie reageren.

Ook vanuit zakelijk oogpunt kan een gebrek aan zichtbaarheid en controle nare consequenties hebben. Het betekent dat je wordt blootgesteld aan een groot risico op schade aan omzet, merkreputatie en werknemersproductiviteit en -betrokkenheid. De overstap naar de cloud brengt veel mogelijkheden en kansen met zich, maar net zo veel prestatie- en beveiligingsrisico’s (zoals BGP- en DNS-hijacking). Geen zichtbaarheid hebben is dan ook geen optie en vraagt om problemen.

Je cloud risicovrij maken met operationele zichtbaarheid

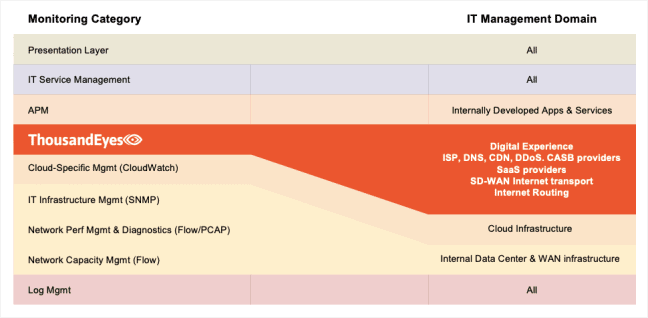

Een oplossing voor een gebrek aan zichtbaarheid is je monitoringstrategie aanpakken en je IT-monitoringstack opnieuw ontwerpen, zoals weergegeven in figuur 3. ThousandEyes biedt bijvoorbeeld een oplossing in de vorm van talloze, wereldwijde zogenoemde vantage points in het internet. Hierbij gaat het niet zozeer om het vervangen van traditionele monitoringtechnieken, maar om het opnieuw vormgeven van je bestaande methoden. Zo kun je de belangrijkste nieuwe uitdagingen en risico’s in de cloud de baas zijn en optimaal profiteren van alles wat de cloud je organisatie te bieden heeft.

Dit is een ingezonden bijdrage van Ramón Hemelrijk, Regional Sales Manager bij ThousandEyes. Via deze link vind je meer informatie over de mogelijkheden van het bedrijf.