Onderzoek van Splunk SURGe wijst uit dat er grote verschillen bestaan tussen hoe snel ransomware-varianten werken. Waarom is dat belangrijk om te weten voor organisaties? En wat betekent dat voor het productaanbod van Splunk?

We spreken over bovenstaande en andere zaken met Johan Bjerke, Principal Security Strategist van Splunk. SURGe is de cybersecurityonderzoekstak van het bedrijf en heeft onderzoek gedaan naar hoe verschillende ransomwarestrengen zich gedragen als ze eenmaal geactiveerd worden. Het doel van dit onderzoek was vooral om meer te weten te komen over hoe ransomware zich gedraagt. En dan vooral hoe snel het werkt. Dat is namelijk erg belangrijk om te kunnen bepalen wat je ertegen kunt doent.

Het algemene idee achter het onderzoek is dat je beter kunt optreden tegen iets als je beter snapt wat het doet en hoe het werkt. Deels is het dus een academische exercitie, niet per se een onderzoek naar wat je moet doen als organisatie tegen ransomware. Enkele weken geleden publiceerden we al een kort nieuwsbericht over dit onderzoek. Dat lees je hier. In dit artikel gaan we hier nog iets dieper op in op basis van ons gesprek met Bjerke.

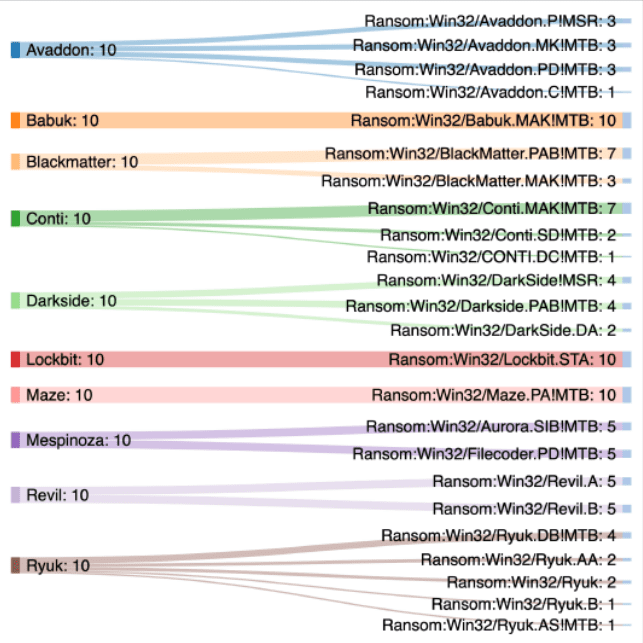

Voor we verdergaan, hier zie je voor de volledigheid welke soorten ransomware door de testprocedure gehaald zijn, waarbij een kleine 100.000 bestanden werden versleuteld binnen Windows 10 en Windows Server 2019 omgevingen. Op beide platformen wisselden de specificaties. Zo testte men vrij krachtige systemen, maar ook minder krachtige.

Grote verschillen in ransomware…

Als we Bjerke vragen naar waar hij het meest verbaasd over was bij het onderzoek naar de tien verschillende strengen van ransomware, twijfelt hij niet. “Niet alle ransomware is gelijk, er zijn enorme verschillen”, geef hij aan. Dit is zichtbaar op meerdere gebieden. Zo zijn er verschillen in hoe eenvoudig het is om de ransomware te activeren. Een van de tien varianten (Babuk) kon bijvoorbeeld niet op afstand via een PowerShell-script worden geactiveerd. Het onderzoeksteam vond ook behoorlijke verschillen op het gebied van ‘hardware-ondersteuning’. Sommige varianten konden beter overweg met bijvoorbeeld HyperThreading.

Daarnaast zijn sommige ransomwares een stuk volwassener dan andere. Als voorbeeld noemt Bjerke de LockBit-variant, die je via een Ransomware-as-a-Service constructie afneemt. Ook die kant van de markt gaat dus met de mode mee om alles als dienst aan te bieden. Sterker nog, de mensen achter LockBit doen heuse marketing. Ze hebben zelf een soort onderzoeksrapport op hun (darkweb-)pagina staan, waarin ze aangeven dat LockBit de snelste is van allemaal.

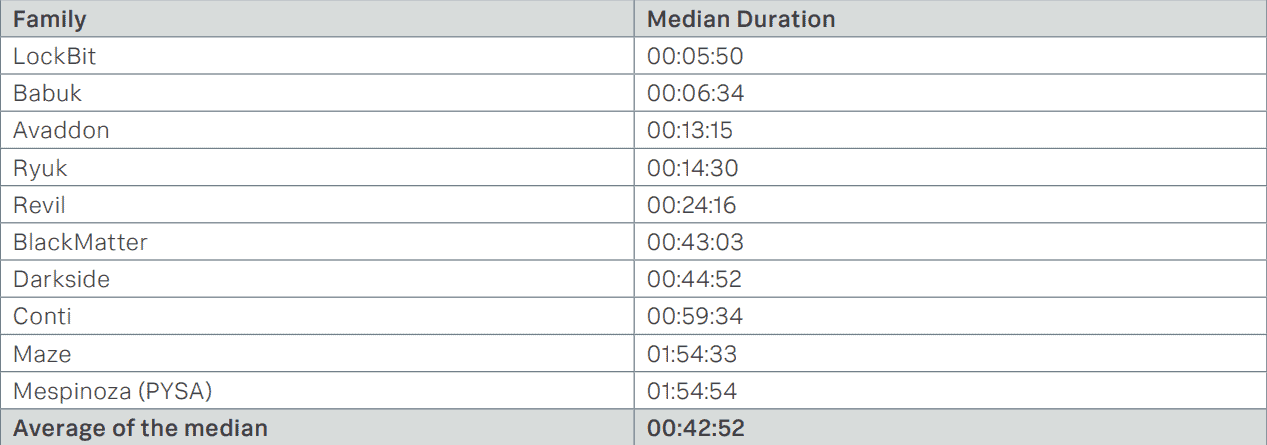

De grootste verschillen tussen de ransomwarevarianten die Splunk SURGe vond tijdens het onderzoek, ging echter over de snelheid waarmee ze bestanden kunnen encrypten. De verschillen waren op dit punt heel groot. Hieronder zie je op een lijstje de medianen van de prestaties bij het encrypten van een kleine 100.000 bestanden op de verschillende instances met de verschillende specificaties.

…zijn in de praktijk niet enorm relevant

De verschillen tussen de ransomwarefamilies zijn vanuit theoretisch oogpunt interessant te noemen. Ze geven immers aan dat er een enorme verscheidenheid aan ransomware is. Je kunt je echter afvragen wat dit betekent in de praktijk, geeft Bjerke aan. Hij haalt aan dat de gemiddelde tijd die het kost om erachter te komen dat er iets niet in de haak is drie dagen bedraagt. Op een dergelijke tijdspanne maakt het niet zo heel veel uit of het encrypten van je bestanden nu zes minuten duurt of twee uur. “Als je ransomware aan het werk ziet, dan kun je er al niets meer tegen doen”, vat Bjerke het samen.

Zo beschouwd is het onderzoek dat door de Splunk SURGe is uitgevoerd niet heel erg zinvol vanuit praktisch oogpunt. Het maakt onder de streep niets uit met welke variant je aangevallen wordt, je bent altijd te laat als je pas iets gaat doen op het moment dat ransomware toeslaat. Dat is op zich niets nieuws, veel slachtoffers van ransomware kunnen daar ongetwijfeld over meepraten.

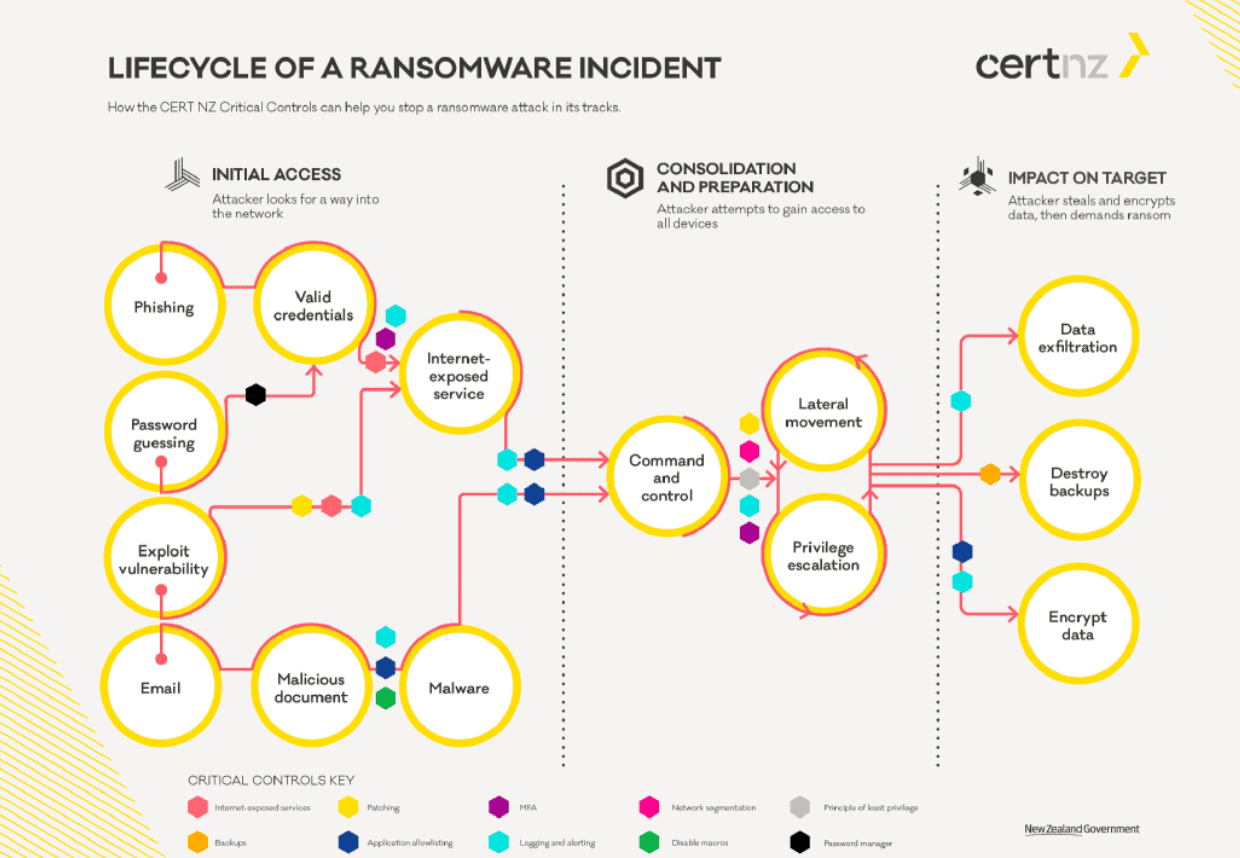

Onderzoeken zoals dit zijn echter wel degelijk relevant op een andere manier. Ze tonen namelijk aan dat je er bij ransomware zo vroeg mogelijk bij moet zijn. Zoals de onderzoekers van SURGe het (in het Engels) in hun rapport stellen: “If an organization wishes to defend against ransomware, it’s clear that they need to move left on the cyber kill chain.”

Behandel ransomware als een APT

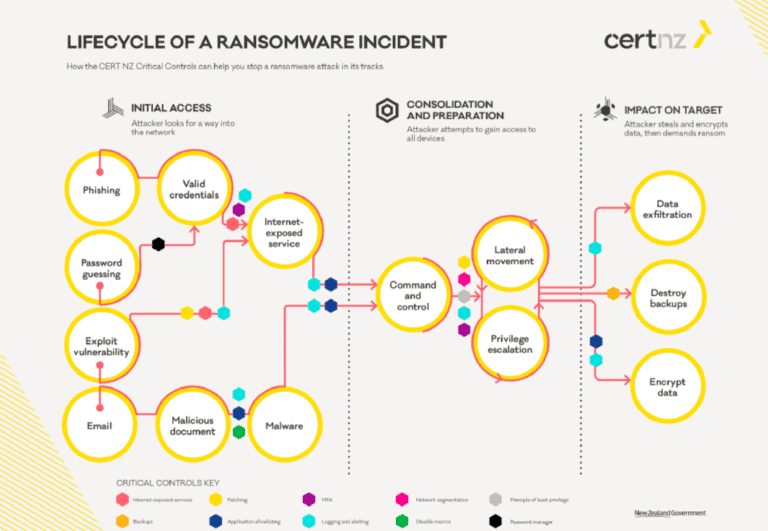

Bovenstaande quote van de onderzoekers kun je op meerdere manieren opvatten. Allereerst kun je eruit concluderen dat organisaties er goed aan doen om hun investeringen wat meer richting preventie te verschuiven. Je moet je daar echter niet op blindstaren, aldus Bjerke. “Preventie is geweldig als het werkt, maar je moet zeker geen 100 procent preventiestrategie hebben als het gaat om ransomware”, stelt hij. Het moet gaan om defence in depth. Concreet moet je zorgen dat er minimaal vier, vijf lagen tussen binnenkomst van ransomware en het encryptiestadium zitten.

Uiteindelijk moet het duidelijk worden voor organisaties dat ransomware niet alleen om het encryptiestadium draait. Om dit te bereiken is het van belang om ransomware als een Advanced Persistent Threat (APT) te behandelen. Dat wil zeggen, je moet de hele lifecycle van ransomware snappen en daarop je investeringen en cybersecurity-tooling inrichten. Het downloaden van de ransomware binaries is het laatste wat een ransomware-aanval doet. Daarvoor is er al de infiltratie zelf geweest, dat kan ook op allerlei manieren plaatsvinden. Daarnaast kan een ransomware-aanval bijvoorbeeld ook lateraal bewegen binnen je organisatie.

Eigenlijk moet je ransomware dus niet specifiek als ransomware behandelen. Dat wil zeggen, je moet niet proberen om ransomware te detecteren, maar vooral de manieren waarop ransomware binnenkomt. “Het gaat vooral om je basale security op orde krijgen, door tijdig updaten, patchen”, vat Bjerke het samen. Met andere woorden, het gaat vooral om je houden aan de best practices.

Toekomst voor ransomware en het onderzoek

Als een organisatie zich houdt aan de best practices op het gebied van cybersecurity, zet het al goede stappen op weg naar een beduidend betere bescherming. De kans dat we het binnen afzienbare tijd niet meer over zaken zoals patching en daarmee indirect over ransomware hoeven te hebben, schat Bjerke echter niet bijster hoog in. Hij ziet wel de nodige voordelen van de overstap naar clouddiensten op dit punt. Daarmee besteden organisaties het patchen voor een belangrijk deel uit aan de aanbieders van de cloudplatformen en SaaS-tools. Legacysystemen zullen er echter ook nog minimaal tientallen jaren zijn. Daarmee zullen dat ook ongetwijfeld de favoriete ingangen blijven voor cybercriminelen.

Kijken we naar het onderzoek, dan heeft SURGe de nodige plannen. Allereerst wil het in een volgend onderzoek gaan kijken of het ook onbekende ransomwarefamilies kan gaan detecteren. Met andere woorden, men gaat onderzoeken of het mogelijk is om onbekende ransomware te detecteren op basis van het gedrag ervan. Daarnaast is het de bedoeling om alle 200 GB aan data uit het huidige onderzoek beschikbaar te maken op bots.splunk.com. Dan kan iedereen die ermee aan de slag wil om waardevolle inzichten eruit te halen, er eenvoudig bij.

Integratie in aanbod van Splunk

Nog iets verder in de toekomst wil Splunk op basis van de uitkomsten van het eigen onderzoek ook duidelijke handvatten kunnen bieden aan organisaties. Bjerke omschrijft dit als het opstellen van een interactieve handleiding voor organisaties om zich optimaal te kunnen wapenen tegen ransomware. Aangezien Splunk niet primair een cybersecuritypartij is, heeft het een ander bereik dan partijen die wil onder die noemer vallen. Dat maakt het potentieel interessant wat ons betreft, want je bereikt dan ook eenvoudiger andere delen van de organisatie. Als je ransomware als een APT behandelt, moet dat simpelweg ook, omdat de lifecycle ervan de hele organisatie betreft.

Mocht je nog meer willen weten over het onderzoek waar we het in dit artikel over hebben, het whitepaper dat SURGe over het onderzoek heeft geschreven kun je downloaden via deze link. Alle afbeeldingen in dit artikel komen uit dat whitepaper.