Arctic Wolf Labs heeft een snel groeiende ransomware-bende in kaart gebracht. Zojuist heeft het onthuld dat het nieuwe Akira banden heeft met leden van Conti, de voormalige cybercrime-grootmacht die in 2022 versplinterde.

Akira heeft veel kenmerken die inmiddels bekend terrein zijn voor security-onderzoekers. Het onderliggende verdienmodel gaat uit van Ransomware-as-a-Service (RaaS), waarbij de doelwitten niet direct door de makers van de software worden gekozen. Het gedrag van Akira is volgens Arctic Wolf vrij opportuun, maar het heeft bij zeker 63 organisaties huisgehouden.

Arctic Wolf heeft ondanks de verhullingstactieken van Akira ontdekt dat de groep overeenkomsten vertoont met de gevreesde Conti-groep, die tussen 2020 en 2022 zeer succesvol was. Deze bende stond erom bekend dat het agressief omging met slachtoffers; het hield klaarblijkelijk geen rekening met de eigen reputatie. Direct na de invasie van Oekraïne door Rusland maakte Conti in februari 2022 bekend dat het de kant koos van de Russen. Kort daarna viel de groep uiteen door interne onenigheden: deels waren deze conflicten gebaseerd op de politieke overtuigingen van de onderlinge leden, maar ook bestonden er klachten over de ongelijke verdeling van de opbrengsten uit ransomware-betalingen.

Werkwijze

Akira werd voor het eerst gedetecteerd in maart van dit jaar. In tegenstelling tot Conti mikt de groep niet op zeer grote bedrijven, maar overwegend op SMB’s (small to medium-sized businesses). 80 procent van de slachtoffers zijn organisaties met minder dan 1000 werknemers. Akira lijkt bij de keuze van doelwitten opportuun van aard: het versleutelt bestanden en exfiltreert data om ze vervolgens te bestuderen, waarna het de hoogte van het losgeldbedrag kiest. Wederom verschilt dit met de veelal gerichte doelwitten die Conti had. Eveneens is er sprake van een andere tactiek dan de voorbedachte aanvallen van een partij als LockBit, dat dit jaar de meest prominente ransomware-speler is.

Tip: LockBit 3.0, de marktleider in ransomware

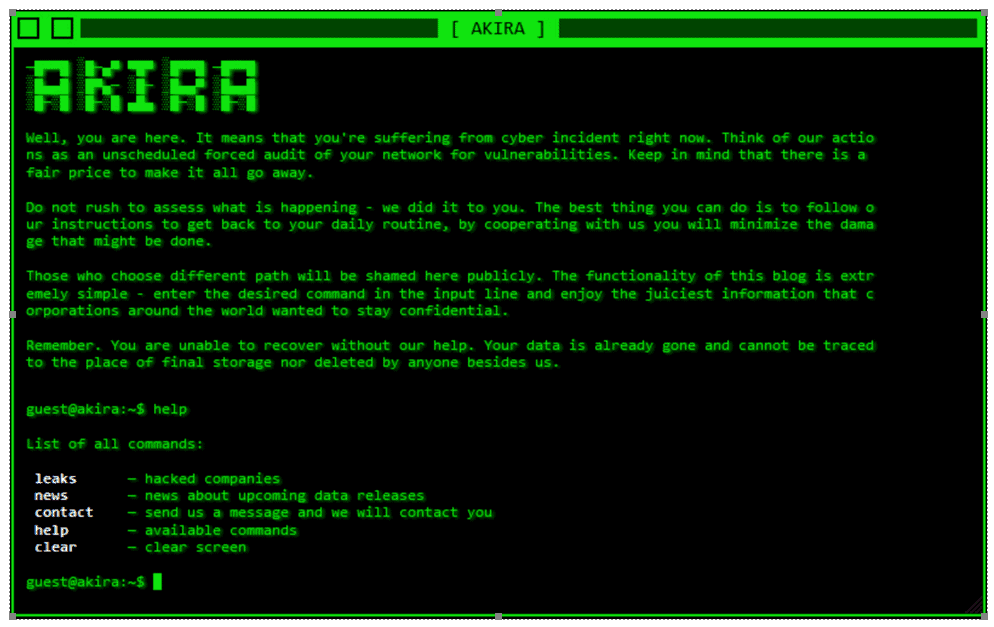

De geëiste bedragen zitten tussen de 200.000 en 4 miljoen dollar, blijkt uit Arctic Wolf Incident Response-inzichten. In combinatie met een leak site zet het druk op organisaties om het geld te overhandigen. Opvallend is dat er keuzes beschikbaar zijn voor het slachtoffer. Zo kan de bende nog onderhandelen over de prijs voor de ‘bewezen diensten’: enkel een decryptor-key zal goedkoper zijn dan als men wil voorkomen dat de data op straat komt.

Arctic Wolf heeft geconstateerd dat de slachtoffers bijna altijd gecompromitteerde inloggegevens hadden. Daarnaast had de meerderheid van deze organisaties geen multi-factor authentication (MFA) ingesteld op hun VPN-diensten. Het is mogelijk dat de aanvallers via een darkweb-handelssite aan de gegevens zijn gekomen. Denk aan een speler zoals Genesis Market, dat eerder dit jaar door autoriteiten werd afgesloten.

Tip: Nederlands kopstuk Genesis Market opgepakt

Overeenkomsten met Conti

In veel opzichten doet Akira dus helemaal niet denken aan de Conti-groep, maar Arctic Wolf ontdekte dat er daadwerkelijk een overlap met de opgesplitste bende bestaat. Allereerst is er een overeenkomst als het gaat om de programmeercode die Akira toepast. Zo negeert het dezelfde bestandstypen als Conti en gebruikt het eveneens het ChaCha-algoritme om bestanden te versleutelen. Sinds 29 juni heeft Avast echter een decryptor voor Akira uitgebracht, waardoor de bende na deze datum voor een andere manier van versleutelen moest kiezen.

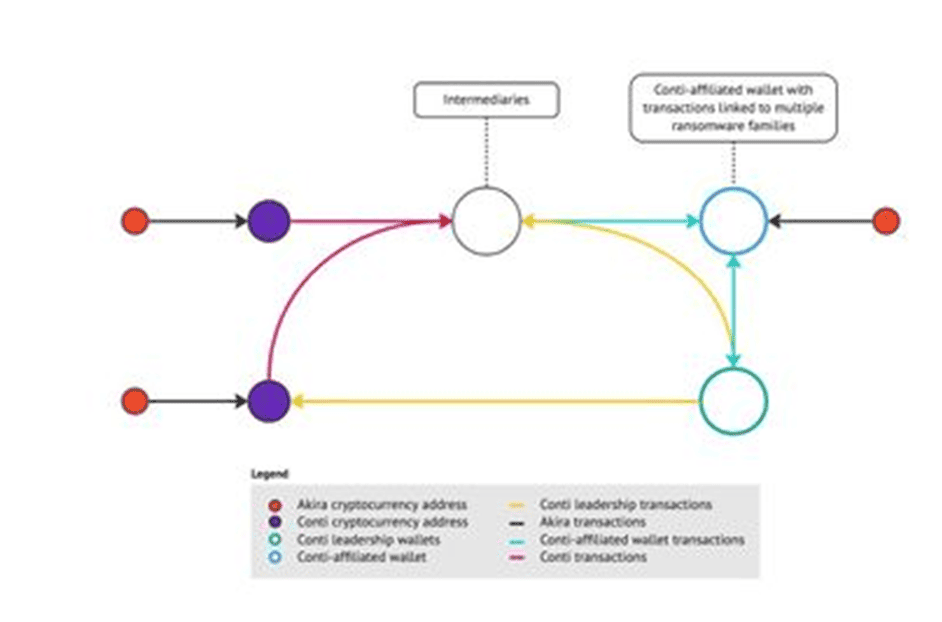

De ‘smoking gun’ voor de overeenkomsten met Conti zit ‘m in de blockchain-analyse die Arctic Wolf uit heeft gevoerd. Ondanks dat cryptovaluta moeilijk te traceren zijn, moeten ze vastgelegd worden in een blockchain-ledger. Dit is de enige manier om de transacties wereldwijd bij te kunnen houden. De onderzoekers kwamen erachter dat de betalingen een aantal keer via een bekende Conti-cryptoportemonnee gedaan werden.

De toekomst

Het voorbeeld van Akira geeft aan dat het opbreken van één ransomware-bende niet direct leidt tot het oprichten van een even grote opvolger. De opsplitsing van Conti leidde al eerder tot de verdere groei van Karakurt, dat eveneens banden heeft met de Diavol-ransomwarebende. Deze groep zou zich met name richten op organisaties die al een keer door ransomware te grazen zijn genomen.

We mogen verwachten dat het uitschakelen van een ransomware-groep resultaat heeft. Echter is het ook zo dat threat actors in niet al te vriendelijke landen vrijwel onmogelijk volledig uitgeschakeld kunnen worden. Russische hackers kunnen de roep van Conti gehoor geven en namens eigen land aanvallen uitvoeren op westerse organisaties. Toch bewijst Akira dat er wel degelijk een gedragsverandering mogelijk is. De opportuniteit van Akira en de minder agressieve toon geeft aan dat de aard van de dreiging fundamenteel kan veranderen door veranderingen in het cybercrime-landschap.

Akira is duidelijk geen opvolger van Conti, maar is door zijn snelle groei toonaangevend voor de dynamiek die met ransomware gepaard gaat.

Lees ook: NoEscape laat grote bedrijven niet ontsnappen aan ransomware