Als het gaat om een cyberaanval, is het niet langer een kwestie van óf het zal gebeuren, maar wanneer. Bedreigingen zijn steeds omvangrijker en slaan in rap tempo toe. Organisaties, en de cybersecurity-professionals die zij in dienst hebben, hebben hun handen vol aan het afweren van deze aanvallen. Uit een CyberEdge-enquête uit 2018 bleek dat 77 procent van de ondervraagde bedrijven in de afgelopen twaalf maanden geconfronteerd werd met een bedreiging.

De strijd tussen potentiële cybercriminelen en hun professionele tegenhangers op het gebied van cyberbeveiliging is dan ook verschoven van het volledig voorkomen van aanvallen naar het beperken ervan voordat ze aanzienlijke schade kunnen aanrichten.

De levensloop van cyberaanvallen

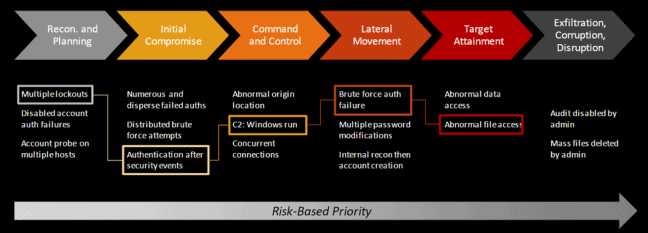

Om deze nieuwe aanpak van cyberbeveiliging te begrijpen, is het belangrijk om op de hoogte te zijn van het proces dat vooraf gaat aan een succesvolle cyberaanval. Hoewel bedreigingsactoren veel verschillende strategieën kunnen gebruiken om hun uiteindelijke doel te bereiken, biedt de Cyber Threat Lifecycle een nuttig kader.

Wanneer een aanvaller het op een bedrijfsnetwerk gemunt heeft, vindt een proces plaats van de initiële aanval tot aan een eventueel gegevenslek. Of de aanvaller nu alleen werkt of deel uitmaakt van een grotere, meer georganiseerde criminele organisatie – snelle opsporing en neutralisatie kunnen ervoor zorgen dat de schade aan het netwerk verwaarloosbaar is. Zo geldt ook dat, wanneer een aanvaller de kans krijgt om weken, maanden of zelfs jaren in het systeem te verblijven, een datalek veel waarschijnlijker is en de aanval zich over talloze systemen en gebruikersaccounts verspreidt.

Het verslag ‘Quantifying the Value of Time in Cyber-Threat Detection and Response’ van Aberdeen Group brengt de schade in kaart die bedrijven kunnen vermijden door de tijd die een aanvaller in het netwerk doorbrengt, te beperken:

- De verblijftijd van aanvallers beperken tot 30 dagen resulteert in een vermindering van de impact op een bedrijf met 23 procent

- Wanneer de verblijftijd wordt teruggedrongen tot slechts zeven dagen, wordt de impact verminderd met 77 procent

- Bij een verblijftijd van slechts een dag, wordt de impact op het bedrijf beperkt met 96 procent

Een recent voorbeeld van de schade die kan worden toegebracht wanneer de verblijftijd zich over een langere periode uitstrekt, is Marriott International. Eind vorig jaar bleek uit een officieel statement van de internationale hotelketen dat persoonlijke informatie – waaronder telefoonnummers, paspoortnummers en gecodeerde betaalgegevens – van ten minste 383 miljoen gasten op straat lag. Later bleek dat de aanvallers als sinds 2014 ongeautoriseerde toegang tot het netwerk hadden – een verblijftijd van grofweg vier jaar. Om de ernst van de aanval in perspectief te plaatsen: dit blijft een van de grootste datalekken ooit. Alleen de aanval op Yahoo in 2013, waarbij drie miljard gebruikersaccounts werden gestolen, en Friend Finder Networks in 2016, waar meer dan 400 miljoen gebruikersaccounts werden aangetast overtroffen deze aanval.

De uitdagingen voor Security Operations Centers

Toch is het terugdringen van de verblijftijd niet gemakkelijk. Bovendien worden veel Security Operations Centers (SOC’s) geconfronteerd met een gebrek aan skills. Uit het recente verslag ‘The Cost of Cloud Expertise’ van Rackspace bleek dat slechts 26 procent van de Engelse IT-professionals voldoende ervaring heeft met cloudbeveiliging. Een groot probleem, als je bedenkt dat 88 procent van de Engelse bedrijven nu enige vorm van cloudtechnologie gebruikt. Zet dit af tegen de huidige situatie van wet- en regelgeving, waarin AVG-schendingen veel aandacht krijgen in het nieuws en grote financiële gevolgen hebben. Dit heeft ertoe geleid dat relatief weinig in beveiliging gespecialiseerde IT-teamleden steeds meer onder druk komen te staan. Verder zorgen de druk om nieuwe technologieën te implementeren en de krappere budgetten ervoor dat SOC’s steeds minder middelen tot hun beschikking hebben.

Dit kwam ook naar voren in onderzoek dat wij begin 2019 lieten uitvoeren. Uit het onderzoek, dat met name gefocust was op grote Britse bedrijven, bleek dat slechts 15 procent van hen vertrouwen heeft in hun vermogen om zich te kunnen verdedigen tegen de toenemende en steeds gevarieerdere dreigingen. Erger nog, een derde van de ondervraagde bedrijven gaf aan niet over de tijd of de mensen te beschikken om dit soort dreigingen te herkennen en bestrijden.

In de afgelopen jaren hebben bedrijven flink geïnvesteerd in cybersecuritytools, die wel duizenden of tienduizenden keren per dag alarm slaan. Wanneer je bedenkt welk proces SOC’s doorlopen wanneer zij een potentiële aanval onderzoeken en verhelpen, weet je meteen wat het probleem met deze tools is.

Van teams wordt verwacht dat ze ingewikkelde richtlijnen volgen. Die richtlijnen bestaan uit verschillende handmatige stappen en vereisen dat zij kennis hebben van meerdere producten om de gegevens die ze produceren te correleren en te bepalen of een alarm terecht of onterecht is. Hier gaat ontzettend veel tijd in zitten, zelfs met een volledig bemand en ervaren SOC. Het voorkomen van een aanval onder grote tijdsdruk is voor onderbemande teams op een krap budget praktisch onmogelijk.

Een nieuwe aanpak van security: SOAR

Het moge duidelijk zijn dat er een oplossing moet komen voor de problemen waar SOC’s mee te maken krijgen. Een aanpak op basis van ingebouwde SOAR (Security Orchestration, Automation and Response (SOAR) belooft precies dat te zijn. SOAR is in 2017 bedacht door Gartner en is een verzamelnaam voor de opkomende categorie platforms die zijn ontstaan uit incidentrespons, beveiligingsautomatisering, casebeheer en andere tools die SOC’s efficiënter en effectiever kunnen maken.

Toen Gartner de term in het leven riep, voorspelde het bedrijf dat tegen het einde van 2020 zo’n 15 procent van de organisaties met een SOC van vijf of meer mensen gebruik zullen maken van SOAR – in tegenstelling tot een procent nu.

Het belangrijkste aspect van de SOAR-aanpak is dat het veel van de taken die normaal handmatig door SOC’s worden uitgevoerd, automatiseert. Veel SOC’s moeten regelmatig administratieve taken uitvoeren, waaronder het uitschrijven van verslagen en opstellen van securityprocedures. Met SOAR neemt het papierwerk aanzienlijk af en wordt rapporteren makkelijker doordat gegevens van meerdere bronnen automatisch worden samengevoegd en weergegeven in een visueel dashboard. Dit helpt voorkomen dat SOAR-teams belangrijke taken of updates over het hoofd zien – iets dat niet zelden voor komt in de hectische, snel bewegende omgeving van een SOC.

Specifiek stelt SOAR securityteams in staat om aangepaste workflows en controls in te stellen, waardoor de complexiteit van het onderzoeken – en zo nodig neutraliseren – van potentiële bedreigingen afneemt. Bovendien hoeven analisten, dankzij het gebruik van case playbooks, niet langer meerdere platforms te gebruiken om te reageren op problemen en ze op te lossen. Dit versnelt de reactietijd en zorgt ervoor dat er niets onopgemerkt tussendoor glipt.

Hoe het echt werkt

De kracht van SOAR ligt in het gebruik van traceerbare statistieken. Deze zorgen ervoor dat analisten een beter begrip hebben van de effectiviteit van workflows en sneller potentiële verbeteringen kunnen ontdekken en aanpakken. Belangrijke SOAR-gegevens zijn mean time to detect (MTTD), mean time to respond (MTTR) en mean time to qualify (TTQ) en time to investigate (TTI). Naast dat ze analisten helpen om de activiteiten van de SOC te verfijnen, helpen deze statistieken teamleiders ook om vast te stellen welke waarde het team aan het bedrijf toevoegt. Bovendien, naarmate regelgeving rondom de AVG strenger wordt, kunnen deze statistieken gebruikt worden als bewijs van security compliance.

Bij de overstap naar een SOAR-aanpak wordt al snel duidelijk wat er gewonnen wordt op het gebied van kosten en efficiëntie. Maar het is belangrijk om je te realiseren dat het hier niet om een volledig software-aangedreven aanpak gaat. SOAR brengt mensen, processen en technologie op één lijn om zo de respons op cyberrisico’s te verbeteren. Er is een flinke investering nodig om een SOAR-aanpak op te zetten – en succes kan alleen behaald worden wanneer securityteams, IT-teams en operational technology-teams (OT) goed samenwerken.

Het moderne dreigingslandschap is veel gevarieerder, geavanceerder en uiteenlopender dan experts ooit hadden kunnen voorspellen. En een gebrek aan vaardigheden en budget binnen SOC’s maakt het werk van security professionals steeds lastiger. SOAR zou wel eens dé methode kunnen zijn waarmee deze professionals meer kunnen doen met minder. Door de dagelijkse workload van teams te verlichten door middel van betere kennis en rapportering, gestroomlijnde workflows en playbooks voor geautomatiseerde respons, biedt SOAR security professionals de kans om hun talenten en kennis beter te benutten. Met behulp van nauwkeurige, relevante statistieken die de inspanningen van het SOC in kaart brengen, belicht SOAR niet alleen verbeterpunten of tekortkomingen, maar creëert het een overtuigende business case voor grotere investeringen in het beveiligingsteam.

Dit is een ingezonden bijdrage van Sander Bakker, Sales Manager Noord Europa bij LogRhythm. Via deze link vind je meer informatie over de mogelijkheden van het bedrijf.