Onderzoekers van Rapid7 hebben onlangs een zeer kritieke kwetsbaarheid ontdekt in verschillende firewalls van Zyxel. De kwetsbaarheid maakt met mogelijk om firewalls open te zetten door op afstand een command injection uit te voeren via de beheerinterface van de firewalls.

Volgens de securityspecialist zit de grote kwetsbaarheid van de ontdekte exploit CVE-2022-30525 in de eenvoud waarmee deze kan worden toegepast. Hackers kunnen heel eenvoudig een command injection uitvoeren via de HTTP-interface van de getroffen firewalls. De commando’s worden daarbij uitgevoerd als de zogeheten ‘nobody’-gebruiker. Een aanval maakt gebruik van de /ztp/cgi-bin/handler URI van de firewalls.

De eenvoud waarmee deze kwetsbaarheid in te zetten is, zit hem vooral in het feit dat er geen authenticatie is vereist en het ook kan worden misbruikt in de standaardconfiguratie van de kwetsbare devices. Op deze manier kunnen tienduizenden devices wereldwijd op afstand worden overgenomen.

Meerdere appliances getroffen

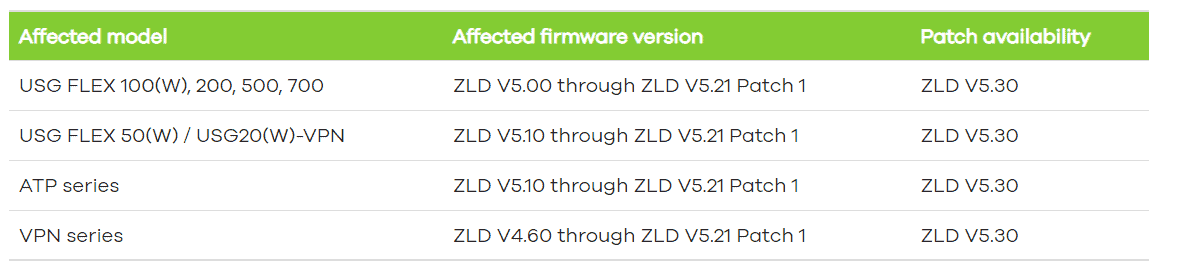

Rapid7 constateerde dat meerdere devices van Zyxel door de kwetsbaarheid worden getroffen. Hieronder staat het overzicht van deze devices:

Deze devices beschikken volgens de onderzoekers over zogenoemde zero-touch provisioning-functionaliteit (ZTP). Deze functionaliteit wordt door de gevonden kwetsbaarheid uitgebuit. De getroffen devices van Zyxel zijn vooral geschikt voor kleinere bedrijven en hoofdkantoren. Ze bieden VPN-connectiviteit, SSL-inspectie, web filtering, intrusion protection en e-mailsecurity. De firewalls kunnen tot 5 Gbps aan dataverkeer verwerken.

Firmware-update lost probleem op

Zyxel heeft inmiddels in stilte een firmware-update uitgerold die de kwetsbaarheid oplost. Gebruikers van de genoemde modellen worden opgeroepen de firmware-update zo snel mogelijk te installeren.

Tip: Zyxel firewalls en VPN-gateways open door achterdeur in firmware