Vele duizenden firewalls en VPN-gateways van de Taiwanese leverancier Zyxel staan wijd open voor hackers door een achterdeur in de laatste firmware-versie. Dit ontdekten onlangs Nederlandse specialisten van Eye Control.

Volgens de Nederlandse securityspecialist werd tijdens testen van een Zyxel USG40 firewall onlangs een verborgen gebruikersaccount inclusief wachtwoord in de laatste firmware-versie aangetroffen. Hierdoor kon het bewuste device volledig worden gemanipuleerd. Concreet gaat het hierbij om de Zyxel USG-, ATP-, VPN-, ZyWALL-, USG FLEX en NXC-series van firewalls en VPN-gateways.

Aangezien deze devices vooral als firewall of VPN-gateway in het MKB worden gebruikt, lopen veel gebruikers hierdoor gevaar. Vooral omdat de VPN-functionaliteit op dezelfde poort wordt gebruikt als de web interface. Hackers kunnen zo toegang tot deze devices krijgen via de SSH-interface of het web administration panel.

Duizenden devices getroffen

Via project Sonar, dat wereldwijd SSL-, DNS- en HTTP-kwetsbaarheden probeert te ontdekken en deze in datasets beschikbaar stelt, wist de onderzoeker van Eye Control alleen in Nederland 3.000 openstaande Zyxel-devices met de laatste en dus verkeerde firmware-versie op te sporen. Wereldwijd gaat het waarschijnlijk om meer dan 100.000 Zyxel firewalls, VPN-gateways en access point controllers die openstaan voor hackers.

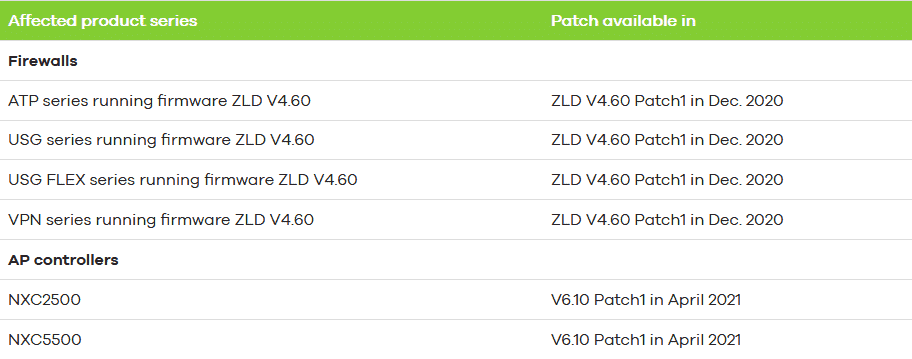

Maatregelen Zyxel

Eye Control heeft inmiddels zijn bevindingen met de Taiwanese fabrikant gedeeld. Zyxel heeft daarop de firmware-versie verwijderd en er zijn inmiddels patches beschikbaar. Voor de NXC-series komen patches later beschikbaar. Gebruikers doen er verstandig aan de laatste firmware-versie te verwijderen en de devices te updaten met de patches.