Cybercriminelen verspreiden malwarevorm Qbot door de rekenmachine van Windows 7 te misbruiken.

Securityonderzoeker ProxyLife ontdekte de methode tijdens een analyse van QBot, een malware dropper. Droppers openen de deur voor ransomware-aanvallen. Cybercriminelen hebben een stille manier nodig om data met het apparaat van een doelwit uit te wisselen. Een dropper is de eerste stap.

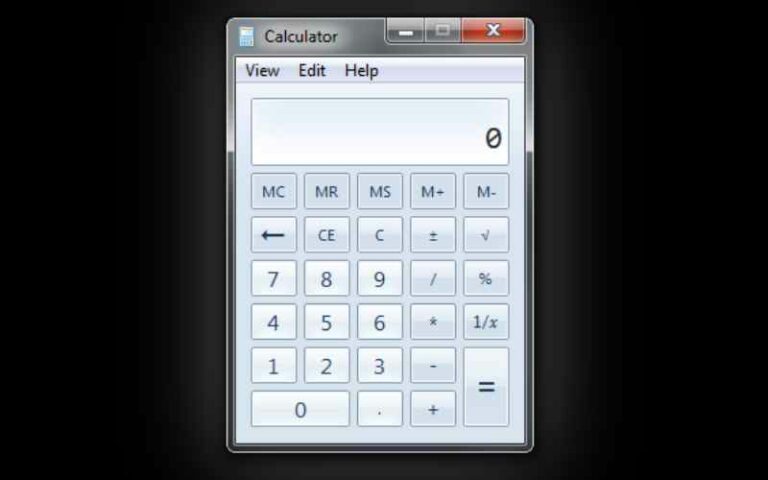

De meeste professionele securitymaatregelen houden droppers tegen. Vandaar moeten droppers onder de radar blijven. DLL sideloading is een veelvoorkomende tactiek. Een hacker vermomt malwarebestanden met een legitieme applicatie, waardoor het proces geen alerts triggert. De verspreiders van Qbot kozen voor de rekenmachine van Windows 7.

Methode

De aanval begint met phishing. Slachtoffers klikken op een HTML-bestand en downloaden een .ZIP-archief. Het .ZIP-archief bevat een .ISO-bestand. Slachtoffers krijgen de opdracht om het .ISO-bestand te mounten. Dit levert vier bestanden op: twee .DLL’s, een snelkoppeling en een rekenmachine (calc.exe). Slachtoffers klikken op de snelkoppeling, waarna de rekenmachine opent.

De rekenmachine van Windows 7 is afhankelijk van een reeks .DLL’s. Vandaar zoekt de applicatie automatisch naar de benodigde DLL’s. De eerste zoeklocatie is de map van de rekenmachine zelf. De rekenmachine vindt de meegeleverde DLL’s en voert de dropper onbewust uit. De securitytools van Windows 7 kunnen het proces niet onderscheiden van een rekenmachine, waardoor de dropper onverstoord te werk gaat.

Preventie

ProxyLife beschreef de bestanden en methode op de website van securitybedrijf Cyble. De details maken het mogelijk om de dropper met firewalls en Windows-policies tegen te gaan. De methode werkt uitsluitend op Windows 7. Windows 10 en Windows 11 lopen geen risico.

Tip: Van back-ups naar cyberweerbaarheid: van technische naar strategische discussie