Zakelijke routers van DrayTek worden aangevallen door de Hiatus-malwarecampagne. De succesvol aangevallen routers worden getransformeerd in ‘luisterposten’ die e-mail kunnen onderscheppen en bestanden stelen.

Securityexperts van Lumen constateren dat de Hiatus-malwarecampagne sinds juli 2022 actief is. De campagne lijkt zich vooral te richten op de DrayTek Vigor-routers (de 2960- en de 3900-modellen) op basis van een Intel i3-architectuur. Deze routers ondersteunen VPN-verbindingen voor medewerkers of afstand.

Daarnaast zouden er ook al voorgebouwde binaries van de malware rondgaan voor Arm-, MIPS64 big endian- en MIPS32 little endian-platforms.

Aanvalstechniek

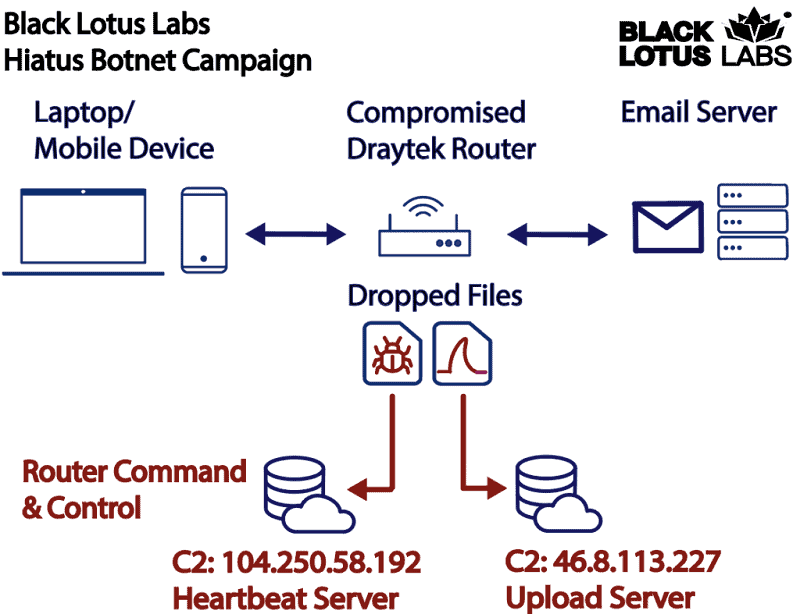

Meegeleverde software zou de bron van de besmetting verbergen. De securityexperts ontdekten dat na de hackpoging de Hiatus-malware via een bash script installeert. Deze malware downloadt en installeert vervolgens twee binaries.

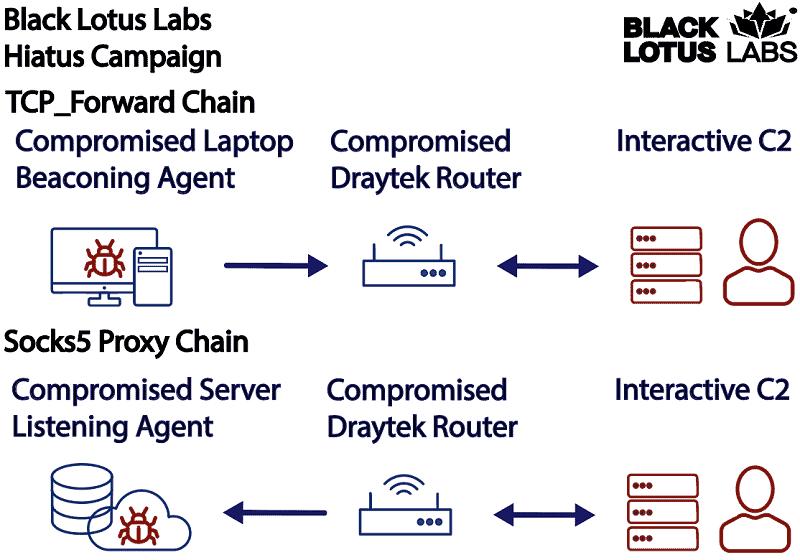

In de eerste plaats is dit HiatusRAT. Deze binary stelt cybercriminelen in staat commando’s uit te voeren of nieuwe software op het getroffen device te installeren. Daarnaast veranderen de binaries het device in een verborgen proxy en wordt het vervolgens mogelijk het routerverkeer te onderscheppen op poorten die voor e-mail en file-transfercommunicatie worden gebruikt.

De tweede geïnstalleerde binary is de HiatusRAT tcp_forward-functie. Hiermee kunnen de hackers hun ‘beaconing’ van een tweede infectie via het gecompromitteerde device doorsturen, voordat zij een upstream Command & Control (C2) node tegenkomen. Zij kunnen daarmee ook een commando naar een web shell van de upstream-infrastructuur doorsturen via de getroffen router in het land waar die is geplaatst. Daarna helpt een meer passieve agent de originele afkomst beter te verhullen en daarmee geo-fencing securitymaatregelen te omzeilen.

Klein aantal getroffen routers

Op dit moment zijn ongeveer 100 DrayTek-routers gecompromitteerd, zo geeft Lumen aan. Dit is tussen de 1 en 2 procent van alle DrayTek 2960- en 3900-routers die op dit moment met het internet zijn verbonden. Volgens de securityspecialisten beperken de cybercriminelen expres hun footprint om ontdekking te voorkomen. Regio’s die door de aanval zijn getroffen, zijn Noord- en Zuid-Amerika en Europa.

Lees ook: Nieuwe Chaos-malwarevariant raakt honderden Linux en Windows devices