Een recente EvilProxy-phishingcampagne heeft wereldwijd duizenden Microsoft 365-accounts aangevallen. Vooral C-level accounts waren het doelwit om dieper in de organisatiestructuur te kunnen doordringen.

Gedurende de maanden maart tot en met juni van dit jaar heeft de EvilProxy phisingcampagne duizenden Microsoft 365-accounts aangevallen. In totaal ging het daarbij om een stortvloed van maar liefst 120.000 phishingmails naar meer dan 100 bedrijven en organisaties wereldwijd.

Volgens de onderzoekers van Proofpoint was het doel van de grote phishingcampagne om vooral C-level accounts te treffen. Met toegang tot deze accounts konden hackers makkelijker de diepere bedrijfssystemen aanvallen.

Combinatie van aanvalsmethoden

De phishingcampagne gebruikte een combinatie van aanvalsmethoden, zoals het zich vals voordoen van een merk, het blokken van malware scans en een infectieketen in meerdere stappen. Vooral om de cloudaccounts van C-level-personen over te nemen. In 39 procent van de gevallen ging het hierbij om CFO’s en CEO’s.

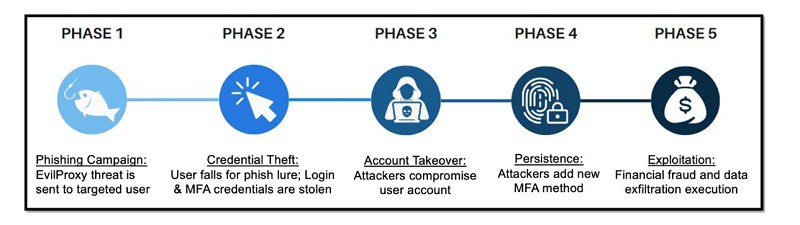

Het gebruik van EvilProxy, een phishing-as-a-service-dienst, laat zien dat de hackers vooral reverse proxy- en cookie-injectiemethoden gebruiken. Dit stelt hen in staat MFA te ontwijken.

Aanvalsproces

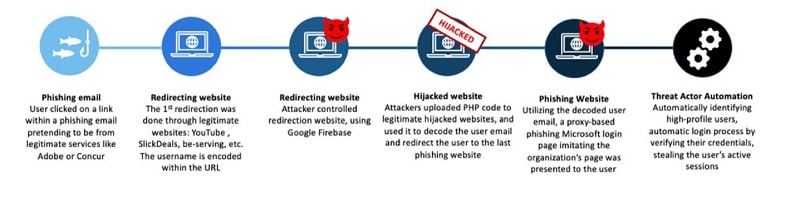

Een aanval begint met het versturen van een e-mail als zijnde afkomstig van een bekend bedrijf, denk aan SAP Concur, DocuSign en Adobe. Door op links in deze mails te klikken, start een infectieketen in meerdere stappen waarbij gebruikersverkeer eerst naar een open legitieme redirector, zoals youTube, wordt gestuurd. Het verkeer wordt daarna verschillende keren verder geredirect waaronder kwaadaardige cookies en 404-redirects.

Het verkeer legt een onvoorspelbare weg af en geeft zo minder kans op ontdekking dat het uiteindelijk om kwaadaardig verkeer gaat. Uiteindelijk komt het verkeer uit bij een EvilProxy phishingframework of landingspagina. Deze functioneert als een reverse proxy en doet zich voor als het ontvangende merk en probeert zich ook voor te doen als een derde partij identiteitsaanbieder, geeft Proofpoint aan.

Uiteindelijk proberen de hackers zich op deze manier persistent in de aangevallen systemen te nestelen en getroffen bedrijven financieel af te persen.

Robuuste security posture

Bedrijven kunnen zich wapenen tegen dit soort zeer vervelende aanvallen door actief te monitoren op ongebruikelijke verkeersactiviteit, opkomende bedreigingen en mogelijke kwetsbaarheden. Daarnaast zouden bedrijven een meer robuuste cybersecurity posture moeten hanteren.

Lees ook: Hackers verblijven steeds langer ongezien in bedrijfsnetwerk