Honderden Microsoft Azure-accounts van bedrijven werden aangevallen met een geavanceerde phishingcampagne. Hebben de hackers eenmaal succes, dan worden de accounts gekaapt met verschillende vormen van MFA.

Volgens de securityonderzoekers van Proofpoint zijn de laatste tijd honderden Microsoft Azure-accounts binnen bedrijven aangevallen door een geavanceerde phishingcampagne. De campagne richt zich vooral op het stelen van gevoelige en financiële gegevens. Daarnaast willen de hackers mailboxen compromitteren. Het is niet duidelijk welke hackers achter de aanvallen zitten.

Alle medewerkers binnen bedrijven met een Microsoft Azure-account vormen een doelwit. De meest favoriete slachtoffers bekleden de rol van sales director, accountmanager en finance manager. Ook het C-level management staan bij de hackers sterk in de belangstelling. De hackers willen hiermee een zo breed mogelijke toegang tot de zakelijke Azure-accounts krijgen, is de gedachte.

Aanvalsplan en MFA-versleuteling

De phishingcampagne start door e-mails te versturen naar accounthouders. Individuele phishing wordt hierbij gecombineerd met gedeelde documenten. Deze gedeelde documenten hebben links die gebruikers redirecten naar een phishingwebpagina. Via deze pagina krijgen de hackers dan de benodigde inloggegevens voor het kapen van accounts.

Hebben de hackers eenmaal een account overgenomen, dan beveiligen zij deze toegang met verschillende vormen van multifactorauthenticatie (MFA). Dit maakt het complexer de getroffen accounts te herstellen met nieuwe wachtwoorden of recente logins te checken.

Gebruikte MFA-methoden zijn onder meer tijdelijke wachtwoorden via e-mail of telefoonnummers. Meestal gebruiken zij een authenticator-app.

Moeilijk te pakken

Daarnaast constateerden de onderzoekers dat de inbreuken van verschillende proxies afkomstig zijn. Deze proxies zijn een soort intermediair tussen de door de hackers gebruikte infrastructuur en de aangevallen accounts.

De proxies helpen onder meer bij het in lijn brengen van de geografische locatie van het verbindende IP-adres met de regio waarin de slachtoffers zich bevinden. Hiermee kunnen geografische beperkingen worden omzeild. Ook veranderen de proxies regelmatig, zodat het moeilijker wordt de aanvallen te bestrijden en kwaadaardige IP-adressen te blokkeren.

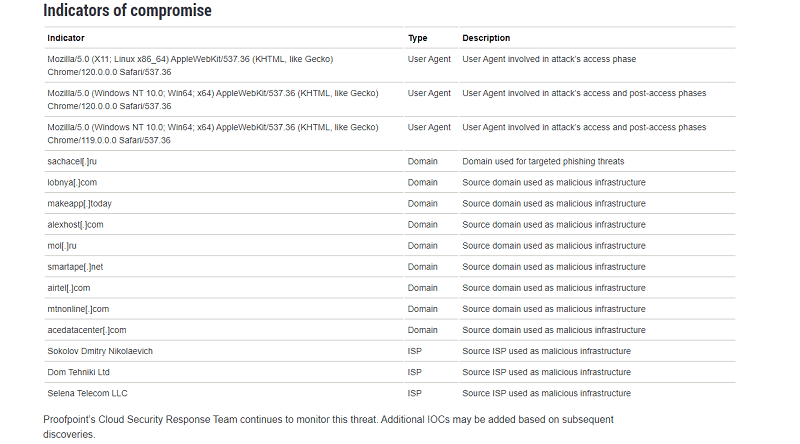

Lijst van indicatoren

Azure-gebruikers kunnen checken of zij een doelwit zijn. Een speciale Linux user agent, zoals Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, als Gecko) Chrome/120.0.0.0 Safari/537.36, is hiervoor volgens de onderzoekers de beste indicatie.

Proofpoint heeft daarnaast een lijst gepubliceerd met nog meer mogelijke indicatoren. De securityspecialisten roepen op deze indicatoren goed in de gaten te houden.

Lees ook: Microsoft meest gespoofde merk voor phishingaanvallen