Linux-toestellen die verbonden zijn met het Internet of Things (IoT) zijn kwetsbaar voor NoaBot. Dit botnet is gelinkt aan cryptomining-activiteiten en aan de eerder bekende botnet Mirai. Wat NoaBot onderscheidt is het vermogen om zichzelf te dupliceren en daar schuilt ook het grootste gevaar.

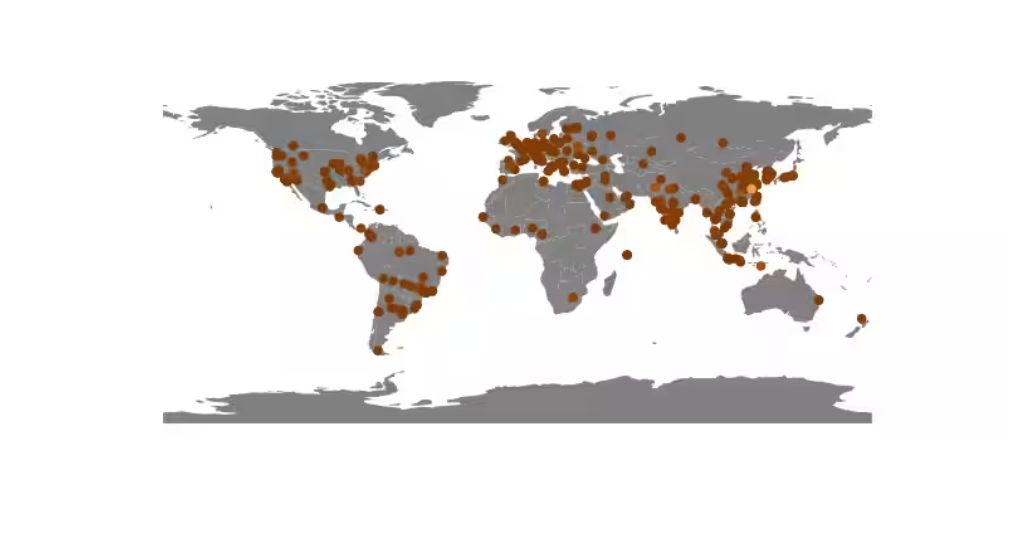

Er is vorig jaar een nieuwe versie van het Mirai-botnet opgedoken. Het gaat om een aangepaste versie, die de naam NoaBot draagt. Dit botnet richt zich op Linux-toestellen, gaande van servers tot camera’s. Onderzoekers van Akamai stelden een onderzoek in naar NoaBot en zagen de eerste activiteiten van het botnet in januari 2023. De onderzoekers hebben weet van meer dan 800 geïnfecteerde IP-adressen, die verspreid zitten over heel de wereld.

Misbruikt voor cryptomining

De hackers achter Mirai waren geïnteresseerd in het creëren van een groot net toestellen om DDoS-aanvallen uit te voeren om websites en online diensten plat te leggen. De organisatie achter NoaBot probeert toestellen te verzamelen voor activiteiten in cryptomining uit te voeren. Voor het slachtoffer betekent dit in eerste instantie een toename van het elektriciteits- en internetgebruik in het huishouden.

De malware zou een variant zijn van XMRig, dat beschikbaar is via opensource. Verder zijn er ook gevallen bekend waarin NoaBot de worm P2Pinfect overbrengt. P2Pinfect is een malware dat zich richt op Redis. Redis is een opensource-software dat ingezet wordt als cachingtechniek om websites sneller te laten laden. Het grootste doel dat de hackers achter P2Pinfect in augustus 2023 leken te willen bereiken, was echter ook de creatie van een botnet.

Dupliceert zichzelf

NoaBot vindt zijn ontstaansgeschiedenis wel in het bestaan van Mirai. De hackers achter Mirai gaven namelijk de onderliggende source code vrij, waardoor varianten van het botnet vrij ontworpen konden worden. NoaBot ontstond op die wijze.

Deze variant werd zo ontwikkeld dat het Linux-toestellen kan misbruiken om andere kwetsbare toestellen te infecteren. Hetzelfde kenmerk is overigens te vinden bij Mirai, maar NoaBot voert de duplicatie niet uit door in te breken op apparaten die beveiligd zijn met standaardwachtwoorden. In plaats daarvan raadt het wachtwoorden die SSH-verbindingen beveiligen.

Check je toestellen

Onderzoekers van Akamai maakten bij het rapport een hulpmiddel beschikbaar dat houders van Linux-IoT-toestellen kunnen inzetten om te controleren of hun toestellen geen onderdeel van het botnet zijn.

De map duidt aan waar de geïnfecteerde toestellen zich bevinden. Bron: Akamai

Lees ook: Hackers kunnen botnet Mirai uitbreiden met minstens 7.000 toestellen