OVHcloud heeft in mei dit jaar een DDoS-aanval van in totaal 2,5 Tbps op zijn systemen weten af te slaan. De piek lag op 840 million packets per second (Mpps). Opvallend is dat de meeste aanvallen plaatsvonden via botnets van gecompromitteerde core-routers van MikroTik.

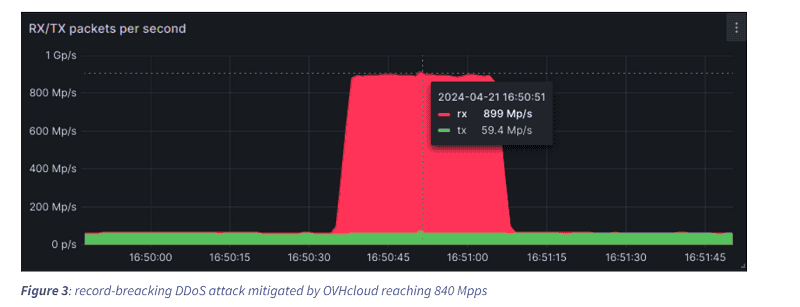

Volgens de Franse cloud- en hostingaanbieder zijn DDoS-aanvallen met pieken van 1 Tbps aan kwaadaardig dataverkeer tegenwoordig eerder de regel dan uitzondering. Onlangs kreeg OVHcloud zelfs een record DDoS-aanval van 840 Mpps, in totaal 2,5 Tbps aan dataverkeer, te verwerken. Dit was de hoogste bitrate waarmee het bedrijf de afgelopen anderhalf jaar te maken kreeg.

Het kwaadaardige verkeer was afkomstig van vijfduizend bron IP-adressen. Twee derde van de verstuurde pakketjes werd via slechts vier Points-of-Presence (PoP’s) gerouteerd. Deze PoP’s bevonden zich allemaal in de Verenigde Staten, waarvan drie aan de westkust. Wie er achter de DDoS-aanval zit, is niet bekend.

Het sturen van de grote hoeveelheid kwaadaardig verkeer via een beperkte bandbreedte van internetinfrastructuur maakt volgens de onderzoekers deze specifieke DDoS-aanvallen krachtiger en lastiger tegen te gaan.

Routers van MikroTik

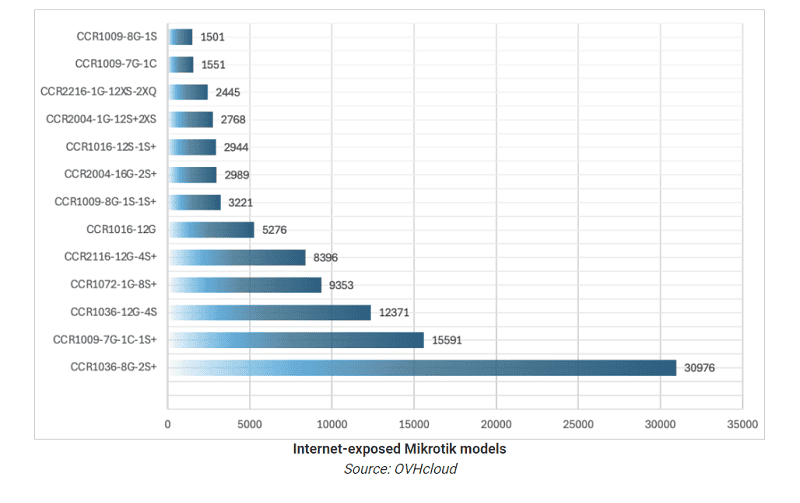

Uit het onderzoek blijkt verder dat voor de gigantische DDoS-aanval botnets van gecompromitteerde core-routers van MikroTik werden ingezet. Deze Cloud Core Router (CCR)-devices zijn ontworpen voor high-performance networking.

Meer gedetailleerd ging het hierbij om de MikroTik-modellen CCR1036-8G-2S+ en CCR1072-1G-8S+. Deze specifieke modellen worden vaak ingezet als kleinere tot middelgrote netwerk cores.

Kwetsbaar door oude firmware

De aangetroffen misbruikte core-routers hadden vaak een online zichtbare interface, draaiden op verouderde firmware en waren zo vatbaar voor bekende kwetsbaarheden. OVHcloud vermoedt dat de hackers de ‘Bandwidth Test’-feature van het MikroTik RouterOS hebben misbruikt. Deze feature is ontworpen voor het uitvoeren van het stress-testen van de netwerk-throughput van de betreffende core-routers en daarmee de hoge volumes aan pakketjes genereerden.

In totaal werden maar liefst 100.000 kwetsbare MikroTik core-routers aangetroffen die vatbaar zijn om door hackers voor DDoS-aanvallen te worden misbruikt. Deze routers hebben standaard 36 core CPU’s aan boord, zodat hiermee gigantische kwaadaardige botnets kunnen worden gecreëerd die miljarden pakketjes per seconde kunnen versturen.

Uit berekeningen van OVHcloud blijkt dat wanneer slechts 1 procent van de bijna 100.000 kwetsbare MikroTik core-routers in een botnet zou worden gebruikt, dit botnet in staat is 2,28 miljard pakketjes per seconde (Gpps) te versturen.

Niet eerste keer

Het is niet de eerste keer dat de MikroTik-devices de bron vormen van een kwaadaardig botnet. Eerder was dat al het geval met het Mēris-botnet. Ondanks adviezen van de hardware-specialist om zijn core-routers te updaten met bijvoorbeeld de laatste firmware-versies, is dit dus nog niet vaak gebeurd.

OVHcloud heeft MikroTik op de hoogte gesteld van zijn bevindingen, maar nog geen reactie gekregen.