ESET heeft een eerste proof-of-concept van UEFI bootkit malware voor Linux ontdekt: Bootkitty. Dit is de eerste keer dat UEFI bootkit-malware is ontwikkeld voor besturingssystemen anders dan Windows. Het kan een groot gevaar vormen.

UEFI-bootkit malware is sinds 2012 zeer hardnekkige en vaak niet te verwijderen malware. Het nestelt zich in de opstartcyclus en krijgt daarmee de controle over het besturingssysteem. Vaak wordt deze malware verspreid via firmware-updates. Tot nu toe waren zogenoemde UEFI-bootkits zonder uitzondering op Windows gericht. Een berucht voorbeeld hiervan was BlackLotus uit 2023.

Eigenschappen Bootkitty

Het gaat bij Bootkitty om een nog rudimentaire UEFI bootkit. Deze bevat nog tal van fouten en mist belangrijke functionaliteiten. Het kan alleen de Linux-distributie Ubuntu aanvallen, stellen de onderzoekers. Het betreft een proof-of-concept dat verder nog niet actief is gebruikt voor UEFI malware-aanvallen.

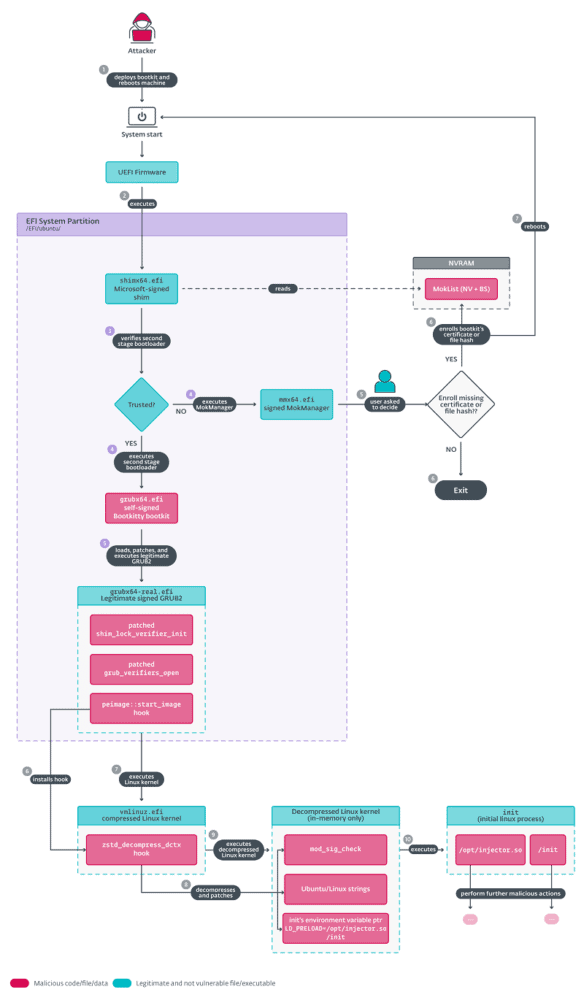

Het doel van de UEFI-malware is het uitschakelen van de signature-verificatie van de Linux-kernel. Ook wil de malware twee nog onbekende ELF-binaries laden via het ‘init’-proces van het open-source besturingssysteem. Dit is het eerste proces dat de Linux-kernel uitvoert tijdens het opstarten van het getroffen systeem.

De bootkit is verder ontworpen om de Linux-kernel naadloos op te starten. Hierbij maakt het niet uit of de UEFI Secure Boot-beveiliging is ingeschakeld of niet. Dit komt doordat de malware in het geheugen noodzakelijke functies patcht voor de integriteitsverificatie. Dit nog voordat de zogenoemde GRUB-bootloader wordt opgestart.

De onderzoekers van ESET ontdekten tijdens hun analyses verder een mogelijk gerelateerde niet-ondertekende kernelmodule van dezelfde ontwikkelaar. Deze specifieke module laadt een nog andere onbekende kernelmodule.

Grote gevolgen, maar ook goed nieuws

Wanneer hackers erin slagen de UEFI bootkit te installeren op een systeem, kunnen zij hierover de volledige controle krijgen. Het systeem wordt tijdens het opstartproces overgenomen en de malware kan worden uitgevoerd voordat het besturingssysteem opstart.

Hoewel Bootkitty een zeer zorgelijke ontwikkeling is, zijn er ook een aantal positieve opmerkingen. In de eerste plaats is de malware niet in staat de eerder genoemde UEFI Secure Boot-beveiliging te omzeilen.

Deze beveiliging gebruikt cryptografische handtekeningen voor het garanderen dat ieders stukje software dat tijdens het booten van een systeem wordt opgestart, door de computerfabrikant wordt vertrouwd. Hierdoor kan legitieme bootup-software niet worden vervangen door malware. Als Secure Boot niet wordt herkend, kan het systeem niet opstarten.

Een tweede voordeel is dat Bootkitty, hoewel werkend voor Ubuntu, nog veel fouten en beperkingen bevat om grootschalige Linux-infecties mogelijk te maken. Deze vele fouten en imperfecties, onder meer in de wijze waarop de bootkit de decompressed Linux-kernel verandert, zorgen ervoor dat systemen tot nu toe vaak crashen, geven de specialisten van ESET aan.

Wel waarschuwt ESET dat deze nieuwe gevaarlijke malware zich snel kan door ontwikkelen naar meer stabiele versies die voor alle Linux-distributies gevaarlijk kunnen zijn. Op dit moment kan nog beperkt worden aangetoond dat UEFI-software voor Linux is besmet, dus waakzaamheid is geboden.

ESET verwacht ook dat securitysoftware voor deze specifieke malware de komende jaren een vlucht al nemen.

Lees ook: CISA bezorgd om bootloader-malware die je pc tot afval reduceert