Een nieuw ontdekt zero-day lek in de CWMP-implementatie van TP-Link routers vormt een ernstig beveiligingsrisico voor duizenden gebruikers wereldwijd.

Het lek werd in januari 2025 geïdentificeerd via geautomatiseerde taint-analyse en op 11 mei gemeld aan TP-Link. Patches ontbreken nog steeds, waardoor het gevaar actueel en concreet blijft.

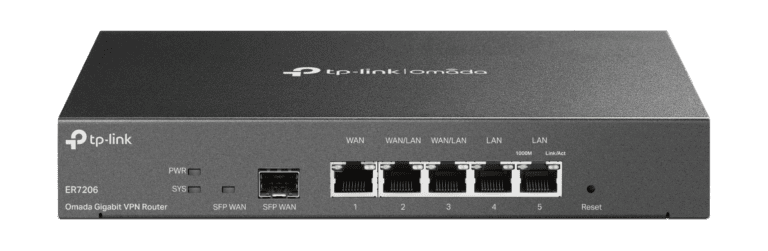

CWMP, ook bekend als TR-069, stelt providers in staat routers op afstand te beheren. Deze functionaliteit is nuttig, maar de combinatie van complexiteit en privileges maakt het protocol een aantrekkelijk doelwit. Onderzoek bracht een stackgebaseerde buffer overflow aan het licht in de functie die SetParameterValues SOAP-berichten verwerkt. De kwetsbaarheid treft meerdere populaire modellen, waaronder de Archer AX10 en AX1500.

De analyse toonde aan dat invoer uit externe berichten direct wordt gebruikt om een bufferlengte te berekenen. Deze waarde wordt vervolgens zonder grenzencontrole doorgegeven aan een strncpy-operatie, terwijl de stackbuffer slechts 3072 bytes groot is. Met een payload van 4096 bytes wist de exploit de service te crashen en werd bevestigd dat de program counter overschreven kan worden. Dat betekent dat volledige systeemcompromittering met rootrechten haalbaar is.

De exploit werd getest met een proof-of-concept waarbij via een GenieACS-server gemanipuleerde SOAP-berichten werden verstuurd. De kwetsbare router crashte en verdere analyse liet zien dat exact 3112 bytes nodig waren om het besturingsregister te overschrijven. Met een speciaal geconstrueerde payload konden onderzoekers de program counter volledig controleren, waarmee het scenario van remote code execution ondubbelzinnig werd bevestigd.

Groot aantal devices loopt risico

Het probleem is niet beperkt tot twee modellen. Aangezien TP-Link identieke binaire bestanden hergebruikt, lopen ook andere apparaten risico. Via de zoekmachine Fofa werden meer dan 4200 publiek toegankelijke kwetsbare apparaten geïdentificeerd. Daarmee is de impact niet theoretisch, maar direct zichtbaar op het internet.

Wat dit zero-day extra gevaarlijk maakt, is dat de vereisten voor een aanval eenvoudig haalbaar zijn. Veel routers draaien nog op standaardwachtwoorden of hebben zwakke beveiligingsinstellingen. Zodra een aanvaller toegang krijgt tot de configuratie, kan het CWMP-serveradres worden aangepast naar een malafide ACS-server. Die server kan vervolgens exploits aanleveren die leiden tot volledige overname van het apparaat. Omdat het opzetten van zo’n server relatief eenvoudig is en certificaatvalidatie vaak gebrekkig wordt uitgevoerd, is het risico groot dat deze aanvalsvector actief zal worden misbruikt.

De disclosure-tijdlijn onderstreept de urgentie. Het lek werd in januari ontdekt en op 11 mei aan TP-Link gemeld, maar is vandaag nog steeds onopgelost. Deze eerste publieke bekendmaking laat zien dat gebruikers voorlopig zelf maatregelen moeten nemen. Totdat updates beschikbaar zijn, is het advies om direct sterke wachtwoorden in te stellen, TR-069 uit te schakelen indien mogelijk en netwerkactiviteit scherp te monitoren.