Behalve toevoegingen aan het infrastructuur-aanbod, komt Hashicorp ook met updates voor de andere pijler waar het productaanbod op rust: security lifecycle management. Toevoegingen zijn onder andere dynamische, unieke geheimen voor kortstondige toegang tot kritieke systemen en autorotatie van credentials. Beide functies komen terecht in het onderdeel Vault Secrets. Ook Vault Radar en Boundary zijn onder handen genomen.

Vault is binnen het HashiCorp-portfolio dé tool om secrets te managen, zoals API-en encryptie-keys, wachtwoorden en certificaten. Het bestaat uit de onderdelen Secrets en Radar, waarbij de eerste zorgt voor verregaande automatisering van geheimenbeheer en de tweede actief op zoek gaat naar rondslingerende credentials. Beide zijn uitgebreid: zo is in Radar nu de mogelijkheid geïntegreerd om de onbedoelde blootstelling van geheimen aan de buitenwereld proactief te blokkeren.

De feature is een directe respons op een zwakke plek in sommige Git-workflows die ervoor zorgt dat servers code loggen terwijl er mogelijk nog geheimen in aanwezig zijn. De pre-receive scanning in Vault voert een script uit die dergelijke geheimen opspoort en dit bij detectie meldt bij degene die ‘m eruit moet halen, vóórdat deze terecht kan komen in de code repository.

Agents houden gevoelige data tegen

Een andere toevoeging aan Vault radar is de Agent-functionaliteit. Die is bedoeld voor gebruikers die vanwege bedrijfsbeleid of wetgeving hun code, tools en data liever in een private omgeving houden. Omdat er nu eenmaal ook weleens workloads naar cloudomgevingen moeten, helpt de agent van HCP Vault Radar deze organisaties de gevoelige informatie die geassocieerd is met dergelijke workloads in hun privé-systemen te houden.

Tegelijk stelt het hen in staat de betreffende workloads of processen probleemloos naar de cloud te sturen. De agent fungeert hier dus als een soort grensbewaker die bepaalde data tegenhoudt maar andere doorlaat zonder dat dit problemen oplevert voor de workload die moet draaien in de cloudomgeving.

Zowel pre-receive scanning als de agent-functionaliteit zijn nu gratis in public bèta beschikbaar. Voor gebruikers waarbij een en ander toch nog is misgegaan, biedt HashiCorp een keur aan ‘remediation best practices’, zoals voor actieve en inactieve secrets en secrets die zijn gelekt uit cloudomgevingen van Google of AWS. Het SecOps-team van HashiCorp kan daarbij helpen bij het opzetten van configuraties die passen bij de specifieke processen van de klant.

Autorotatie en dynamische geheimen

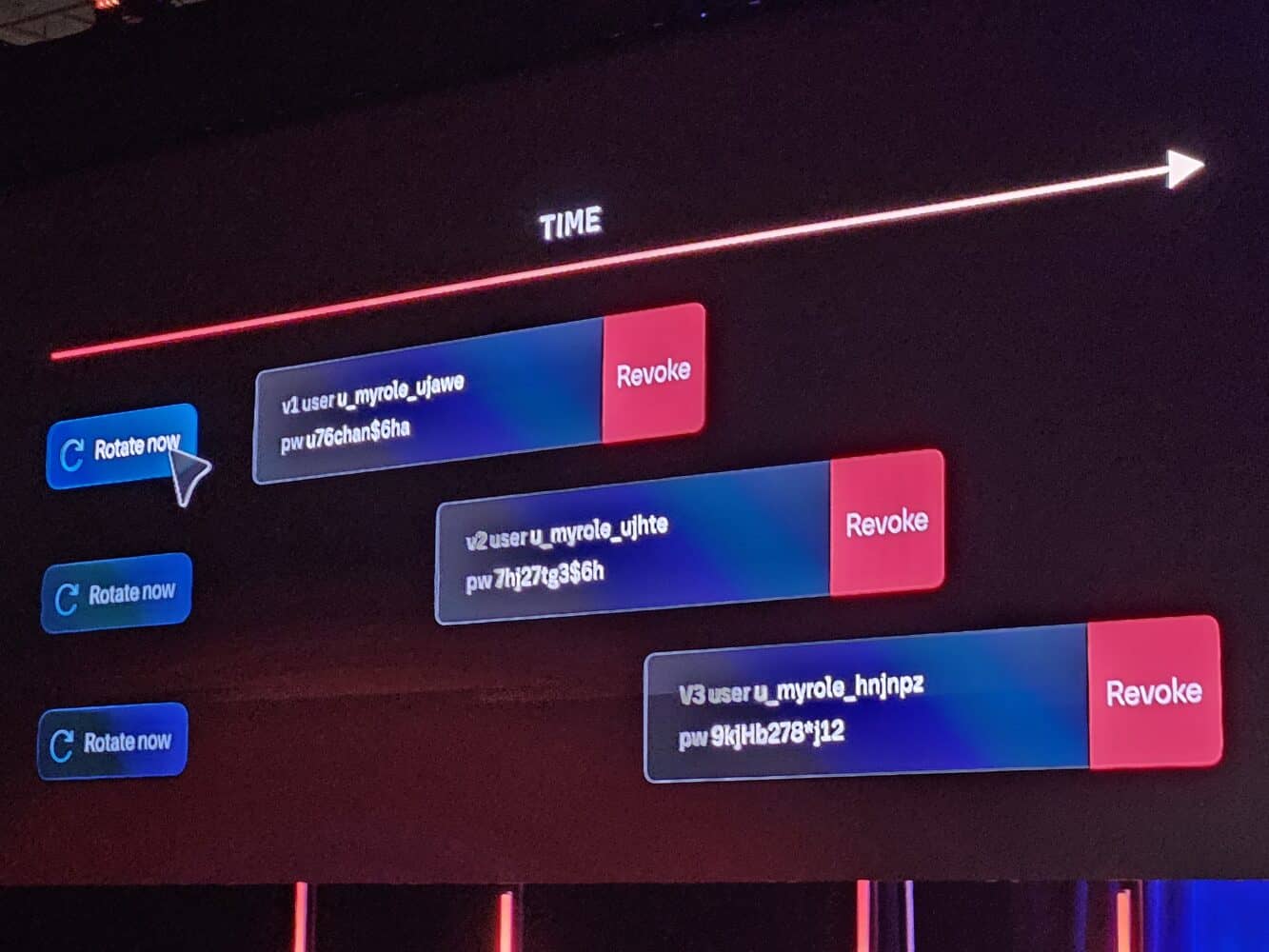

Vault Secrets krijgt er een aantal belangrijke features bij, namelijk autorotatie van secrets en dynamic secrets. Die eerste is nu algemeen beschikbaar, de tweede is in public bèta. De autorotatie van gevoelige data als sleutels en wachtwoorden haalt de noodzaak weg om handmatig allerlei statische geheimen te managen en geregeld te vernieuwen, aangezien dit nu automatisch gebeurt. Dat vereenvoudigt het beheer van dergelijke secrets, maakt de systemen en processen waar de geheimen toegang toe geven een stuk minder gevoelig voor lekken en zorgt voor eenvoudiger compliance.

Vault Secrets auto-rotation is momenteel alleen nog beschikbaar voor AWS IAM user access keys, Google Cloud service account keys, MongoDB gebruikersnamen en wachtwoorden en Twilio API keys. Het komt over enige tijd ook beschikbaar voor private databases.

Dynamic secrets biedt de mogelijkheid om via Vault kortdurende, unieke credentials te genereren voor individuele gebruikers. Die verdwijnen dus weer na korte tijd, soms al na een paar minuten. Deze optie is beschikbaar voor Google Cloud en AWS, evenals voor het eigen HCP Terraform. Een andere toevoeging aan het Vault Secrets-aanbod zijn dynamische credentials voor het provisionen via Terraform.

Vault Secrets levert de tijdelijke credentials voor dergelijke provisioning op de omgeving van een cloudleverancier, waardoor ook voor dit proces statische wachtwoorden niet meer nodig zijn en de omgeving niet langer open blijft dan noodzakelijk voor het provisionen. Ook houdt deze dienst via de algemene log-functionaliteiten in het HashiCorp Cloud Platform bij welke kortdurende secrets zijn gegenereerd.

Duizenden rondslingerende credentials

De nadruk op het verkorten van de levensduur van credentials en deze als het even kan uniek maken, is één van de stokpaardjes die HashiCorp eigenlijk non-stop berijdt. Volgens het bedrijf is het een publiek geheim dat een heleboel organisaties, ook -of misschien juist- hele grote, duizenden rondslingerende geheimen hebben, waarvan het merendeel niet eens bekend is. Van gevoelige data in Slack-kanalen tot een Excel-sheet met daarop alle wachtwoorden voor een gebruiker of afdeling, het bedrijf zegt de gekste dingen tegen te komen.

Met het bieden van een reeks producten waarmee dat aanvalsoppervlak drastisch kan worden verkleind en het management ervan te vereenvoudigen, denkt het bedrijf een belangrijke waardepropositie te kunnen leveren aan de enterprise-organisaties die het graag als klant wil hebben of houden.

Auditlog-streaming voor Vault, Boundary en Packer

Nieuwe features uit de enterprise-versie van Vault die hun weg hebben gevonden naar de HCP-versie zijn onder andere meer controle over toegangsbeheer. Die is nu niet alleen meer voor een organisatie of project in te regelen, maar ook op het niveau van individuele applicaties, per persoon als het moet. Ook hebben Vault, maar ook Boundary (waarover hieronder meer) en Packer nu de beschikking over auditlog-streaming in public bèta. Daarmee zijn toegangsverzoeken tot secrets precies bij te houden, wat de observability verbetert. De records blijven bewaard indien ze nodig zijn voor audits.

Boundary is het onderdeel uit de Security-suite van HashiCorp dat de toegang van menselijke gebruikers regelt tot gevoelige systemen. Volgens het bedrijf gebeurt het te vaak dat gebruikers worden ‘ge-overprovisioned’ en veel meer toegang krijgen dan ze nodig hebben om hun werkzaamheden uit te voeren. Boundary bakent per gebruiker, afdeling of rol af waar toegang noodzakelijk is en waar vooral niet. Ook hier is de kracht dat een en ander zoveel mogelijk geautomatiseerd gebeurt en beheerders er na het aanvankelijk instellen van de parameters er zo weinig mogelijk omkijken naar hebben.

Transparant sessions

Wanneer er wél menselijke ogen en handen aan te pas moeten komen, is overal een log van beschikbaar. De nieuwigheid hier betreft transparant sessions, waarmee daartoe gemachtigde gebruikers op afstand toegang krijgen tot gevoelige systemen zonder dat ze iets merken van een inlog- of controleproces. Dat gebeurt allemaal aan de achterkant en valt de gebruiker er niet mee lastig. De magie hierachter is dat Boundary de DNS-calls onderschept en naar het juiste systeem routeert.

Om de reeks aankondigingen en verbeteringen af te sluiten, is het goed te melden dat de versie van Consul voor Kubernetes met DNS views komt. Waar Boundary de toegang regelt van mensen tot systemen, regelt Consul de communicatie en toegang tussen systemen onderling. De nieuwe DNS views-feature geeft meer inzicht in multi-tenant-omgevingen en stelt beheerders in staat deze tenants waar nodig van elkaar af te schermen óf juist queries te vergemakkelijken van diensten die zich in dezelfde partitie bevinden.

Lees ook: HashiCorp brengt stacks naar Terraform en belooft optimale schaalbaarheid