Dankzij een aanlokkelijke reeks van danspasjes die keer op keer viraal gaan, pittige wekelijkse uitdagingen en kersverse skins vallen veel mensen als een blok voor Fortnite van Epic Games. Het aantal spelers steeg van 30 miljoen in december 2017 tot 125 miljoen in juni 2018. Een tijdje geleden haalde dit bedrijf zich de woede van Google op de hals vanwege het besluit om de game niet in de app store Google Play te hosten. In plaats daarvan besloot het om downloads via zijn eigen website aan te bieden. Deze beslissing werd ingegeven door de niet aflatende groei van de gebruikers en de onwil van Epic Games om 30 procent van de omzet aan Google af te dragen. Dit brengt echter de nodige risico’s met zich mee. Ik vertel je meer over hoe cybercriminelen je proberen te verslaan.

Google daagt uit

Google ziet vanzelfsprekend het liefste dat ontwikkelaars van games hun apps in zijn app store onderbrengen. Het bedrijf is van mening dat het alle beveiligingsmechanismen biedt die nodig zijn om gebruikers veilig te houden. Maar wat zijn nu precies de beveiligingsrisico’s van de game en het feit dat ze de downloads via de eigen website aanbieden? Wat we tot nu toe hebben geobserveerd, is dat cybercriminelen het hebben gemunt op Fortnite-fanaten met malware, phishing-sites en pogingen om aanmeldingsgegevens buit te maken.

Het speelveld van het dark web

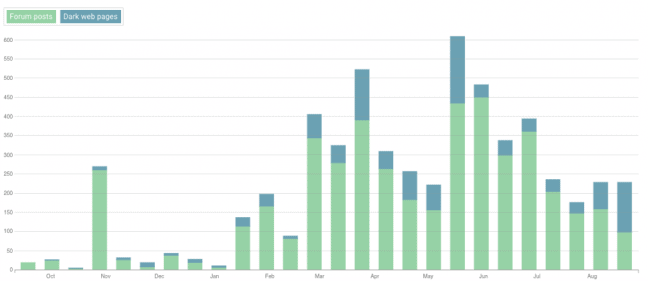

De toegenomen belangstelling voor Fortnite is cybercriminelen niet ongemerkt gebleven. Afbeelding 1 laat zien hoe vaak de naam van het spel op fora op het dark web werd genoemd. In januari 2018 viel de naam van het spel 265 keer. In augustus was dit aantal opgelopen tot boven de 500. Hoewel het mogelijk is dat sommige cybercriminelen zelf enthousiaste spelers zijn, hadden veel van deze discussies een duister karakter.

Malware: één van de Fortnite spelers

Bij Digital Shadows stuiten we vaak op namaakdomeinen. En Epic Games is daar geen uitzondering op. Door de beslissing van het bedrijf om Google Play links te laten liggen en zijn app op de eigen website te hosten, is de kans veel groter dat cybercriminelen een op epicgames.com lijkend domein in het leven roepen. Zo kunnen nietsvermoedende bezoekers een kwaadaardig bestand downloaden. Een voorbeeld is fortnight-apk[.]com. Deze website ziet er op het eerste gezicht legitiem uit. Zeker als je geen oog hebt voor de ietwat weggestopte melding “niet veilig” in de adresbalk van de browser. Dit geeft aan dat de website geen encryptie gebruikt om jouw data te beschermen. Als aspirant-spelers de game via deze website downloaden komen ze voor een nare verrassing te staan. Het APK-bestand voor de installatie van de app blijkt namelijk een bekende spyware-variant te bevatten.

Maar het zijn niet alleen downloads die gevaar voor gebruikers opleveren. Cybercriminelen proberen ook misbruik te maken van de populariteit van Fortnite door merchandise en andere goederen met de naam van het spel aan te bieden. Hoe verleidelijk het ook is om een nieuwe Fortnite-wallpaper te bemachtigen, hebben websites zoals my-fortnite[.]com geen ander doel dan misbruik maken van argeloze spelfanaten. In dit geval wordt er geen wallpaper gedownload, maar een kwaadaardig Windows-bestand.

Verliezen van phishing

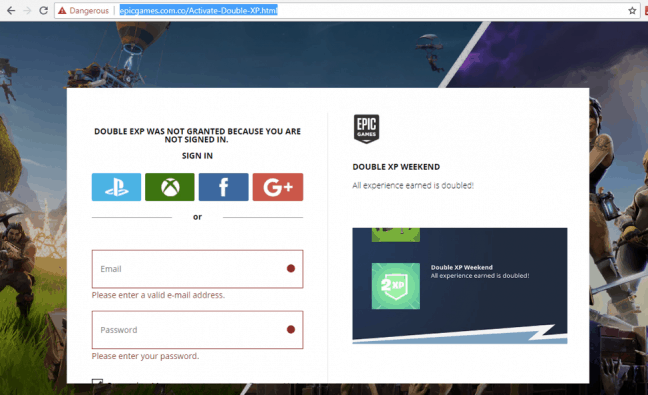

Namaakdomeinen worden niet alleen geregistreerd om bezoekers over te halen om malware te downloaden, maar ook om aanmeldingsgegevens van Fortnite-gebruikers buit te maken. Er zijn tal van websites geregistreerd die bezoekers ertoe proberen te bewegen om hun inloggegevens in te voeren. Een goed voorbeeld is de website die in afbeelding 2 te zien is. De buitgemaakte inloggegevens worden vervolgens te koop aangeboden op fora voor cybercriminelen.

Het is algemeen bekend dat gebruikers vaak dezelfde wachtwoorden gebruiken voor verschillende websites en accounts. Door je wachtwoord op dergelijke namaakwebsites in te voeren, stel je daarmee dus vaak andere accounts aan gevaren bloot. Dit is slechts één voorbeeld van de vele websites die de inlogpagina van Epic Games nabootsen. Dit is een stuk eenvoudiger geworden sinds de HTML-code van de website eind maart 2018 openbaar werd gemaakt via Pastebin.

Je account buitenspel

Fortnite wordt geprezen vanwege het gebruik van multifactor-authenticatie. Het beloont gebruikers zelfs voor het gebruik daarvan. Maar als een nieuwe dans onvoldoende stimulans is voor spelers om multifactor-authenticatie te gebruiken, zijn de tools die worden gebruikt om Fortnite-accounts te kraken dat misschien wel.

Credential stuffing is een aanval waarbij talloze combinaties van gebruikersnamen en wachtwoorden automatisch worden ingevoerd in inlogpagina’s totdat er een match met een bestaand account wordt gevonden. Sentry MBA is een bekende tool voor credential stuffing. Om een website hiermee effectief op de korrel te nemen, is een speciaal configuratiebestand voor die website nodig. Aanvallers ontwikkelen deze configuratiebestanden en delen en verkopen ze online. Het lijkt er zelfs op dat een configuratiebestand in juli 2018 naar Pastebin werd geüpload (afbeelding 7). Daarmee wordt het nog makkelijker voor hackers om dit soort aanvallen uit te voeren.

Versla de crimineel

Cybercriminelen hebben oog gekregen voor de hype rond Fortnite en zijn druk bezig met het ontwikkelen van manieren om gebruikers over te halen om hun wachtwoord prijs te geven of kwaadaardige bestanden te downloaden. Spelers kunnen het volgende doen om het van cybercriminelen te winnen:

- Activeer multifactor-authenticatie. Het is eenvoudig, je wordt ervoor beloond en het zal je een hoop ellende besparen.

- Gebruik niet dezelfde wachtwoorden voor verschillende websites. Eén datalek kan al je accounts voor andere online diensten in gevaar brengen.

- Gebruik je verstand. Let op waar je het spel of de merchandise koopt. De juiste URL is epicgames.com.

Dit is een ingezonden bijdrage van Michael Marriot, analist bij Digital Shadows. Via deze link vind je meer informatie over het bedrijf.