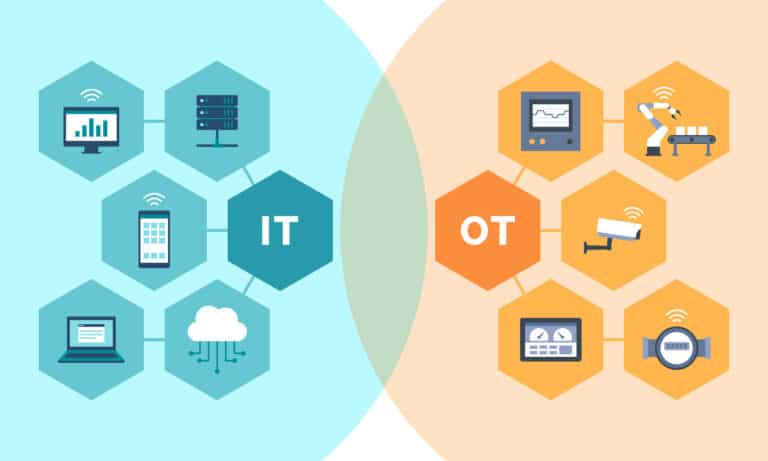

Het gesprek over meer convergentie tussen operationele technologie (OT) en informatie technologie (IT) binnen productiebedrijven en smart factories is al jaren aan de gang. Hoewel het in theorie een no-brainer is om deze twee zaken met elkaar te verbinden om uitgebreidere analyses uit te voeren en betere efficiëntie en optimalisatie te bereiken, is dit in de praktijk makkelijker gezegd dan gedaan.

OT- en IT-teams opereren op dit moment veelal apart van elkaar. Het IT-team heeft de leiding over de IT-beveiliging en het OT-team zorgt ervoor dat de technologie in de productielijn functioneert. Deze twee teams hebben andere doelen en strategieën om waarde te creëren en ROI te behalen, en geen inzicht in elkaars manier van werken. Om ervoor te zorgen dat een organisatie kan profiteren van een verbonden OT-systeem, moeten er twee dingen veranderen: de juiste mensen in beide teams moeten toegang hebben tot de OT- en IT-omgeving én zij moeten hun legacy technologie verder ontwikkelen zodat deze twee systemen met elkaar verbonden kunnen worden zonder de organisatie en de productielijn in gevaar te brengen.

Alsof dit op zichzelf niet al een enorme taak is, moet het ook nog worden uitgevoerd op een manier die het aanvalsoppervlak niet blootstelt aan kwaadaardige actoren. Dus, hoe overkomen organisaties deze hindernissen op de meest optimale en veilige manier?

Evolueer verouderde productielijnen

De eerste hindernis in het samenbrengen van OT- en IT-omgevingen is het updaten van 20 of 30 jaar oude machines, waardoor zij verbonden kunnen worden met het centrale netwerk en IoT, en software-oplossingen gebruikt kunnen worden voor betere telemetrie en analytics. Door de productielijn te verbinden met het bredere bedrijfsnetwerk, kunnen OT- en IT-teams hun producten efficiënter monitoren en preventief onderhoud plegen in plaats van te wachten tot er iets faalt.

Als een organisatie nieuwe productielijnen invoert is het eenvoudiger voor een derde partij of interne IT-teams om de noodzakelijke IoT en software-oplossingen te integreren, waardoor zij direct en veilig verbonden kunnen worden met het netwerk zonder onderbrekingen. Het introduceren van nieuwe productlijnen gebeurt echter niet vaak. Normaal gesproken worden productlijnen steeds opnieuw hergebruikt om downtime te voorkomen. In deze gevallen moeten IT-teams steeds met terugwerkende kracht IoT op oudere apparaten toepassen om het nodige inzicht te verkrijgen en deze te integreren met het bredere netwerk.

Dit kost niet alleen tijd – en verhoogt het risico op een vertraagde omschakeling – maar het verbinden van legacy infrastructuur met het netwerk kan ook een bedreiging vormen voor het IT-team. Digitaal gezien is OT een vlakke omgeving. Dat betekent dat verbinding ervoor kan zorgen dat het netwerk de organisatie blootstelt aan kwaadwillenden. Als zij door de beveiliging heen breken naar aanleiding van een fout in de OT-omgeving, hebben zij volledige toegang tot alle systemen, alsmede tot alle data en assets die lokaal zijn opgeslagen. De waardepropositie in het evolueren van legacy OT-infrastructuur is onmiskenbaar, maar organisaties moeten wel rekening houden met de beveiligingsuitdaging die hiermee gepaard gaat.

Creëer een governance-model

Om de convergentie tussen OT en IT te faciliteren, moeten de juiste mensen digitale toegang krijgen, zodat zij de technologie kunnen optimaliseren en deze kunnen onderhouden. Elke fabriek heeft zo’n 30-50 verschillende sub-vendoren, die elk hun eigen toegang nodig hebben tot relevante fabriekstechnologie. Op dit moment betekent dit dat ze hun eigen software, firewalls, circuits enzovoort op het netwerk aansluiten. Er zijn twee opvallende problemen met deze aanpak.

Ten eerste betekent dit dat het IT-team veel meer due diligence moet doen om te controleren dat alle technologieën veilig zijn en functioneren als onderdeel van het bredere systeem. We zien echter steeds vaker dat organisaties dicteren dat derde partijen zich houden aan hun governance-model. Zij moeten zich bijvoorbeeld houden aan betaalde beveiligingsprotocollen om ervoor te zorgen dat iedere technologie die wordt toegevoegd aan het netwerk kan worden gelogd en gecheckt door het interne IT-team.

Dit is echter slechts een gedeeltelijke oplossing voor ongeautoriseerde toegang. IT-teams hebben nog altijd te maken met hoe zij de toegang van iedere gebruiker kunnen segmenteren om te voorkomen dat ze met het hele systeem aan de haal kunnen. De meeste derde partijen zullen hun technologie verbinden via een browser of Virtual Desktop Infrastructure (VDI). Dit geeft hen echter toegang tot het hele netwerk en niet enkel de specifieke technologie die zij onderhouden. In plaats daarvan praten we nu met klanten over hoe zij VDI kunnen vervangen en ervoor kunnen zorgen dat (geautoriseerde) derde partijen alleen een geportaliseerde versie van relevante applicaties kunnen zien. Klanten willen de toegang van gebruikers kunnen afsluiten en, als dat nodig is, extra beveiligingslagen inbouwen, zoals data loss protection of het voorkomen van uploads of downloads.

Vertrouw niemand en segmenteer het systeem

De snelste oplossing voor het beveiligen van legacy OT-infrastructuren en het beperken van inbound IT-toegang is het toepassen van een zero trust-architectuur op het nieuw geconvergeerde systeem. Dit creëert een beveiligde gateway bij de ingang van de OT-omgeving. Hierdoor kunnen IT-teams alles monitoren dat in en uit het systeem gaat. Daarnaast biedt het zichtbaarheid en begrip van hoe de verkeersstromen lopen. Dit helpt IT-teams om betere beslissingen te maken over het beleid dat zij gebruiken om te voorkomen dat gebruikers toegang krijgen tot bepaalde delen van de omgeving.

Een zero trust-platform helpt bij het segmenteren van alle soorten applicaties voor derde partijen en elimineert elke kans op laterale bewegingen in de omgeving door ongeautoriseerde gebruikers. Dit zal een enorme stap vooruit zijn in het beschermen van OT-sites en zal organisaties helpen om compliant te zijn met wereldwijde wetgeving.

Consistente zichtbaarheid betekent consistent inzicht

Met de beschermende laag van zero trust, kunnen IT- en OT-teams hun strategieën beter op elkaar afstemmen en het meest halen uit IT/OT-convergentie, zonder dat zij zich zorgen hoeven te maken over inbraken. Elk team heeft consistente zichtbaarheid, kan de omgeving monitoren en kritisch inzicht verkrijgen om de efficiëntie op de productielijn te vergroten.

Dit is een ingezonden bijdrage van Zscaler. Via deze link vind je meer informatie over de mogelijkheden van het bedrijf.