Hackers hebben de Git-server van PHP weten te kraken. Hierdoor waren ze in staat eigen code toe te voegen aan de broncode van PHP. Daarmee kunnen ze toegang krijgen tot websites die van de code gebruikmaken.

Twee malafide commits zijn uitgevoerd op de php-src-repo onder de namen van PHP-ontwikkelaars Rasmus Lerdorf en Nikita Popov, valt te lezen op de PHP-website. Volgens hen is er sprake van een aangetaste git.php.net-server en niet van gehackte Git-accounts. Onderzoek naar het incident is nog steeds gaande.

Zerodium

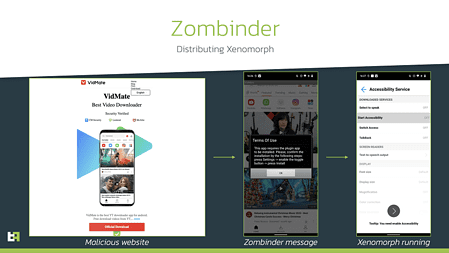

De door de hackers toegevoegde code gaf aanvallers de mogelijkheid om eigen code te draaien op elke website die gebruikmaakte van de aangetaste PHP-code. Als de user agent HTTP header, de informatie die een website meekrijgt over een verbindende computer, begint met het woord ‘zerodium’, wordt de code geactiveerd.

Zerodium is een bedrijf dat exploits aan overheden verkoopt voor onderzoeksdoeleinden. Dat bedrijf heeft al benadrukt niets met de hack te maken te hebben. Waarom de hackers dan naar het bedrijf refereerden, is niet duidelijk. De CEO van Zerodium vermoedt dat het om een trolactie gaat.

Kwetsbaarheid verwijderd voor uitrol naar productie

De eerste malafide commit werd afgelopen zaterdag doorgevoerd onder het mum van een typo. De volgende dag werd die opgemerkt door een oplettende ontwikkelaar en werd de code teruggedraaid. Niet veel later werd de code met een tweede commit opnieuw toegevoegd. Ook die code is weer verwijderd. De code is niet terechtgekomen in een productieversie van de PHP-broncode, dus geen enkele website draait nu op aangetaste code.

Toch hebben de ontwikkelaars van PHP besloten dat het onderhoud van een eigen git-infrastructuur te gevaarlijk is. Daarom wordt de versie van de code die op GitHub staat, vanaf nu de hoofdversie van de code. Tot op heden was dit slechts een mirror.

Tip: Microsoft ziet veel aanvallen van hackers via Web shells