De open-source programmeertaal Go, ontwikkeld door Google, heeft een makkelijkere manier voor het ontdekken van kwetsbaarheden geïntroduceerd. Via het nieuwe commando ‘govulncheck’ checken ontwikkelaars via een online database kwetsbaarheden die de code in hun projecten treft.

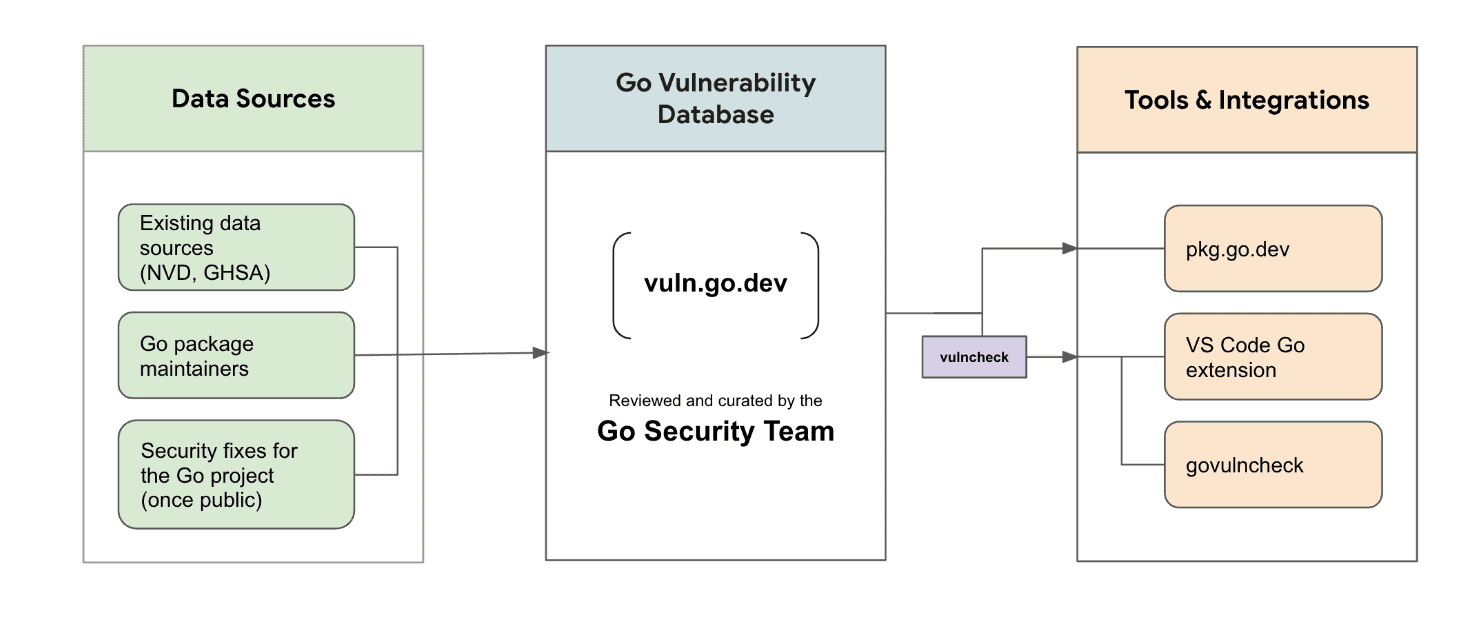

Het ontwikkelteam van Go geeft aan dat het commando contact zoekt met de database op vuln.go.dev. De kwetsbaarheden die op deze website zijn terug te vinden, worden beheerd door het Go security team en zijn gebaseerd op CVE’s, GitHub Security Advisories en andere signaleringen van ontwikkelaars die de programmeertaal up-to-date houden.

De tool is ook via een vulncheck package beschikbaar, dat de functionaliteit exporteert als een Go API. Dit maakt integratie met andere security tooling makkelijker.

Functionaliteit govulncheck

Wanneer de tool met de database contact heeft gelegd, kan de tool de codebasis van het project analyseren. Alleen kwetsbaarheden die voor het project relevant zijn komen naar boven. Dit op basis van de functies in de code die duidelijk kwetsbare functies aanspreken.

De Go-tool komt met een statische analyse van broncode of het symbooltabel van een binary, om rapporten te specificeren op alleen die (bekende) kwetsbaarheden die de applicatie kunnen beïnvloedden.

Minder false positives

Uiteindelijk moet deze manier van het ontdekken van kwetsbaarheden in Go-projecten minder false positives in de ontwikkelde code opleveren. Wel geven de ontwikkelaars van de tool aan dat false positives helaas toch niet te vermijden zijn en hier en daar zullen opduiken.

De tool is per direct beschikbaar.