EternalBlue, de exploit die een jaar geleden verantwoordelijk was voor de razendsnelle verspreiding van de WannaCry-ransomware, is vandaag populairder dan ooit. Dat blijkt uit telemetriegegevens van securitybedrijf ESET.

WannaCry veroorzaakte vorig jaar één van de grootste cyberincidenten in de geschiedenis. Op 12 mei 2017 vond een uitbraak van de ransomware plaats waarbij op korte tijd meer dan 230.000 computers in 150 landen besmet raakten. De aanval werd door Europol beschreven als ongekend in omvang en trof onder meer de computersystemen van de Spaanse telecomoperator Telefónica, de Britse National Health Service, FedEx en Deutsche Bahn.

EternalBlue

Aan de basis voor de snelle verspreiding van de gijzelmalware lag EternalBlue, een exploit die een kwetsbaarheid in Microsofts implementatie van het Server Message Block (SMB)-protocol misbruikt. In een aanval schuimen hackers het internet af naar opengestelde SMB-poorten en vuren er de exploit op af. Als de poort kwetsbaar is, kan de hacker vervolgens een aanval uitvoeren op het systeem.

EternalBlue werd ontwikkeld door de Amerikaanse NSA en op 14 april 2017, een maand voor de WannaCry-uitbraak, gelekt door een hackerscollectief dat zichzelf Shadow Brokers noemt. Microsoft had op dat moment al een patch voor het probleem beschikbaar gemaakt, maar het trage patchbeleid van heel wat bedrijven en organisaties zorgde ervoor dat de ransomware zich als een lopend vuurtje kon verspreiden.

Opmars

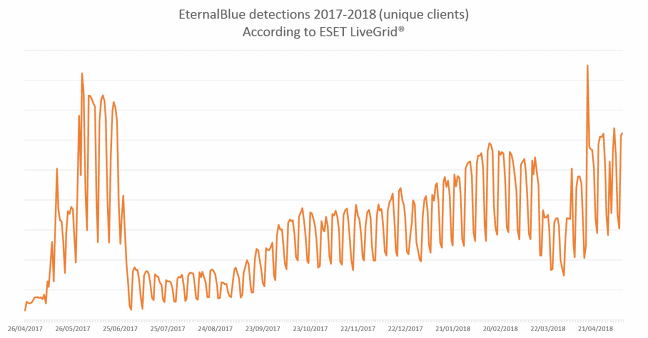

Hoewel WannaCry na enkele dagen de kiem in werd gesmoord, is de bedreiging van EternalBlue blijven voortbestaan. Uit telemetriegegevens van ESET blijkt dat de exploit onmiddellijk na de WannaCry-uitbraak een kalmere periode kende, met ‘slechts’ enkele honderden detecties per dag. Sinds september 2017 nam de exploit opnieuw een hoge vlucht, met een piek midden april die zelfs boven die van de WannaCry-periode uitstak.

ESET duidt de Satan-ransomwarecampagne aan als mogelijke oorzaak voor die recente piek. De Satan-ransomware doet al sinds januari 2017 de ronde, maar in een recentere variant werd daar de EternalBlue-exploit aan toegevoegd om sneller via netwerken te verspreiden, naar analogie met WannaCry vorig jaar.

De EternalBlue-exploit is sinds WannaCry de drijfveer geweest achter verschillende high-profile aanvallen, zoals de NotPetya-aanval die in de zomer uitbrak en de BadRabbit-ransomwarecampagne in oktober.

De exploit werd eveneens gebruik door Fancy Bear, een Russische hackersgroep die banden heeft met de Russische regering. Fancy Bear gebruikte EternalBlue om de wifi-netwerken van Europese hotels binnen te dringen en het netwerkverkeer van interessante hotelgasten af te luisteren of hen met malware te bestoken. Verder is EternalBlue tegenwoordig ook populair om webservers te infecteren met cryptomining-malware.

Patchprobleem

Hoewel Microsoft meer dan een jaar geleden al een patch uitbracht om de kwetsbaarheid die EternalBlue mogelijk maakt te dichten, blijft de exploit dus veel schade aanrichten. De situatie duidt nog maar eens op het belang om systemen op regelmatige basis te updaten en het onvermogen van veel gebruikers om dat daadwerkelijk te doen.