Cyberaanvallen die gelinkt worden aan Noord-Korea zijn vaak op de één of andere manier aan elkaar te koppelen. Er is namelijk een aanzienlijke hoeveelheid codegelijkenissen onder de verschillende aanvallen. Dat concludeert McAfee na het analyseren van duizenden malware-samples.

Het securitybedrijf ontdekte dat er mogelijke connecties zijn tussen malwarefamilies en de hackersgroep die ze gebruiken. Malware toegeschreven aan hackersgroep Lazarus bevat codeverbindingen, waardoor verschillende campagnes aan elkaar te koppelen zijn. Het hackerscollectief werkt voor de Noord-Koreaanse overheid en wordt als verantwoordelijke aangewezen voor onder andere WannaCry.

Groepen

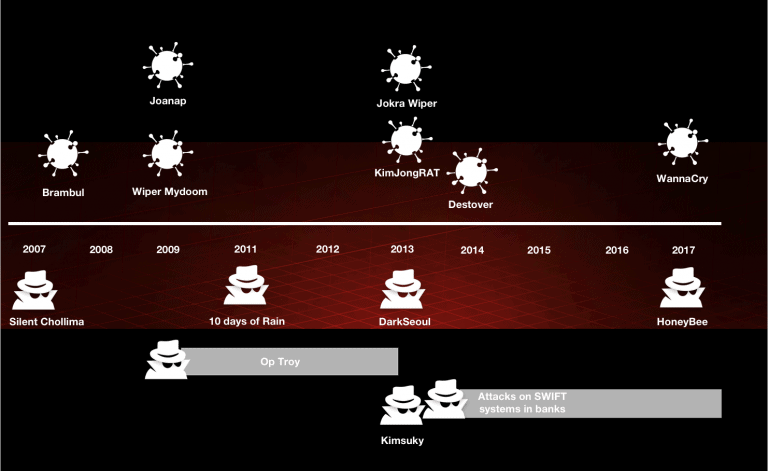

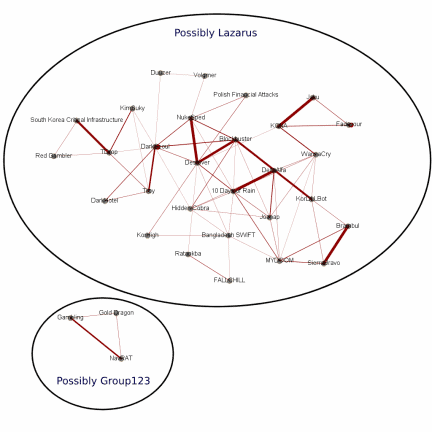

Die ransomwareaanval kent veel naamsbekendheid, doordat honderdduizenden systemen over de hele wereld vorig jaar getroffen werden. McAfee koppelt WannaCry nu aan bijvoorbeeld het al wat oudere Mydoom en het Trojaans paard Joanap. Onderstaande grafiek laat de verbindingen zien. Een puntje staat daarbij voor een malwarefamilie of een hackingtool (bijvoorbeeld Brambul of Fallchill), de lijntjes tonen de codegelijkheid aan. Als de lijn wat dikker is, dan heeft McAfee een sterkere overeenkomst waargenomen.

Drie malware-samples, NavRAT, gambling en Gold Dragon, konden tijdens het onderzoek niet gekoppeld worden aan Lazarus. Deze bevatten wel onderling een connectie. Waarschijnlijk zijn NavRAT, gambling en Gold Dragon ontwikkeld door Group 123. Duidelijk is dat deze campagnes zich op verschillende gebieden focussen, maar dat er een parallelle structuur is waarin ze samenwerken.

Methodes

Naast het identificeren van twee groepen, ontdekte McAfee ook bepaalde overeenkomsten in toegepaste technieken. Bij het bekijken van een specifieke categorie valt op dat vooral typische zogeheten “first-stage dropper malware” gebruikt wordt. De kwaadwillende levert dan malware op het apparaat van het slachtoffer, om informatie te verzamelen over zijn positie in het netwerk en welke gebruikers- en toegangsrechten verkregen zijn.

In 2018 neemt McAfee meer van dergelijke campagnes waar. Hierbij gebruiken hackers PowerShell om “droppers” te downloaden en uit te voeren. Na het versturen van de bemachtigde informatie, bepaalt de malware de volgende stappen. Daarbij kun je denken aan het installeren van een tool voor het op afstand toegang krijgen, om meer aanvallen op het netwerk mogelijk te maken.

McAfee concludeert naar aanleiding van het maandenlange onderzoek dat de industrie baat heeft bij het vaker samenwerken. Dat deed het bedrijf tijdens dit project ook, namelijk door gebruik te maken van ‘Intezer’s code similarity detection engine’. Op die manier werden er niet eerder gevonden connecties gelegd.