Noord-Koreaanse hackers van Lazarus hebben twee nieuwe geavanceerde aanvallen uitgevoerd. Hierbij gebruiken ze vooral open-source tools en frameworks om malware te kunnen installeren, blijkt uit onderzoek van Cisco.

Volgens de onderzoekers zijn de hackers van de Lazarus-groep, onder meer bekend van de geruchtmakende WannaCry ransomware-aanvallen in 2017, flink bezig nieuwe geavanceerde aanvalsmogelijkheden te gebruiken. Dit keer misbruiken de hackers vooral open-source tools en frameworks om hun aanvallen in de startfase op te zetten.

DeimosC2

De experts van Cisco, maar ook van Trend Micro, ontdekten dat de Lazarus-hackers nu flink het open-source framework DeimosC2 misbruiken voor eerste en blijvende toegang. De gebruikte implant was een Linux ELF binary die vooral wordt gebruikt om toegang te krijgen tot Linux-servers.

DeimosC2 is een open-source op GoLang gebaseerd C2-framework en biedt ondersteuning voor verschillende RAT-mogelijkheden. Het open-source framework biedt daardoor ongeveer dezelfde functionaliteit als populaire C2-frameworks CobaltStrike en Silver.

De gebruikte implant vertoont nog wel veel standaardinstellingen, waaruit zou moeten kunnen worden opgemaakt dat de Noord-Koreaanse hackers nog bezig zijn te leren omgaan met het framework.

Een andere misbruikte open-sourcetool is de reverse tunneling tool PuTTY Link (Plink).

CollectionRAT

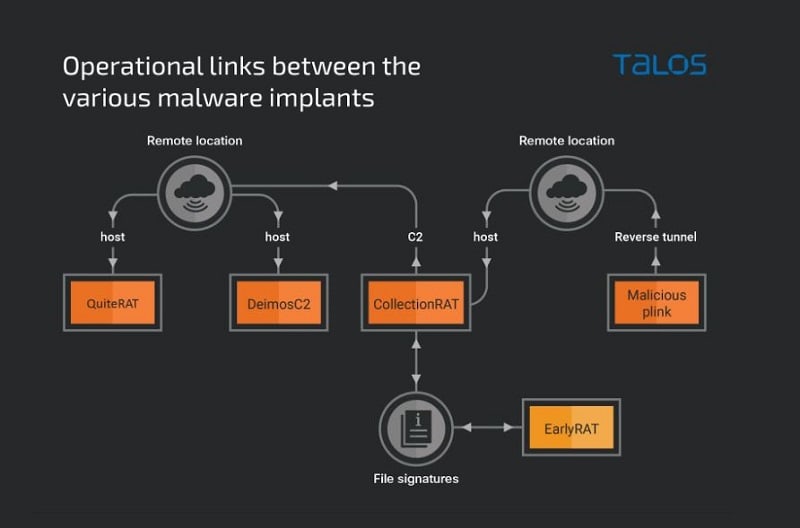

De misbruikte open-source tools en frameworks worden, zo blijkt uit verder onderzoek, vooral gebruikt voor de verspreiding van nieuwe remote acces Trojan-malware. In het bijzonder gaat het hierbij om de al eerder door de hackers gebruikte trojan CollectionRAT.

Deze malware is onderdeel van een familie malware, waaronder ook de trojans QuiteRAT en het oudere MagicRAT vallen. Deze malware richt zich onder meer op de ManageEngine SaaS-oplossingen van Zoho en meer specifiek op een kwetsbaarheid in de app ServiceDesk. Deze zou al in november van 2022 zijn gepatcht, maar er zijn nog steeds veel andere ongepatchte systemen.

Tip: Europese websites lijken AI-modellen van Google niet te trainen