Voice-over-LTE (4G-bellen) is kwetsbaar voor het afluisteren van gesprekken. Dit blijkt uit recent onderzoek van wetenschappers van de Ruhr University Bochum en New York University. Met de goedkope techniek ReVoLTE kunnen hackers verkeer afluisteren.

VoLTE, of telefonie via 4G, biedt veel voordelen. Vooral als het gaat om capaciteit en gesprekskwaliteit. Bij VoLTE wordt dezelfde IP-standaard die wordt gebruikt voor het versturen van data ook voor het afhandelen van het telefonieverkeer gebruikt. Hierdoor kunnen voor mobiel bellen meer mobiele devices worden gebruikt dan alleen mobiele telefoons. Ook is de beveiliging van de mobiele gesprekken beter dan bij mobiele telefoons omdat een extra beveiligingslaag wordt toegevoegd die voor eerdere mobiele protocollen nog niet beschikbaar was.

VoLTE niet veilig

Toch blijkt VoLTE nu dus niet zo veilig te zijn als werd gedacht. Volgens het onderzoek zijn gesprekken via VoLTE op een relatief goedkope manier -met apparatuur met een waarde van maximaal 7.000 dollar (5.900 euro)- af te luisteren.

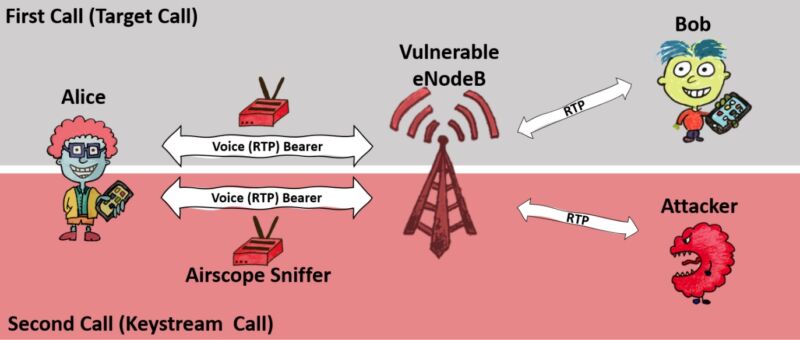

De techniek ReVoLTE gebruikt een softwaregebaseerde radio om het signaal dat een mobiel basisstation naar een mobiele telefoon naar keuze stuurt af te tappen. De bewuste mobiele telefoon moet hierbij wel met het bewuste basisstation verbonden zijn. Ook moeten hackers het bewuste telefoonnummer van de aangevallen mobiele telefoon weten.

Weeffout in LTE-basisstations

De hackers kunnen op dit signaal inbreuk maken door een implementatieweeffout in het LTE-protocol voor VoLTE. Hierdoor wordt het mogelijk om versleutelde ‘scrambled’ data die tussen het basisstation en de mobiele telefoon wordt verstuurd in niet-versleuteld geluid om te zetten.

De weeffout die wordt uitgebuit is dat mobiele op LTE gebaseerde basisstations soms dezelfde versleuteling of ‘keys stream’ gebruiken om twee of meer gesprekken te versleutelen, vooral als die kort na elkaar worden gevoerd. De aanval buit deze vergissing uit door het versleutelde radioverkeer van het aangevallen gesprek, het ‘doel’ of ‘eerste gesprek’ te onderscheppen.

Wanneer dit eerste gesprek wordt beëindigd, initiëren hackers een ‘keystream call’ met de aangevallen mobiele telefoon en luisteren of ‘sniffen’ tegelijkertijd het versleutelde verkeer af. Het niet-versleutelde geluid of de ‘plaintext’ wordt vervolgens opgenomen. Deze plaintext kan dan worden uitgelezen.

Grote kwetsbaarheid

Met deze techniek waren de onderzoekers in staat om bijna 89 procent van de afgeluisterde gesprekken inhoudelijk af te luisteren. Daarnaast zijn wereldwijd veel mobiele LTE-basisstations kwetsbaar voor deze afluisteraanval. Alleen al in het onderzoek bleken 12 van de 15 gebruikte basisstations deze aanvallen te kunnen faciliteren. Maar met wereldwijd 120 verschillende mobiele operators en miljoenen LTE-devices kan het echt oplossen van deze hacktechnologie lang gaan duren.

Gelukkig beperkingen

Het onderzoek geeft wel aan dat de gebruikte ReVoLTE-afluistertechniek gelukkig ook nog wel enkele beperkingen kent. Zo maken vele in omloop zijnde varianten waarin audio met specifieke codecs wordt versleuteld het moeilijk om de complete digitale plaintext van een gesprek te verkrijgen. Zonder deze plaintext werkt de aanval niet.

Daarnaast moeten de keystream calls, de tweede fase van de aanval, binnen 10 seconden na het einde van een target call worden uitgevoerd. Bovendien bepaalt de duur van een key stream call de hoeveel materiaal die kan worden gedecodeerd. Als een key stream call slechts 30 seconden duurt, kan maar 30 seconden plaintext-materiaal worden verkregen.

Verder moeten aanvallers het nummer van de aan te vallen mobiele telefoon weten en binnen radiobereik van de door deze telefoon gebruikte zendmast zijn. De aan te vallen mobiele telefoon moet geen mobiel basisstation gebruiken dat de LTE-standaard gebruikt die geen hergebruik van key streams toestaat.