Een recente kwetsbaarheid in Microsoft SharePoint maakt een aanval op zakelijke netwerken mogelijk. Uit een exploit blijkt dat hackers, nadat zij toegang hebben verkregen tot een kwetsbare SharePoint-server, stapsgewijs toegang kunnen krijgen tot een hele bedrijfsomgeving.

Uit onderzoek van Rapid7 blijkt dat een kwetsbaarheid in Microsoft SharePoint, CVE-2024-38094, die eerder dit jaar werd ontdekt, inmiddels actief wordt misbruikt. Misbruik van deze kwetsbaarheid kan leiden tot een Remote Code Execution (RCE)-aanval, waardoor laterale toegang tot complete bedrijfsnetwerken mogelijk is.

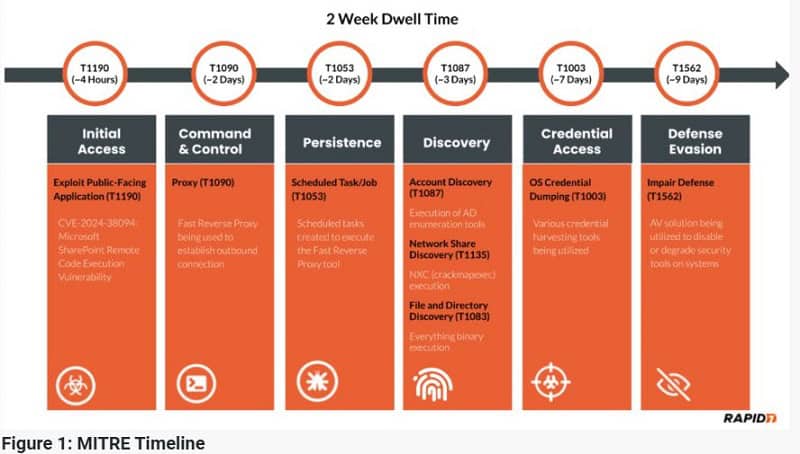

Securityexperts constateerden dat de kwetsbaarheid is misbruikt via een gepubliceerd proof-of-concept. De hackers wisten hun aanwezigheid gedurende twee weken te verbergen.

Stapsgewijs aanvalspad

Volgens Rapid7 verliep het aanvalspad in eerste instantie via toegang tot de kwetsbare SharePoint-server. Hierna werd een webshell geïnstalleerd.

Na de initiële toegang compromitteerden de hackers een Microsoft Exchange-account met domeinprivileges, waardoor zij bredere toegang kregen, en installeerden zij Horoung Antivirus. Deze installatie veroorzaakte een conflict dat de securitybeschermingsmaatregelen uitschakelde en detectie verhinderde, waardoor de hackers verder ongestoord konden opereren.

Het proces omvatte het installeren van de Impacket-malware voor laterale bewegingen en het gebruik van een Python-batchscript om Horoung Antivirus te installeren, een custom-dienst op te zetten, een driver uit te voeren en via een VBS-script ‘HRSword.exe’ te draaien.

Deze configuratie veroorzaakte meerdere conflicten in bronallocatie, geladen drivers en actieve diensten, waardoor de legitieme antivirusdiensten crashten en daardoor onbruikbaar werden.

Vervolgens installeerden de hackers Mimikatz voor het oogsten van inloggegevens, FRP voor toegang op afstand, en creëerden ze geplande taken om persistentie te verkrijgen.

Daarnaast werden Windows Defender uitgeschakeld om detectie onmogelijk te maken, event logs gemanipuleerd en de systeemlogging op de gecompromitteerde systemen aangepast.

Andere malafide acties omvatten het gebruik van tools zoals everything.exe, Certify.exe en kerbrute voor netwerkverkenning, het genereren van ADFS-certificaten en brute-force-aanvallen op AD-tickets.

Geen ransomware-aanval

Backups van derden werden gemarkeerd voor vernietiging, maar volgens de securityonderzoekers slaagden de hackers hier niet in. Ook werd geen data-encryptie waargenomen, wat een mogelijke ransomware-aanval uitsluit. Welk type aanval via de kwetsbaarheid in Microsoft SharePoint werd geprobeerd uit te voeren, blijft daarom onbekend.

Microsoft heeft CVE-2024-38094 al in juli van een patch voorzien. Gebruikers van Microsoft SharePoint worden daarom met klem geadviseerd om zo snel mogelijk te updaten.