Hackers kunnen lange tijd ongezien in netwerken rondneuzen, zo constateert Sophos na onderzoek. Hackers voeren daarnaast in de meeste gevallen een ransomware-aanval uit en gebruiken het liefst combinaties van aanvalstechnieken voor hun kwaadaardige activiteiten.

In zijn ‘Active Adversary Playbook 2021’ geeft Sophos de resultaten aan van zijn recent gehouden onderzoek naar het gedrag, de gebruikte tooling en de gebruikte technieken en procedures van hackers bij het uitvoeren van hun aanvallen. Hiermee wil de securityspecialist bedrijven en andere geïnteresseerden er nogmaals op wijzen dat hackers steeds vaker ongestoord aanvallen uitvoeren, geraffineerder te werk gaan en hierbij de modernste tooling gebruiken.

Gemiddeld 11 dagen niet ontdekt

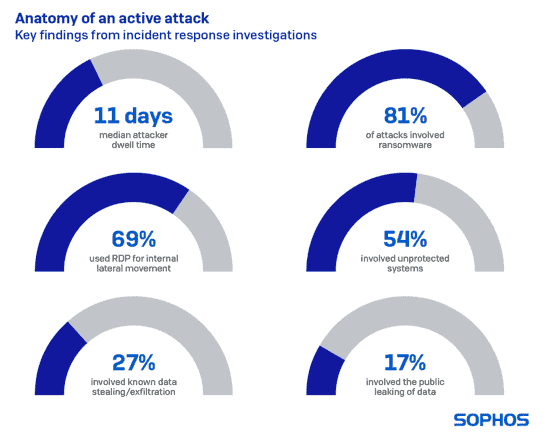

Uit het onderzoek komt onder meer naar voren dat hackers bij hun aanvallen nog steeds alle tijd krijgen om netwerken volledig uit te pluizen. Volgens de onderzoekers zaten hackers in de eerste maanden van dit jaar gemiddeld 264 uur of 11 dagen in een aangevallen netwerk voordat zij worden ontdekt. De langst onopgemerkte inbraak duurde maar liefst 15 maanden.

De lange onontdekte aanwezigheid stelt hackers in staat om een veelvoud aan kwaadaardige activiteiten uit te voeren, zoals laterale verplaatsingen op het netwerk, uitgebreide verkenning, zogenaamde credential dumping en natuurlijk datadiefstal. Enkele van deze activiteiten kunnen slechts een paar minuten of uren duren – vaak ’s nachts of buiten de normale werkuren-, maar geven door de lange onontdekte aanwezigheid ruimschoots de tijd voor het aanrichten van veel schade. Hackers gebruikten vooral het Remote Desktop Protocol (RDP) om zich in de binnengedrongen netwerken te kunnen verplaatsen.

Ransomware-aanval nu het meest populair

De specialisten van Sophos geven in hun onderzoek ook aan dat de ransomware-aanval op dit moment de meest aantrekkelijke hack-aanval is. De aanwezigheid van hackers bij een ransomware-aanval binnen de getroffen netwerken was wel beperkt. Dit omdat het daarbij ondermijnen/vernietigen van de IT-infrastructuur gaat. Andere aanvalstypes die de securityspecialisten tegenkwamen, waren onder andere data-exfiltratie, cryptominers, banking trojans, wipers, droppers en pentests/aanvaltools.

Inzet van combinaties van aanvalstools

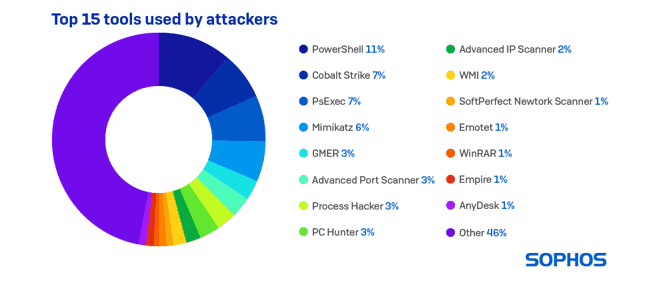

In het onderzoek constateren de onderzoekers onder meer ook dat hackers bij aanvallen meerdere aanvalstechnieken gebruiken. Wanneer bijvoorbeeld PowerShell wordt ingezet, komen de securityspecialisten in meer dan de helft van de gevallen ook Cobalt Strike tegen. Andere vaak met PowerShell gecombineerde technieken, zijn onder meer PsExec, Mimikatz en GMER. Alle technieken worden natuurlijk ook in allerlei andere combinaties ingezet, zo signaleerde Sophos.

“Het bedreigingslandschap wordt steeds drukker en complexer, met aanvallen die worden gelanceerd door cybercriminelen die over een breed scala aan vaardigheden en middelen beschikken. Het zijn zowel scriptkiddies door natiestaten gesteunde dreigingsgroepen. Dit kan de taak van de securityteams uitdagend maken”, zo geeft senior beveiligingsadviseur John Shier van Sophos in een commentaar aan. “Het voorbije jaar heeft ons respons team geholpen bij het neutraliseren van aanvallen van meer dan 37 aanvalsgroepen die samen meer dan 400 verschillende tools gebruikten.”

Tip: Veilige devices bereik je alleen met monitoring en gerichte reacties