Meer dan duizend Virtual Network Computing (VNC)-endpoints zijn onbeveiligd met het internet verbonden en staan daardoor open voor niet-geautoriseerde toegang. Dit ontdekten securityexperts van Cyble.

VNC is een platformonafhankelijk systeem waarmee gebruikers op afstand met systemen kunnen verbinden voor het uitvoeren van monitoring en aanpassingen. Hierbij krijgen de gebruikers via het remote frame buffer (RFB)-protocol toegang tot de systemen of computers.

Denk hierbij aan toegang op afstand tot de operationele systemen in fabrieken. Wanneer deze systemen niet goed zijn beveiligd, vormen zij makkelijke toegang voor hackers tot de interne systemen van bedrijven, met alle gevolgen van dien.

Minimaal 9.000 openstaande VNC-endpoints

In hun onderzoek ontdekten de securityexperts van Cyble maar liefst 9.000 openstaande VNC-endpoints of servers. De werkelijke omvang is veel groter. De nu aangetroffen open systemen beschikten niet een wachtwoord en waren hierdoor dus helemaal ‘open’.

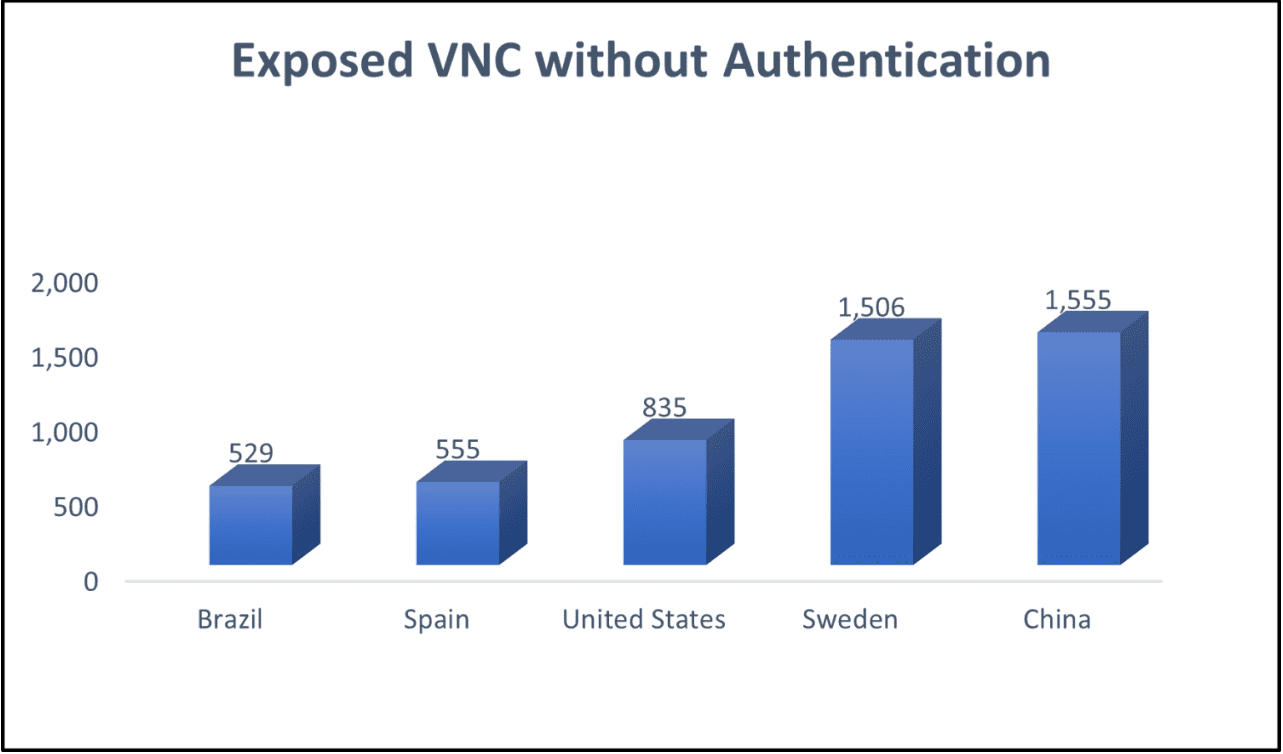

De meeste openstaande VNC-endpoints werden aangetroffen in China en Zweden. Andere landen met veel openstaande endpoints zijn de Verenigde Staten, Spanje en Brazilië.

Onder de openstaande VNC-endpoints bevonden meerdere Human Machine Interface (HMI)-systemen, industriële SCADA-systemen en workstations. Met de toegang tot de HMI- en SCADA-systemen kunnen hackers eenvoudig schade aanrichten in fabrieken of andere vitale infrastructuuromgevingen.

VNC-aanvallen populair onder hackers

Uit het onderzoek blijkt verder dat het aanvallen van VNC-servers populair is onder hackers. De onderzoekers zagen op diverse hackersfora op het dark web dat er veel vraag is naar gegevens over aan te vallen VNC-systemen.

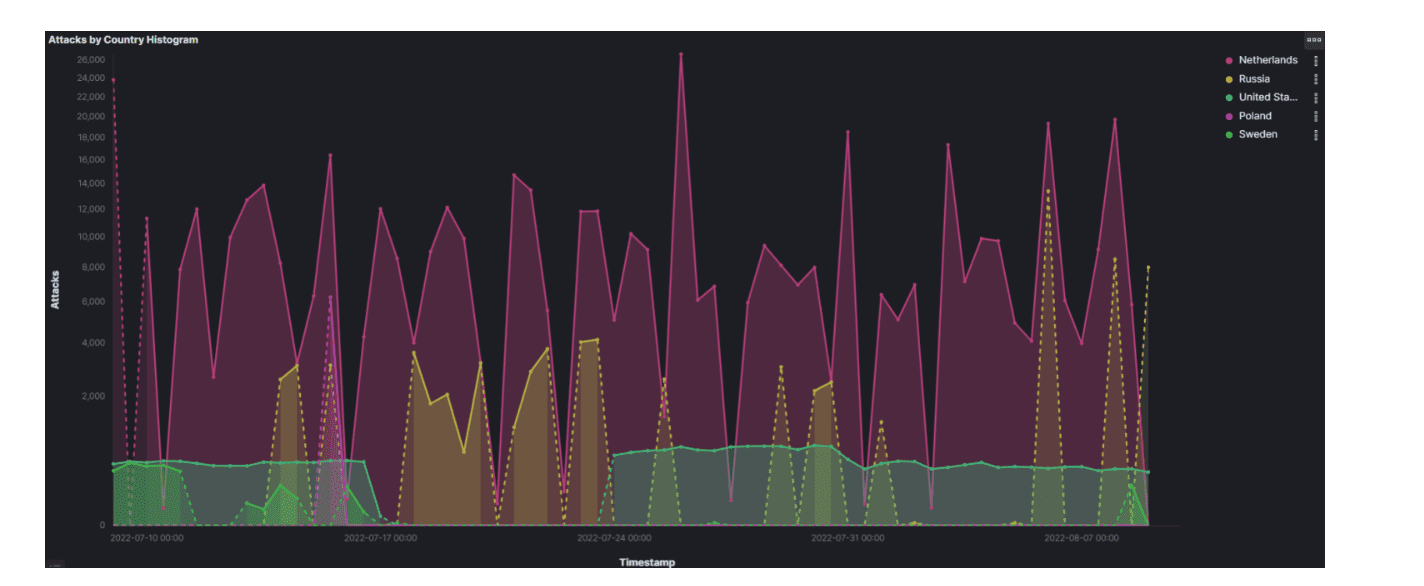

Zelf constateerden zij dat poort 5900, de standaardpoort voor VNC, in een maand tijd maar liefst zes miljoen verzoeken kreeg te verwerken. De meeste hackpogingen waren afkomstig uit Nederland, Rusland en de Verenigde Staten.

Altijd wachtwoord, liefst achter VPN

Volgens Cyble is het belangrijk dat beheerders zich ervan bewust zijn dat zij hun VNC-endpoints of -servers goed moeten beschermen tegen hackaanvallen. In ieder geval moeten deze systemen van een wachtwoord zijn voorzien.

Ook worden beheerders van VNC-systemen geadviseerd nooit servers direct aan het internet bloot te stellen. Als zij dit toch moeten doen, moeten zij deze systemen ten minste achter een VPN-verbinding plaatsen. Dit om de toegang tot deze systemen veiliger te maken.