Hackers gebruiken versleutelde Restricted Permission Message (RPMSG)-bestanden via gecompromitteerde Microsoft 365-accounts om inloggegevens te stelen. Dit stelt securityspecialist Trustwave.

Volgens Trustwave worden de RPMSG-bestanden misbruikt om slachtoffers te verleiden via een phising-aanval hun Microsoft-inloggegevens te overhandigen. De in phishingmails verstuurde RPMSG attachments moeten de aanvallers helpen de werking van e-mailsecurity gateways te omzeilen.

RPMSG-bestanden zijn versleutelde attachments die een extra lag van bescherming moeten bieden door de inhoud alleen toegankelijk te maken voor geautoriseerde ontvangers.

Aanvalspad

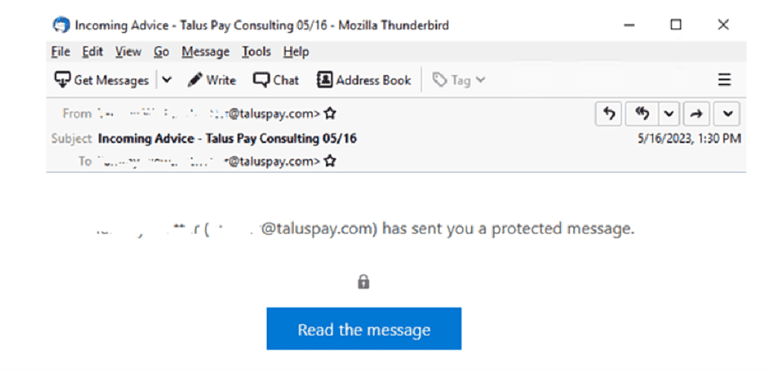

De ‘legitiem’ verstuurde valse attachments schotelen slachtoffers een vals inlogformulier. Zij moeten op een ‘read message’-knop klikken voor het ‘ontsleutelen’ en openen van het bericht.

Hierna worden zij doorgesluisd naar een Office 365-pagina waar hen wordt verzocht in te loggen met hun Microsoft-account. Uiteindelijk worden slachtoffers naar een ‘Click Here to View Document’ doorgestuurd, een kwaadaardig script, dat malware installeert.

Deze malware steelt informatie als de visitior ID, connect token en hash, informatie over de rendering van de videokaarten, devicegeheugen, hardware concurrency, geïnstalleerde browser plugins, browser window-details en de OS-architectuur. Ook worden uiteindelijk de gebruiksnamen en wachtwoorden naar door de aanvallers gecontroleerde servers verstuurd.

Moeilijk te bestrijden

Volgens de onderzoekers zijn dit soort aanvallen moeilijk te ontdekken en tegen te gaan, zo geven de onderzoekers aan. Dit vanwege het lage volume en de doelen. Ook het gebruik van vertrouwde clouddiensten als Microsoft en Adobe zorgt ervoor dat de hackers makkelijk deze aanvallen kunnen uitvoeren.

Als belangrijkste remedie bepleiten de onderzoekers van Trustwave het gebruik van MFA.

Lees ook: In gesprek met ethische hacker; wat is het en hoe word je het?