Hackers gebruiken steeds vaker bestanden voor Microsoft Visio om nietsvermoedende computergebruikers naar phishing-sites te lokken. Het gaat om valse documenten in gecompromitteerde Sharepoint-omgevingen. Via mailtjes komen slachtoffers met een omweg op een neppe inlogpagina voor Microsoft 365 terecht.

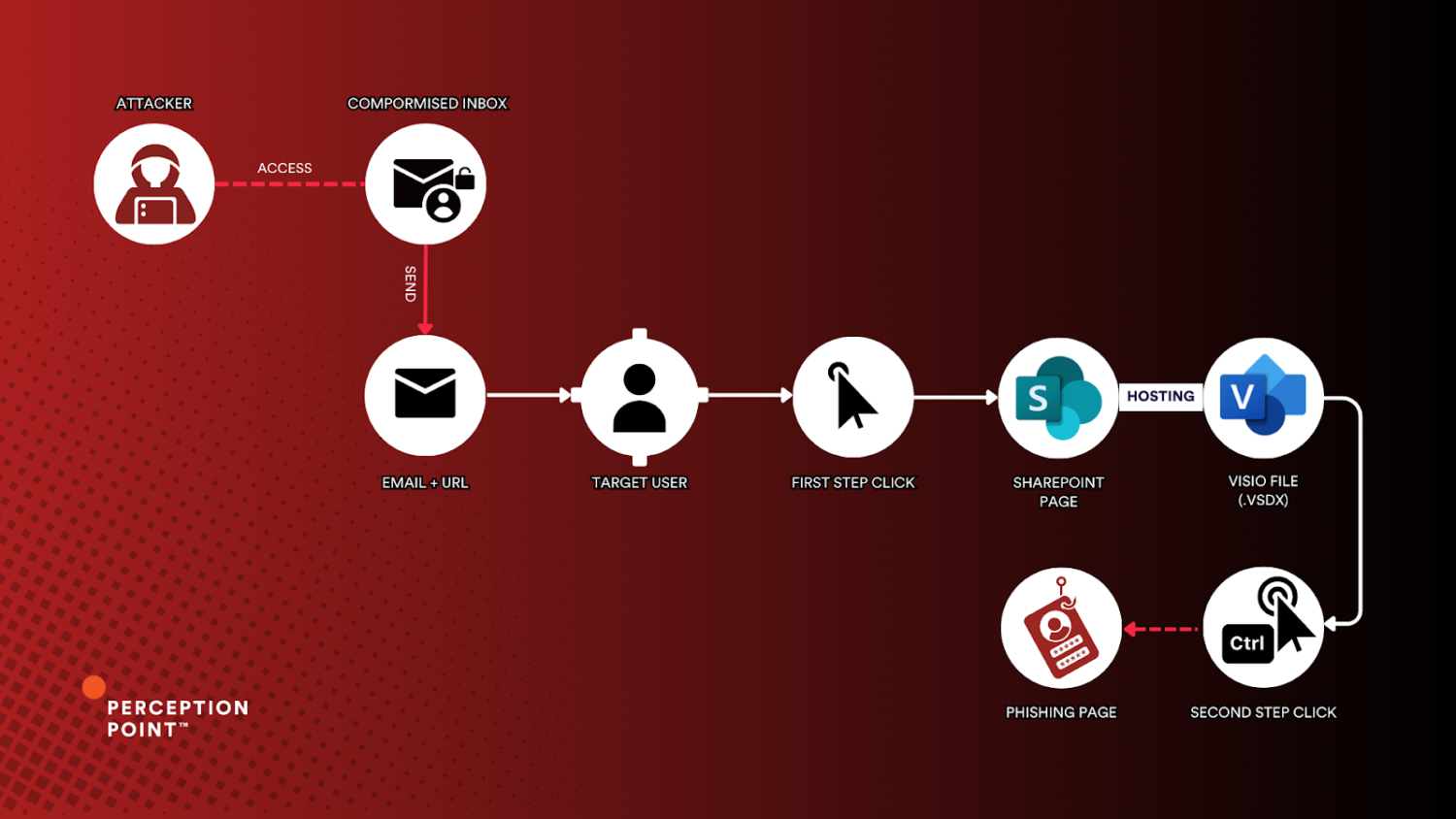

Het gaat volgens cybersecurity-specialist Perception Point om zogeheten two-step attacks. De hackers versturen namelijk eerst hun mailtjes via gecompromitteerde e-mailaccounts. De kwaadwillenden weten nietsvermoedende ontvangers via een link in zo’n mailbericht naar een Visio-bestand in een (eveneens gehackte) Sharepoint-omgeving te lokken. Dáárin bevindt zich de link naar de daadwerkelijke phishing-site.

Het hele doel van deze meerlaagse aanpak is om zo betrouwbaar mogelijk over te komen. Allereerst komt het aanvankelijke mailtje via een ‘echt’ e-mailadres binnen. Een gekraakt adres, dat wel, maar dat weet de ontvanger niet. Ook omzeilt de kwaadwillende op deze manier standaard security-checks. De berichten gaan over inkooporders of zakelijke voorstellen, dus er zit ook een social engineering-aspect aan dit soort operaties.

Gecompromitteerde Sharepoint-omgeving

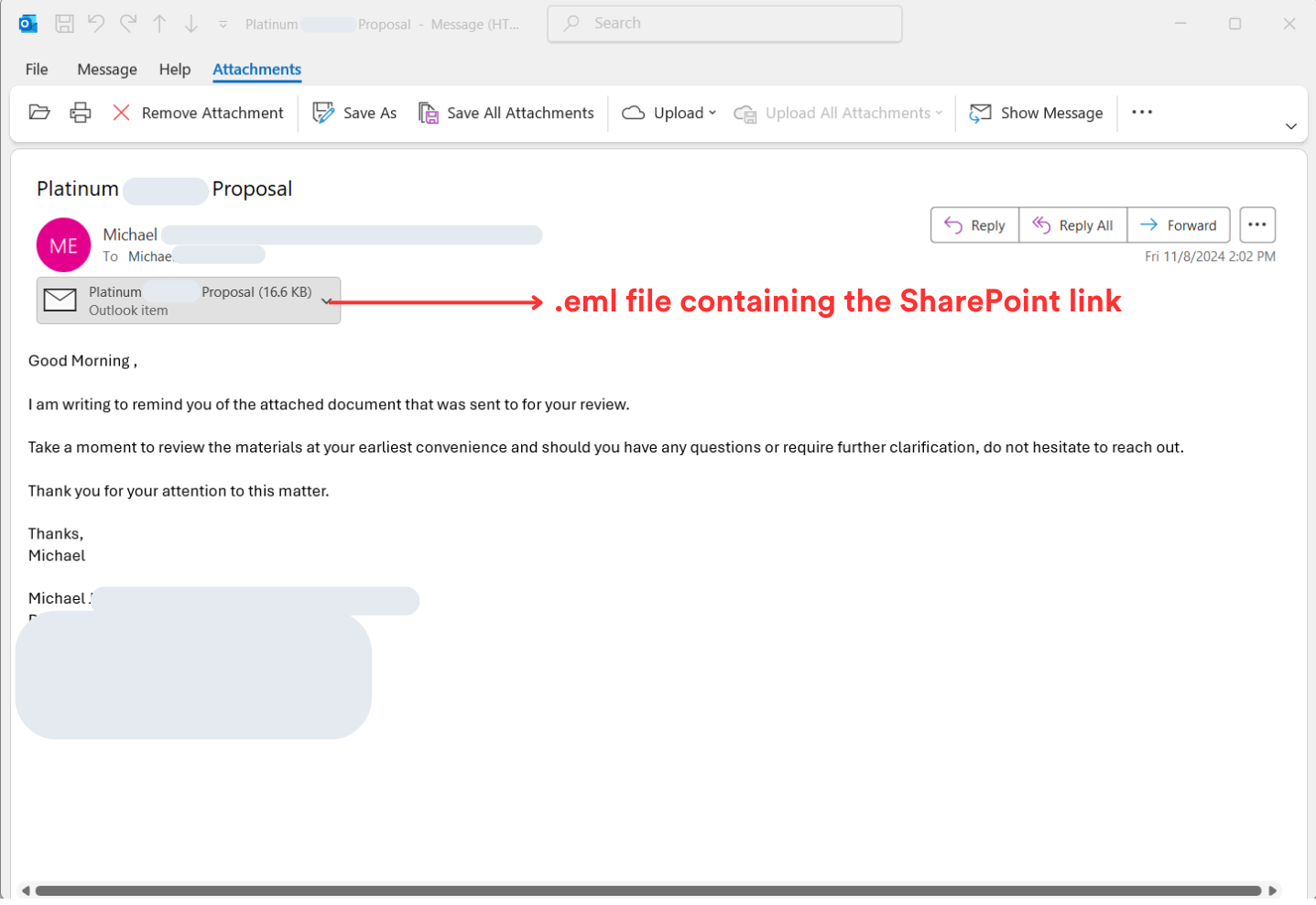

In het mailtje zit vaak ook een .eml-bestand, een Outlook email message. In feite dus een mailtje met een opgeslagen mailbericht als bijlage. In die bijlage zit dan een link naar een bestand in een Sharepoint-omgeving. Deze omgeving is in veel gevallen óók gecompromitteerd.

Het document in de Sharepoint-omgeving is een .vsdx-bestand, een documenttype voor Microsoft Visio. Visio is een programma om snel stroomschema’s, diagrammen, tabellen, organogrammen en andere visuele hulpmiddelen voor bedrijfsdoeleinden te maken. Deze documenten zijn interactief, zo is het mogelijk om buttons in te voegen die linken naar een ander document of andere website. De hackers verbergen hun phishing-links in precies zulke buttons.

Vertrouwen wekken

Door .vsdx-bestanden te gebruiken, proberen de hackers vertrouwen te wekken. Deze zijn bijvoorbeeld te stylen met de huisstijl van het bedrijf wiens systemen zijn gekraakt. In dergelijke documenten staat ook de instructie om bij het klikken op de link de ‘control’-knop ingedrukt te houden. De reden daarvoor is simpel: zo vergewissen de hackers zich ervan dat het een mens is die de link opent en geen bot of ander geautomatiseerd proces.

De laatste stap is dan de valse Microsoft 365-omgeving die opent, waar het slachtoffer zogezegd moet inloggen. Doet-ie dat, dan zijn de inlogcredentials buitgemaakt. Om dergelijke phishingpogingen voor te blijven, adviseert Perception Point maatregelen als Dynamic URL Analysis en AI-securitytools die gespecialiseerd zijn in de detectie van malafide objecten.

Lees ook: Microsoft waarschuwt voor spear-phishing met RDP-bestanden