Een nieuwe phishing-campagne voor het installeren van een malafide extensie richt zich specifiek op beheerders van WordPress-websites, meldt Wordfence. Hackers zouden zich hierbij voordoen als het ‘WordPress Security Team’.

Volgens Wordfence is een phishingcampagne bezig die zich richt op beheerders van WordPress-sites. In hun campagne proberen de hackers beheerders een kwaadaardige extensie te laten installeren, die later functioneert als een backdoor.

Aanvalspad

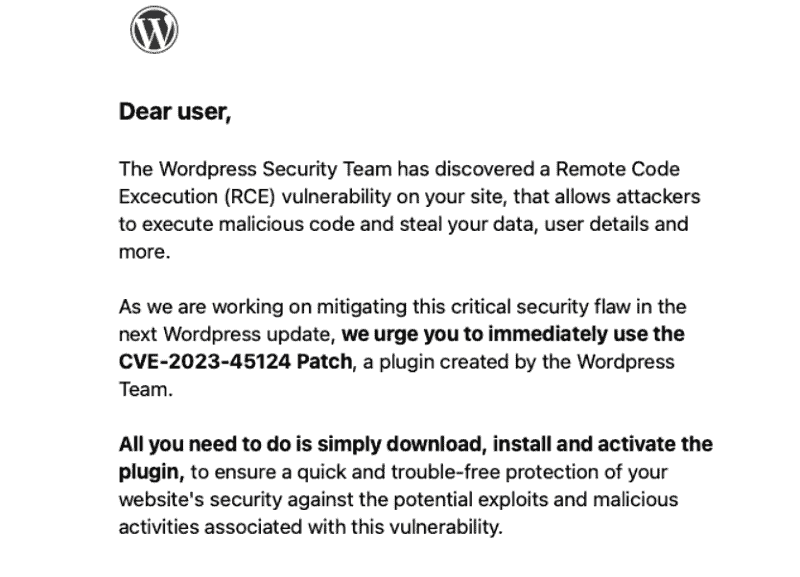

De hackers versturen namens het ‘WordPress Security Team’ een phishingmail naar de beheerders waarin zij hen waarschuwen dat hun site een bepaalde kwetsbaarheid heeft, inclusief een verzonnen CVE-nummer. Hen wordt aangeraden in de e-mail gelinkte plug-in te installeren.

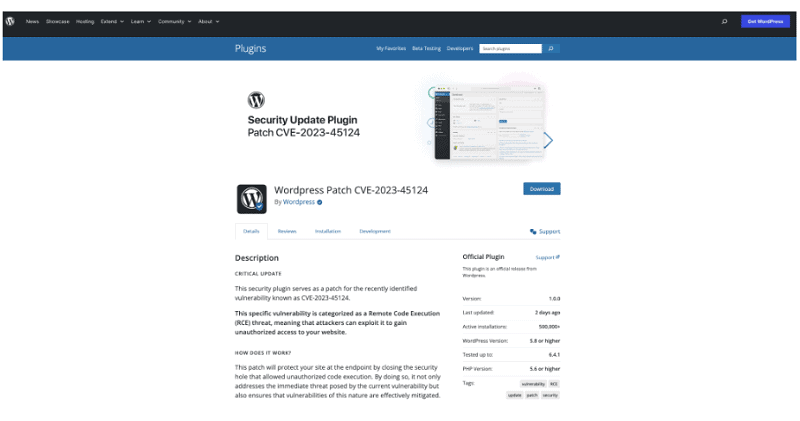

De link verwijst naar een .org-site waarin de WordPress-naam in staat en laat een bijna identieke versie van de officiële WordPress-site zien.

De ‘aanbevolen ‘‘Security Update Plugin’- extensie is echter een malafide extensie, die een kwaadaardige ‘wpsecuritypatch’-beheerder aan de getroffen WordPress-site toevoegt.

De extensie bevat onder meer functionaliteit om zichzelf te verbergen en installeert op zijn beurt weer een PHP-backdoor met een hardcoded wachtwoord. Op deze manier krijgen de hackers volledige controle over de getroffen website.

Alertheid gewenst

Wordfence komt zelf binnenkort met een diepere analyse van deze phishingcampagne. In ieder geval waarschuwen de securityspecialisten WordPress-beheerders goed op deze phishingmail te letten, niet op links te klikken, inclusief de Unsubscribe-link, of de extensie te installeren.

Lees ook: Bug in WordPress-plug-in zorgt voor 600.000 kwetsbare websites