Fortinet waarschuwt opnieuw voor een kritieke kwetsbaarheid, dit keer in FortiOS SSL VPN. De kwetsbaarheid maakt een remote execution code-aanval mogelijk en zou al actief worden misbruikt.

De nu aangetroffen kwetsbaarheid bevindt zich nu in FortiOS SSL VPN. De kwetsbaarheid CVE-2024-21762 / FG-IR-24-015 is als zeer kritiek gedefinieerd en geeft hackers de kans een RCE-aanval uit te voeren via kwaadaardige verzoeken.

De kwetsbaarheid zou al worden misbruikt, maar details daarover maakt de security- en netwerkspecialist niet bekend.

Oplossing met updates

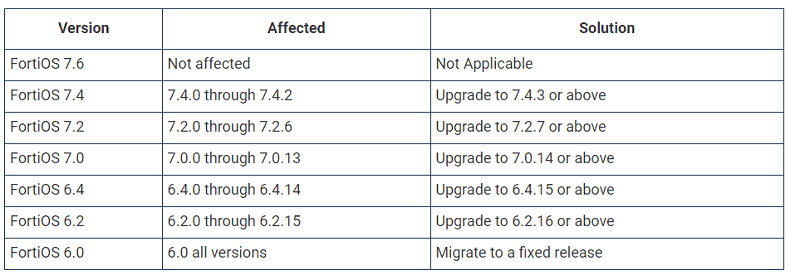

Een overzicht van de getroffen versies van FortiOS en de gewenste update-adviezen geeft Fortinet duidelijk mee:

Aan gebruikers die niet meteen kunnen upgraden, geeft de security- en netwerkspecialist het advies de SSL VPN-feature op de FortiOS-devices uit te schakelen.

Naast deze kwetsbaarheid ontdekte Fortinet ook nog één andere kritieke kwetsbaarheid, CVE-2024-23113, en twee medium-kwetsbaarheden CVE-2023-44487 en CVE-2023-47537. Deze drie worden op dit moment nog niet actief misbruikt.

Andere meldingen van kwetsbaarheden

Fortinet heeft de laatste tijd veel te maken met kwetsbaarheden in zijn producten. Onlangs werden twee extreem kritieke kwetsbaarheden in de FortiSIEM-oplossing gedetecteerd die mogelijk grote impact kunnen hebben.

Daarnaast ontdekte de MIVD dat de software van Fortinet ook actief werd misbruikt door Chinese staatshackers om een netwerk van het Nederlandse Ministerie van Defensie binnen te dringen. De security- en netwerkspecialist heeft inmiddels de aanval waar Volt Typhoon achter zat, bevestigd. Via de aanval zou de zogenoemde COATHANGER-malware voor FortiGate-devices zijn uitgerold.