Eerder deze maand rapporteerde Oligo Security over een oude maar effectieve zero-day in de meest gebruikte internetbrowsers. Door vanaf een openbare website te verwijzen naar het IP-adres 0.0.0.0 konden lokale webservers worden aangeroepen. Dit kon vervolgens worden gemanipuleerd om code op afstand uit te voeren simpelweg doordat een gebruiker op de verkeerde link klikt.

Hoewel deze zero day (of 0.0.0.0-day, zoals ze het genoemd hebben) redelijk krachtig is, is de impact beperkt tot Linux-, ChromeOS- en macOS-systemen. Windows blokkeert standaard het 0.0.0.0 IP-adres. Apple gaat dit nu ook in de volgende macOS-versie doen.

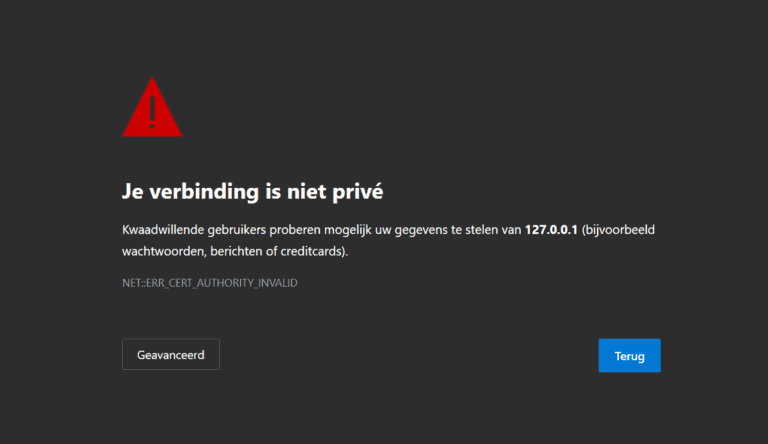

Het is overigens een opmerkelijk lek, want browsers beschikken standaard over een beveiliging waarbij het niet zomaar mogelijk is om vanaf een internetwebsite te linken naar een lokaal IP-adres. Gebruikers krijgen dan een foutmelding dat een website probeert het interne netwerk te bereiken. Dit werkt alleen als gebruikers een nieuwe tab openen en zelf het adres intypen.

Het IP-adres 0.0.0.0 is echter nooit vastgelegd als een lokaal IP-adres. Het is eerder een tijdelijk adres dat enkel gebruikt wordt als een pc aan het verbinden is. 0.0.0.0 wordt dus ook in geen enkel netwerk actief gebruikt. Doordat het IP-adres in een soort niemandsland valt, hebben veel browsers er ooit voor gekozen het adres dan maar door te verbinden naar 127.0.0.1, de localhost. Daar gaat het nu mis, want waar browsers beveiligingen toepassen op 127.0.0.1, doen ze dat niet op 0.0.0.0.

Apple, Google en Mozilla hebben allemaal al laten weten dat er patches worden uitgerold om deze 0.0.0.0-day te dichten.

Lees ook: Zijn browserextensies nog wel veilig te gebruiken?