Nexperia-liveblog: Nexperia-eigenaar dreigt met schadeclaim van 8 miljard

24 december - Ruby Yang, bestuursvoorzitter bij Nexperia-eigenaar Wingtech, stelt dat haar bedrijf een schade...

24 december - Ruby Yang, bestuursvoorzitter bij Nexperia-eigenaar Wingtech, stelt dat haar bedrijf een schade...

Wanneer ben je volledig opgewassen tegen cyberaanvallers? Nooit helemaal, weet cyberexpert Raymond Bierens. I...

Basware laat vandaag weten dat het Redmap heeft overgenomen. Dit Australische bedrijf voegt interessante nieu...

De rol van database-administrators (DBA’s) verandert razendsnel. Waar data vroeger netjes in databasesystem...

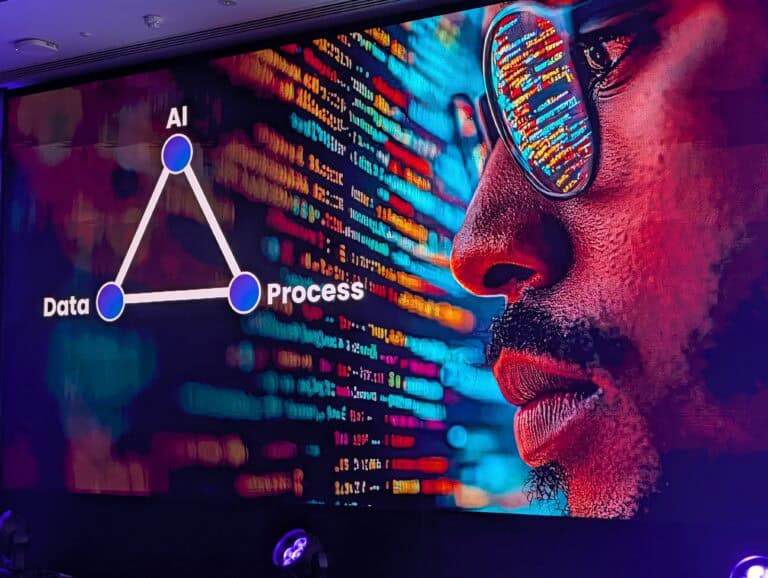

Volgens Appian moet en kan AI een stuk beter. Veel bedrijven hebben inmiddels de pilots en implementaties ach...

Dit jaar kwam MITRE bovenal in het nieuws doordat de toonaangevende kwetsbaarheden-database van de Amerikaans...

Generatieve AI en AI-agents veranderen in razend tempo de manier waarop software wordt ontwikkeld. Tools als ...

Dynatrace bestaat dit jaar twee decennia. Het bedrijf begon met traditionele application performance monitori...