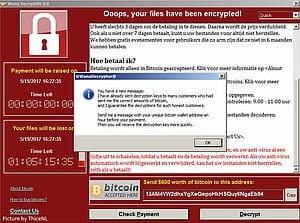

De securitywereld schudde in mei op zijn grondvesten: met de WannaCry-aanval was de eerste wereldwijde aanval met malware sinds de Blasterworm in 2003 een feit. Binnen 12 uur na de eerste lancering van de ransomware, waren al 74.000 pc’s geïnfecteerd. Onder de slachtoffers waren opvallend veel grote multinationals (onder andere Renault, Telefonica en Deutsche Bahn) en (semi-)publieke instellingen (zoals het Russische Ministerie van Binnenlandse Zaken en de Britse NHS). Na de aanvankelijke paniek volgde een adempauze, toen een Britse securityblogger de malware wist te stoppen door de URL te kopen waarnaar de code refereerde, maar die niet door de malwareschrijvers zelf was aangekocht. Maar de rust was van korte duur. Al heel snel volgden nieuwe varianten van WannaCry zonder deze ‘noodstop’. Bovendien gingen botnets over de hele wereld de URL proberen plat te leggen door middel van een DDoS-aanval.

Behalve de slecht doordachte en uitgevoerde noodstop in de malware, leek er nog meer aan de aanval te schorten. Zo waren er slechts 3 Bitcoin wallets voor de betalingen van het losgeld, was er geen effectieve registratie om betalingen aan specifieke slachtoffers te koppelen, is de ontsleuteling een handmatig en langdurig proces dat door de malwareschrjivers moet worden uitgevoerd en zijn er vraagtekens bij de timing van de aanval (op vrijdag, waardoor veel bedrijven de aanval pas op maandag hebben opgemerkt).

Het wilde speculeren begon: hier zaten prutsers achter: simpele script kiddies. Dat was goed mogelijk aangezien WannaCry gebruik maakt van een zwakke plek in Windows die de NSA al lange tijd kent, maar die onlangs door de hackersgroep Shadow Brokers openbaar werd gemaakt nadat de informatie van de NSA was gestolen. Anderen zagen gelijkenissen tussen de code van WannaCry en de code die gebruikt is bij de Sony-hack een paar jaar geleden. Er is altijd vermoed dat Noord-Korea achter die malware zat en de logische conclusie van sommige experts was dan ook: Noord-Korea moet ook achter deze WannaCry-aanval zitten. En dan zijn er nog weer anderen die denken dat dit alles een marketingstunt van de Shadow Brokers is geweest. Zij hebben lang niet alle lekken die zij van de NSA hebben gestolen openbaar gemaakt: het merendeel is nog geheim en kan bij hen worden gekocht. WannaCry zou een voorproefje zijn geweest van wat hun koopwaar teweeg kan brengen. Het idee is dat potentiële kopers (waaronder andere inlichtingendiensten) hierdoor erg geïnteresseerd zijn geraakt in het zaken doen met deze hackers.

Dat er een schuldvraag gesteld wordt, is niet zo vreemd. Bedrijven hebben veel geld en tijd verloren aan de WannaCry-aanval. Niet alleen de malwareschrijvers worden hierop aangekeken. Ook de NSA, die jarenlang het lek geheim hield treft blaam. En uiteraard de Shadow Brokers, die dit lek openbaar hebben gemaakt. En Microsoft, die het lek binnen een maand gedicht had toen het erom spande, maar daarvoor jarenlang niets aan het gevaar had gedaan. Maar de slachtoffers moeten vooral ook naar zichzelf kijken als schuldige. Zij hadden alle mogelijkheden om de catastrofe te voorkomen. De patch waarmee dit lek effectief kon worden gedicht werd namelijk al op 14 maart door Microsoft verspreid: zo’n twee maanden voor de WannaCry-aanval. Hadden alle bedrijven deze patch, die volledig terecht als ‘kritiek’ was gelabeld, netjes geïnstalleerd, dan waren zij volkomen immuun geweest voor de aanval.

Maar waarom was deze eenvoudige stap dan niet gezet door zoveel grote organisaties? Helaas ligt het antwoord op deze vraag grotendeels in de slechte reputatie die patches hebben. In de theorie, die door software-ontwikkelaars en IT security-experts wordt gepredikt, gaat men ervan uit dat software niet langer veilig is als er beveiligingslekken in gevonden zijn. Door middel van reverse-engineering kunnen malwareschrijvers na het uitkomen van een patch analyseren en zien welk lek de patch beoogt te dichten. Op die wijze kunnen zij kennis nemen van het lek, waarvan zij eerder hoogstwaarschijnlijk nog geen weet hadden. Met die kennis vinden zij razendsnel manieren om misbruik te maken van het veiligheidslek. Dat werkt uitstekend voor cybercriminelen, omdat de praktijk niet zit te wachten op patches waarmee de beveiligingslekken gedicht worden.

De praktijk zijn namelijk de bedrijven die de software in gebruik hebben. Software is voor bedrijven een essentiële asset om productie te kunnen draaien. Het concept ‘never change a running system’ is nog altijd sterk in zwang. Er zijn in het verleden vaak genoeg patches geweest die hele netwerken, systemen of bedrijfskritieke applicaties hebben platgelegd. Voor een bedrijf is de procentueel kleine kans dat juist dit beveiligingslek zal leiden tot infectie van het netwerk minder erg dan de kans dat het bedrijf een dag stil komt te liggen.

Toch kan een patch niet tot het einde der tijden worden genegeerd. Met name kritieke patches zouden onmiddellijk een testfase in moeten gaan. Als na enkele weken testen geen problemen zijn geconstateerd en in het nieuws zijn geen berichten geweest over schade door de patch, is er voldoende bewijs voor de onschadelijkheid van de patch om hem op grote schaal uit te rollen.

En hier komt laksheid om de hoek kijken. Hoewel de redenen voor het niet direct uitvoeren van een patch valide zijn, is het twee maanden lang niets doen met een patch dat absoluut niet. Laten we hopen dat deze aanval met WannaCry alle it-afdelingen ter wereld voor eens en voor altijd met de neus op dat feit heeft gedrukt en meer bedrijven serieus werk gaan maken van een verantwoord Patch Management beleid.

Deze blog is ingezonden door Eddy Willems, Security Evangelist bij G DATA.