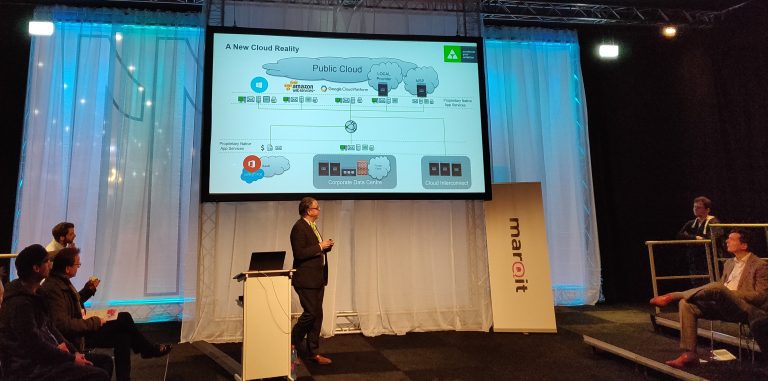

Bedrijven zien hun IT-huishouding steeds groter worden. Dat komt vooral vanwege het in gebruik nemen van meer en meer omgevingen, wat we voor het gemak maar even multicloud noemen. Men wil met al die verschillende omgevingen taken op allerlei niveaus versimpelen. De realiteit leert ons echter dat die versimpeling ook complexe uitdagingen oplevert. Want hoe zorg je er voor dat bijvoorbeeld alle security op orde is? We besloten hierover in gesprek te gaan met Stefaan Hinderyckx, binnen Dimension Data Europe eindverantwoordelijk voor cybersecurity. Hij noemt multicloud een groot probleem voor bedrijven vanwege de complexe beveiliging. Dit komt vooral doordat er veel stappen genomen dienen te worden, er is eigenlijk een soort spinnenweb. In dit artikel leggen we stapsgewijs uit hoe hij tot zijn bevindingen komt.

Over het algemeen staat cloudproviders al een behoorlijke uitdaging te wachten als het gaat om het uitleggen van hoe de beveiliging in elkaar steekt. Meerdere bedrijven nemen namelijk aan dat de security geregeld wordt door de cloudproviders. Bij AWS, Azure en Google Cloud mag er immers niks misgaan, aangezien fouten die toe te schrijven zijn aan de providers zich als een lopend vuurtje zullen verspreiden. Met als gevolg een leegloop bij de hyperscalers.

In werkelijkheid is de beveiliging van de cloud een gedeelde verantwoordelijkheid. Men tekent in het contract met de cloudprovider voor dit zogeheten gedeelde verantwoordelijkheidsmodel, wat terug te vinden is in de algemene voorwaarden. Concreet regelen de cloudproviders een aantal zaken rondom security, terwijl de gebruiker ook het één en ander zelf dient te beveiligen.

Kijken we puur naar hoe het beveiligen van digitale omgevingen traditioneel verloopt, dan is het niet meer dan logisch dat de cloudproviders het gedeelde verantwoordelijkheidsmodel toepassen. Van oudsher dienen gebruikers al het één en ander zelf te regelen. Neem bijvoorbeeld Windows, waarin Microsoft standaard beveiligingsopties heeft ingebouwd. Wil je je endpoint echt goed beveiligen, dan zijn er ook extra’s als antiviruspakketten nodig.

Zes onderdelen

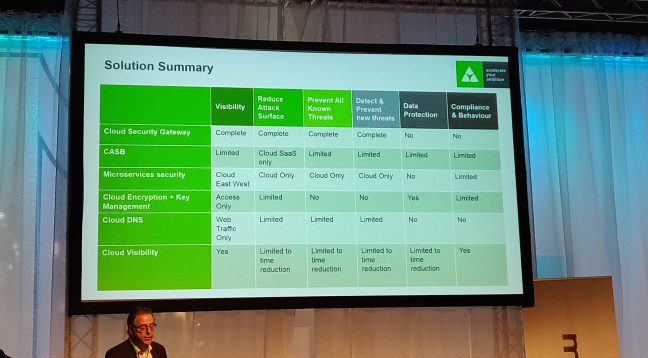

Ook voor een echt goed beveiligde multicloud zijn er meerdere extra’s nodig. Idealiter, zo stelt Hinderyckx, houdt de gebruiker rekening met zes zaken: een security gateway, een cloud access security broker (CASB), microservices security, encryptie en sleutelbeheer, cloud DNS en multicloud-visibiliteit. Een mix van bekende en minder bekende beveiligingscomponenten, waarmee je volgens Hinderyckx een beveiligingsniveau van 90 procent realiseert. 100 procent veiligheid bestaat natuurlijk niet, kwaadwillende zoeken voortdurend naar nieuwe methodes om toch binnen te komen.

Veel belangrijker voor het statement van Hinderyckx zijn de echte uitdagingen die hij waarneemt: visibiliteit, databescherming, compliance en gedrag, bestaande en nieuwe bedreigingen detecteren en voorkomen en het aanvalsoppervlak. Voorafgaand aan ons gesprek deelde hij onderstaande slide waarin aangegeven wordt welke oplossingen de uitdagingen adresseren.

Basisbeveiliging van de cloud behoorlijk veilig

Een onderdeel die de afbeelding niet prominent bespreekt, maar weldegelijk kan helpen bij het adresseren van de uitdagingen, is de basisbeveiliging van de cloud. Er zijn standaard immers al flink wat security-features, waardoor de cloud in de basis al veiliger is dan traditionele omgevingen. Van Amazon-CTO Werner Vogels leerden we bijvoorbeeld al dat zij op operationeel niveau veel meer beveiligen dan de meeste bedrijven. De tools die de cloudprovider ter beschikking heeft zijn voor veel bedrijven onhaalbaar. En ook Azure en Google Cloud beschikking over allerlei handige beschermingsonderdelen.

Om toch eens wat specifieker naar de basisbeveiliging te kijken, kunnen we het best een voorbeeld aandragen. Zo biedt AWS de Amazon Inspector, een dienst voor het automatisch uitvoeren van security-assessments. Hiermee verzekert de gebruiker zich ervan dat er binnen de bedrijfsomgeving voldaan blijft worden aan de opgezette security-policies. Een vooruitgang ten opzichte van de traditionele gang van zaken, waar handmatige controle geldt. Normaliter formuleert een security-team namelijk een aantal eisen en controleert misschien honderd dagen niet of er daadwerkelijk voldaan wordt aan de voorwaarden.

Als we dit soort standaard security-features in het achterhoofd houden, dan zien we eigenlijk dat de meeste gevreesde cloudbreaches al te voorkomen zijn met de standaard beveiligingsopties. Het gros van de cloudlekken komt namelijk voort uit onjuiste configuratie. Ook Hinderyckx erkent dit probleem, de security van de cloud staat soms standaard open. Bovendien komt bij multicloud kijken dat het instellen van ieder platform anders is. De bestuurder van Dimension Data ziet het juist configureren van al de omgevingen als een manier om de uitdaging ‘het aanvalsoppervlak’ aan te pakken.

Hinderyckx vindt echter dat de native cloud security ook een stukje tekort schiet op het gebied van visibiliteit. Details en context over data ontbreken, om zijn woorden aan te houden, waardoor de gebruiker eigenlijk zijn data niet kan monitoren en beschermen. Dit inzicht valt wel te verkrijgen met meerdere oplossingen uit de afbeelding, zoals je kunt zien.

Aanpassen oplossingen

We gebruikten deze overlapping, visibiliteit is met meerdere oplossingen te verkrijgen, tijdens ons gesprek dan ook als haakje om het wat meer over de producten te hebben. Hinderyckx ziet namelijk dat bepaalde oplossingen zich aanpassen aan de multicloud. Het geldt onder meer voor security gateways en CASB’s, twee oplossingen die volgens hem aan het convergeren zijn. We wilden van hem wel eens horen hoe hij die gecombineerde oplossingen ziet.

Ten eerste zijn er de security gateways, of beter gezegd de next generation firewalls, waarbij het multicloudkarakter terug te zien is in de beheerinterface. Vaak zijn de firewalls binnen de grote drie cloudplatformen te deployen, maar door de beheerinterface kan je een regel instellen om die direct door te laten werken in meerdere omgevingen. Door deze geautomatiseerde vorm van policy enforcement dient niet alles handmatig geregeld te worden voor de verschillende omgevingen.

Hinderyckx stelt echter dat de security gateways steeds meer lijken op CASB’s, of andersom. Met CASB’s stellen gebruikers namelijk af welk verkeer van SaaS-applicaties toegestaan is, wat lijkt op bepaalde functionaliteiten van gateways. Beide middelen kunnen immers ingezet worden voor het voldoen aan regels.

Als we de twee producten wat nauwer bekijken, dan zien we echter dat beide hun functionaliteiten uitbreiden. Zo vertelde McAfee ons onlangs bijvoorbeeld dat het zijn CASB-mogelijkheden flink wil uitbreiden, door een volledig cloud-gebaseerd platform te leveren dat ook andere gebruikstoepassingen dekt. Het komt er op neer dat McAfee streeft naar een oplossing die voor iedere omgeving Data Loss Prevention (DLP) realiseert, typisch multicloud dus. Lees wat dat betreft ook eens het achtergrondartikel.

Verdere uitdagingen

Het mag duidelijk zijn dat ook de securityvendoren zich aanpassen aan het beveiligen van meerdere omgevingen. Dat zal alleen maar helpen om de genoemde uitdagingen die de security-expert van Dimension Data ziet aan te pakken. Naast de eerder besproken uitdagingen, het aanvalsoppervlak en visibiliteit, ziet hij namelijk nog de volgende uitdagingen:

- Voorkomen bestaande bedreigingen – Binnen bedrijven versturen medewerkers voortdurend content naar de cloud en verbinden ze ook hun apparaten ermee. Het verloop moet veilig gebeuren. Antivirus kan de meeste malware al blokkeren.

- Nieuwe bedreigingen detecteren en voorkomen – Kwaadwillenden ontwikkelen nieuwe aanvallen die traditionele antivirus omzeilen. Hinderyckx raadt zodoende sandboxing aan, waarbij extra tests uitsluitsel bieden over de intentie van een vreemd bestand.

- Databescherming – Hinderyckx raadt aan alle vertrouwelijke data te versleutelen, aangezien er vaak meerdere kopieën bewaard worden in de cloud en dat het risico op verlies vergroot. Idealiter denk je dan ook nog na over sleutelbeheer. Hinderyckx zet namelijk vraagtekens bij het sleutelbeheer dat cloudproviders beloven, door te wijzen op onder andere de Amerikaanse Patriot Act (overheid kan zo veel informatie verzamelen).

- Compliance en gedrag – Naast dat GDPR een belangrijke richtlijn is, dient ook het gedrag van gebruikers en shadow IT onder controle te zijn. Voor de GDPR gelden natuurlijk verschillende passende maatregelen, gebruikersgedrag zou je in kaart kunnen brengen met AI en machine learning. Zo zijn gedragsveranderingen op te sporen.

Uiteindelijk vinden wij de zes uitdagingen van Hinderyckx een aardige weerspiegeling van waar meerdere multicloudgebruikers tegenaan lopen. Het is geen geheim dat de relatief veilige cloudplatformen op het gebied van security het één en ander zelf aan de gebruikers overlaten. Zelf schreeuwen ze dat natuurlijk niet van de daken. En dan vergroot het multicloudverhaal ook nog eens het risicoverhaal. Er is een security-spinnenweb ontstaan, dat gelukkig antwoord biedt op het complexe verhaal.