De onderzoekers bij Black Lotus Labs hebben een malware-variant in de smiezen gekregen die al twee jaar onder de radar vloog: AVrecon. Het team, dat onderdeel is van Lumen Technologies, spreekt over een van de grootste malware-plagen die zich op SOHO-routers vestigen.

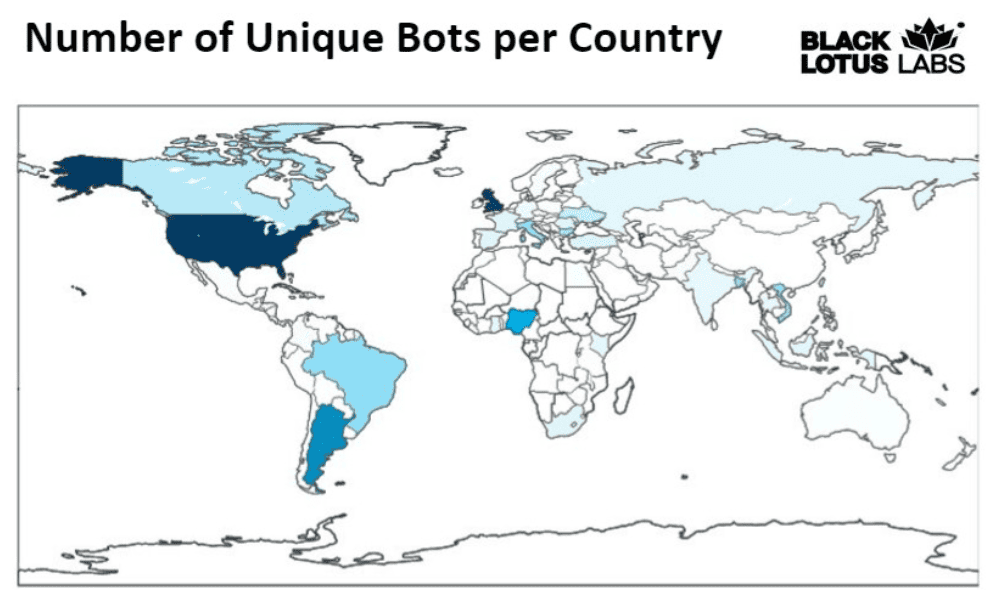

Black Lotus Labs volgde AVrecon 28 dagen lang om een ‘snapshot’ ervan te maken. Al gauw bleek de schaal enorm: 70.000 IP-adressen communiceerden met de command-and-control-center van de cybercriminelen. Daarvan waren er ruim 40.000 meer dan twee dagen actief binnen die periode, in een botnet-netwerk dat zich over de hele wereld had verspreid. De doelwitten waren SOHO-routers, die door kleinere bedrijven of thuiswerkende individuen worden ingezet. Met andere woorden: de IP-adressen zijn normaal gesproken volledig legitiem.

De malware heeft zich lang weten te verhullen. Dit was mogelijk omdat de criminelen niet kozen voor veelal bekende toepassingen van botnets. Normaal gesproken kiezen deze groepen vaak voor het installeren van een crypto-miner of om via andermans netwerken DDoS-aanvallen uit te voeren. Deze vallen echter vrij snel op. In plaats daarvan denkt Black Lotus Labs dat de criminelen zich richten op het frauduleus laten klikken op advertenties en voor ‘password spraying’. In het eerste geval worden partijen als Google en Facebook om de tuin geleid en genereren de criminelen hun inkomsten met reclame-inkomsten. Bij password spraying zoekt de malware naar kraakbare clouddiensten door allerlei wachtwoorden te testen.

Kwetsbaar

Een SOHO-router is vaak kwetsbaar omdat gebruikers lang niet altijd de software ervan updaten en weinig inzicht hebben in wat er op zo’n apparaat plaatsvindt. We hebben een soortgelijke exploitatie van deze blinde vlek gezien waarbij criminelen andermans internetbandbreedte stalen.

Tip: Nieuwe cybercrimetactiek: het verhandelen van andermans internet

Router-malware is daarom ook in trek: Black Lotus heeft al drie keer in twaalf maanden tijd een variant ervan opgespoord. De opkomst van werken of afstand gaat dan ook gepaard met een groeiend aanbod aan potentiële router-doelwitten.

Werking

In de blog gaan de onderzoekers de diepte in wat betreft de precieze werking van de malware, hoewel men de daders zelf nog niet kan openbaren. Zodra de AVrecon-malware bij een netwerk binnenkomt, gaat het eerst zoeken naar zijn eigen aanwezigheid. Als AVrecon ergens al draait, vernietigt de nieuwe binnenkomer zichzelf. Het verzamelt daarnaast informatie over het apparaat en het netwerk, om vervolgens een C2-channel op te zetten waarmee het deel kan worden van de wereldwijde botnet.

Op de kaart is te zien dat het botnet wereldwijd actief is, met de VS en het Verenigd Koninkrijk als zwaartepunt. Ook dit feit zal hebben meegespeeld bij het onder de radar vliegen van de malware. Immers zou het veel meer zijn opgevallen als het met deze aantallen infecties zich zeer lokaal zou hebben gevestigd.

Advies

Wie Lumen Connected Security heeft, zal volgens Black Lotus Labs nu voorzien zijn van bescherming. Echter stelt men dat organisaties en individuen moeten letten op gemakkelijk te kraken wachtwoorden, verdachte IP’s in de gaten moeten houden en cloud-onderdelen moeten behoeden voor het communiceren met bots. Daarnaast helpt het om de router regelmatig te rebooten en te updaten waar mogelijk.

Lees ook: Hackers verspreiden malware in Windows-kernel via opensource-software