Verdachte e-mails komen veelal zogenaamd vanuit Microsoft of Amazon. Criminelen worden echter steeds gehaaider met de merken die men nadoet, waardoor potentiële slachtoffers de misleiding niet zomaar herkennen.

Mimecast biedt in het Threat Intelligence Report van oktober-december 2023 een overzicht van criminele activiteiten via e-mailcampagnes. Het securitybedrijf biedt daarin tevens een analyse voor geheel 2023. Het bedrijf analyseerde de data van 1,7 miljard e-mails per dag namens 42.000 klanten.

Criminelen doen zich in phishing-mails doorgaans voor als legitieme bedrijven. Microsoft is verreweg de meest gebruikte vermomming, met Amazon enkel als tijdelijke plaatsvervanger wanneer de webwinkel overuren draait in de twee weken voorafgaand aan Black Friday. Echter is er geleidelijk een verandering van tactiek te zien: lokale merken worden steeds meer nagedaan. Potentiële slachtoffers vertrouwen de authenticiteit van een bericht vanuit een plaatselijke bank, webwinkels en reisorganisaties relatief snel. Als aanvallers op de hoogte zijn van de specifieke diensten die een doelwit gebruikt, is deze tactiek bijzonder gevaarlijk. Hoe slagen aanvallers erin zich beter op hun doelwitten te richten? En wie zijn die doelwitten?

Kleine doelwitten, grotere slagingskans

Mimecast constateert dat aanvallers blijven innoveren. Net als legitieme sectoren is ook de cybercrime-wereld een fervent AI-gebruiker geworden. Generatieve AI-tools leveren een hogere effectiviteit voor criminelen op omdat ze overtuigendere phishing-mails kunnen genereren. Vertalingen die inhaken op lokale context maken criminelen ook daadkrachtige phishers in landen waar ze de taal niet eens van spreken. Als een phishing-mail spreekt over actuele vraagstukken of inspeelt op lokale wetgeving, klinkt een bericht al gauw betrouwbaar.

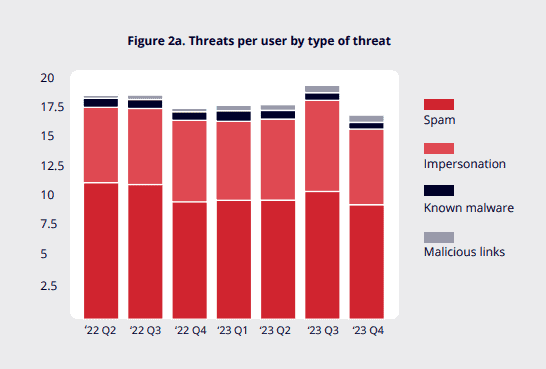

Deze specificering gaat gepaard met een nadruk op kleinere organisaties als slachtoffers. Dat is niet meer dan logisch, aangezien regionale spelers continu e-mails verwachten van lokaal actieve bedrijven. Een gemiddelde mkb-werknemer kreeg met meer dan 120 aanvalspogingen te maken het afgelopen jaar, terwijl personeel in een groot bedrijf op circa 60 aanvallen mocht rekenen. De nadruk op mkb’ers laat zich verklaren door het feit dat een groter deel van het personeelsbestand kritieke rollen vervult. Dat betekent een grotere kans op het buitmaken van gevoelige data en minder beschermingslagen dan voor grote bedrijven geldt. Daarnaast richten aanvallers zich bovenal op het stelen van credentials, iets dat meer schade aan kan richten bij mkb’ers omdat ze vaak vrijwel geheel op externe clouddiensten vertrouwen.

Steeds vaker zijn reisorganisaties en horecabedrijven doelwit van deze aanvallen. Nog altijd kunnen HR-afdelingen en recruitmentbureau’s rekenen op de meeste aandacht, maar daar nam de activiteit vanuit cybercrime iets af. Het lijkt erop dat criminelen hun aandacht verschuiven richting nieuwe slachtoffers, iets dat de suggestie wekt dat daar een grotere kans van slagen is.

Veranderde aanvalstechnieken

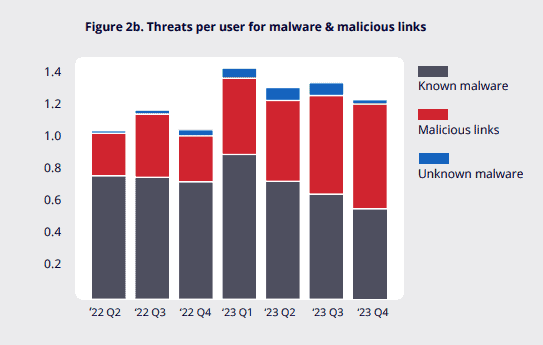

Naast de doelwitten verschuiven ook de aanvalstechnieken. Voor het eerst klikken slachtoffers eerder op een malafide link dan een kwaadaardige bijlage. Klassieke malware verschuift daardoor ietwat naar de achtergrond: het stelen van credentials geniet de voorkeur. De cloudomgeving van mkb’ers kan daardoor gecompromitteerd worden en leiden tot een ransomware-incident. Op een link klinken kan al genoeg zijn om credentials te stelen. Tokens en account identifiers zijn direct uit een Google Chrome-sessie te trekken om te infiltreren.

In plaats van malware gebruiken aanvallers eveneens steeds vaker quishing, oftewel het misbruiken van QR-codes om malafide links te verbergen. Volgens Mimecast is quishing inmiddels “van een niche aanvalsmethodologie naar de mainstream verschoven”. Het gebruik van QR-codes nam enorm toe tijdens de coronapandemie, waardoor het concept inmiddels aardig is ingeburgerd. Echter lijken medewerkers nog niet altijd door te hebben dat ze dergelijke codes niet zomaar moeten vertrouwen. Zonder eigen security-afdelingen ligt het voor de hand dat kleinere organisaties minder snel doorhebben dat deze aanvalstechniek in trek is geraakt. Het gevaar is in ieder geval alom aanwezig: Mimecast detecteerde het afgelopen jaar 3,5 miljoen quishing-mails per dag.

Terwijl het aantal potentiële doelwitten toeneemt, daalt juist het aantal cybercrimegroepen. Het viertal van LockBit, Cl0p, ALPHV/BlackCat en Play is gezamenlijk verantwoordelijk voor 88 procent van alle ransomware-activiteit. ‘Associates’ verspreiden namens deze partijen de kwaadaardige software, veelal met harde onderhandelingsregels zodat de ransomware-buit gemaximaliseerd wordt. Deze groepen zijn bijzonder hardnekkig, zoals onlangs bleek toen LockBit na een internationale operatie alsnog vrij snel weer opkrabbelde.

Beluister ook onze Techzine Talks-aflevering over LockBit:

Misbruiken grote merken

Grote bedrijven spelen alsnog onbedoeld een grote rol in cybercrime. Zo haalt Mimecast een voorbeeld aan van een aanvaller die een link naar een nagemaakte Microsoft SharePoint-server verstuurde via een legitieme marketingservice. Ook is Office 365-authenticatie een belangrijk doelwit.

Om aanvallen op poten te zetten, dienen malafide gebruikers verdachte links zo goed mogelijk te verhullen. Eén van deze technieken is om subdomeinen van legitieme grote bedrijven over te nemen. Campagnes via domeinen van onder meer MSN, VMware, McAfee en eBay wisten gebruikers om de tuin te leiden. Belangrijk daarbij is dat deze domeinen in veel gevallen door het spamfilter en andere securitymaatregelen komen. Wie dus denkt dat de eigen inbox goed wordt beschermd, kan zich onterecht veilig wanen.

Maatregelen

Omdat criminelen zich meer richten op kleinere partijen, moeten deze organisaties beter voorbereid zijn dan ooit. Mimecast adviseert om personeel in kritieke rollen extra te beschermen. Sales en leidinggevenden dienen geen code te kunnen uitvoeren. IT-admins moeten op hun beurt gemonitord worden op afwijkend gedrag. Wat QR betreft stelt Mimecast dat het standaard laden van afbeeldingen voorkomen moet worden. Een ander aspect van security op dit gebied is simpelweg het informeren van werknemers over het veranderende cyberlandschap. Nieuwe dreigingen op dit gebied blijven ervoor zorgen dat organisaties op de hoogte moeten zijn van innovatievere aanvalsmethodes.

In algemene zin adviseert Mimecast om het aanvalsoppervlak te verkleinen, bijvoorbeeld door gestolen credentials minder schadelijk te maken. Daarbij is een zero-trust aanpak van groot belang, zodat gevoelige data niet zomaar toegankelijk is met enkel inloggegevens en een zo beperkt mogelijk aantal gebruikers toegang heeft.

Wie wil voorkomen dat het eigen domein wordt misbruikt, moet deels in feite hopen dat aanvallers hen over het hoofd zien. Immers kan elke crimineel een willekeurig bedrijf trachten na te doen. Desalniettemin zijn er tools, bijvoorbeeld van Check Point, om inzicht te krijgen in mogelijke voorvallen van brand spoofing die jouw organisatie misbruiken. Het eigen webdomein is in ieder geval te beschermen met onder meer DMARC (Domain-based Message Authentication, Reporting & Conformance). Een beperkt aantal IP-adressen moet e-mails kunnen verzenden namens het bedrijf. Eveneens horen klanten op de hoogte te zijn op welke manier je als organisatie communiceert. Een crisisplan moet gereed zijn, zodat er snel te handelen is als je eigen bedrijf wordt nagedaan.

Lees ook: ‘Nederlandse zorgsector vaak getroffen door cyberincidenten bij supply chain’