De afgelopen maanden zien we binnen het Tesorion Security Operations Center steeds vaker detecties van ClickFix-malware. Daarom gaan we in deze blog dieper in op de opkomst en werking van deze malware. Daarnaast geven we tips om de kans op besmetting te minimaliseren.

Wat is ClickFix-malware?

Laten we eerst eens kijken naar wat ClickFix is. ClickFix-malware verwijst naar een reeks misleidende tactieken waarbij gebruikers worden verleid om schadelijke opdrachten op hun systemen uit te voeren. Dit gebeurt vaak door gebruikers te instrueren bepaalde scripts te kopiëren en uit te voeren, onder het mom van het oplossen van een probleem of het installeren van een noodzakelijke update. Deze aanpak maakt gebruik van social engineering om gebruikers te manipuleren, ze te verleiden om op een knop te klikken en zo hun systemen te infecteren met malware.

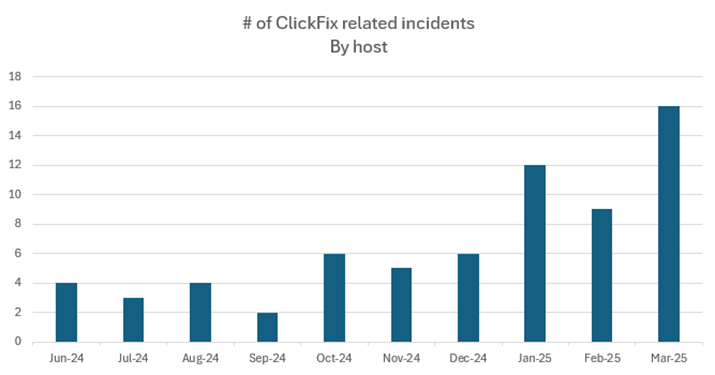

Uit onderstaande grafiek is te zien dat het aantal ClickFix-gerelateerde incidenten sterk toeneemt.

Werking van ClickFix-aanvallen

Bij een typische ClickFix-aanval ontvangt de gebruiker een valse foutmelding of updateprompt tijdens het surfen op het web of bij het openen van een document. Deze melding bevat instructies om iets uit te voeren, vaak powershell.exe, cmd.exe, of mshta.exe.

Eenvoudig gezegd: er wordt iets naar je klembord gekopieerd en je wordt gevraagd om iets uit te voeren (Windows+R en uitvoeren). Hiervoor worden verschillende processen gebruikt, in willekeurige combinaties. We noemen er hier enkele:

- CMD.exe

- PowerShell.exe

- Mshta.exe

- Andere Windows binaries, maar ook Mac/Linux binaries worden misbruikt!

Wanneer de gebruiker deze instructies opvolgt, wordt een reeks opdrachten uitgevoerd die aanvullende schadelijke scripts downloaden en uitvoeren vanaf externe servers. Deze scripts kunnen diverse taken uitvoeren en het downloaden van gecodeerde payloads. Uiteindelijk kunnen deze payloads leiden tot de installatie van verschillende soorten malware, waaronder infostealers en backdoors. Je kan daarbij denken aan: Lumma (Infostealer), XWorm, VenomRAT, AsyncRAT, Danabot en NetSupport.

Verspreidingsmethoden van ClickFix-malware

Om ClickFix te verspreiden gebruiken cybercriminelen verschillende methoden. Zo worden slachtoffers naar ClickFix-pagina’s gelokt via:

- Spearphishing en social engineering: Gerichte e-mails of berichten die gebruikers verleiden om op kwaadaardige links te klikken.

- Malvertising: Het gebruik van gekaapte advertenties op legitieme websites om gebruikers te misleiden.

- SEO-poisoning: Het creëren van kwaadaardige websites die hoog scoren in zoekresultaten om nietsvermoedende gebruikers aan te trekken.

- Gecompromitteerde legitieme websites: Het injecteren van kwaadaardige code in betrouwbare websites om bezoekers te infecteren.

- Social media spam: Het verspreiden van schadelijke links via sociale mediaplatforms en forums.

Beschermingsmaatregelen tegen ClickFix-malware

Nu de werking van ClickFix bekend is, net als de manier waarop het verspreid wordt, is het tijd om te kijken naar beschermingsmaatregelen. Om de risico’s op een infectie met ClickFix-malware te minimaliseren, zijn er verschillende soorten maatregelen te nemen:

- Gebruikerstraining en bewustwording: Regelmatige trainingen om medewerkers te informeren over de gevaren van social engineering en het herkennen van verdachte verzoeken.

- Technische beveiligingsmaatregelen:

- Windows+R: Zorg ervoor dat medewerkers geen gebruik kunnen maken van de snelkoppeling Windows+R (het “Uivoeren/Run” venster)

- PowerShell-beleid: Beperk de uitvoering van ongeautoriseerde scripts door alleen ondertekende scripts toe te staan en monitoringtools in te zetten om ongebruikelijke activiteiten te detecteren.

- Applicatiecontrole: Gebruik whitelisting om te bepalen welke applicaties mogen worden uitgevoerd, waardoor de kans op het uitvoeren van kwaadaardige software wordt verkleind.

- Webcontentfiltering: Implementeer filters om toegang tot bekende kwaadaardige websites te blokkeren en het risico op phishing te verminderen.

- Incidentresponse en monitoring: Implementeer een robuust incidentresponseplan en gebruik monitoringtools om verdachte activiteiten snel te detecteren en erop te reageren.

Conclusie

ClickFix-malware laat duidelijk zien dat de ontwikkelingen binnen het malware-domein niet stilstaan. Het laat tevens het belang van een proactieve en gelaagde beveiligingsaanpak zien. Door zowel technische maatregelen te implementeren als te investeren in gebruikersbewustzijn, kunnen organisaties de risico’s van dergelijke aanvallen aanzienlijk verminderen.

Dit is een ingezonden bijdrage van Tesorion. Via deze link vind je meer informatie over de mogelijkheden van het bedrijf.