Gisteren is er een nieuwe vorm van ransomware opgedoken met de naam Petya. Petya is net als WannaCry een vorm van ransomware waarbij bestanden worden versleuteld en alleen terug zijn te krijgen door losgeld te betalen. Er zijn meer overeenkomsten, want Petya gebruikt dezelfde exploit als WannaCry, die door de Amerikaanse inlichtingendienst NSA is ontwikkeld en vervolgens uitgelekt is op internet. Betalen heeft inmiddels geen zin meer want de autoriteiten hebben het e-mailadres van de criminelen afgesloten, dus ze zijn niet meer in staat de ontvangen betalingen te zien en de decryptiesleutels te versturen.

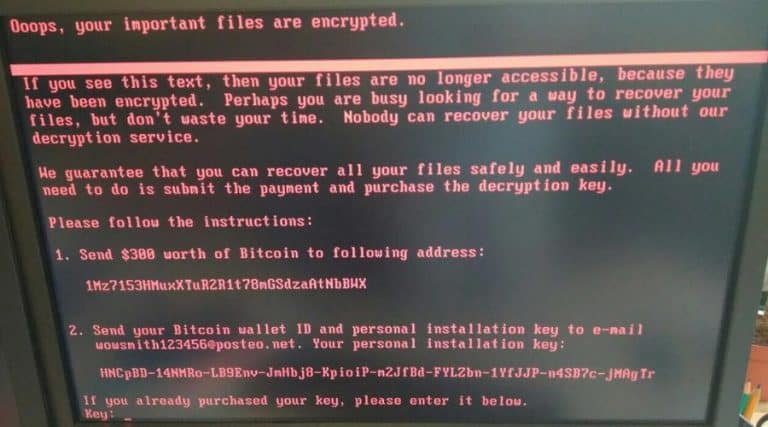

Petya lijkt te zijn begonnen in de Oekraïne, daar werd bij verschillende bedrijven in de energie, telecom en mediasector de ransomware aangetroffen en ging de ene naar de andere pc op zwart met de mededeling dat er betaald moest worden. De criminelen vragen 300 dollar per pc, wat in een groot bedrijf dus snel kan aantikken. Door de uitbraak in de Oekraïne werd er al snel gedacht aan Russische hackers, al dan niet gesponsord door de overheid, maar die kans lijkt enorm klein aangezien er in Rusland ook tientallen organisaties zijn getroffen.

In Nederland werd de Rotterdamse haven getroffen, het scheepvaartbedrijf Maersk en dochteronderneming APM Terminals zag in korte tijd een hoop pc’s geïnfecteerd raken, waardoor het laden en lossen van schepen stil kwam te liggen. Ook bedrijven elders in Europa hebben last van Petya en de verspreiding gaat nog steeds verder.

Een hoop beveiligingsbedrijven hebben de afgelopen 24 uur hun best gedaan om onderzoek te doen naar Petya. Microsoft heeft aangegeven dat de verspreiding lijkt te zijn begonnen bij het boekhoudpakket MeDoc, dat eveneens gevestigd is in de Oekraïne. Het updateproces van de software zou de malware hebben binnengehaald. Zodra er één computer in een bedrijfsnetwerk is getroffen duurt het niet lang voordat de rest van het netwerk ook is geïnfecteerd en wordt uitgeschakeld met de mededeling dat er betaald moet worden.

Petya gebruikt ook dezelfde Eternalblue-exploit als WannaCry, die oorspronkelijk is ontwikkeld door de NSA, maar buitgemaakt is door hackers en vervolgens gedeeld op internet. Microsoft heeft eerder al een patch uitgebracht, maar lang niet alle bedrijven hebben deze patch geïnstalleerd.

Petya of NotPetya?

Op dit moment gaat de ransomware nog door het leven als Petya, maar er zijn ook al bedrijven dit dit weer in twijfel trekken. Petya bestaat al sinds begin 2016, maar zou nu zijn uitgebreid met nieuwe code. Sommige onderzoekers zien wel overeenkomsten, dat sommige stukken code zijn hergebruikt, maar ook dat er nieuwe stukken code zijn, waardoor het een soort combinatie is van verschillende malware-varianten. Zij noemen het nu gekscherend ook al NotPetya. Wat in elk geval duidelijk is, is dat deze nieuwe ransomware veel geavanceerde en schadelijker is dan het originele Petya en WannaCry. Er is dan ook geen killswitch gebouwd in de malware.

Geld verdienen of schade aanrichten?

Vaak is het doel van ransomware om geld te verdienen, snel en zoveel mogelijk. Bij WannaCry zagen we al dat de betalingen en communicatie niet goed waren geregeld, waardoor die variant duidelijk niet was gemaakt om geld te verdienen. Er werd uiteindelijk ook naar Noord-Korea gewezen als dader. Al blijft dat moeilijk te bewijzen. Met (Not)Petya zien we hetzelfde, de criminelen maken gebruik van één Bitcoin-wallet en één e-mailadres. Normaal gesproken gebruiken dit soort criminelen voor elk slachtoffer een andere Bitcoin-wallet. Doordat opsporingsdiensten ook snel hebben gehandeld is het betreffende e-mailadres al buitengebruik gesteld en is het dus onmogelijk om te communiceren met de mensen achter deze malware. Gezien de code van de ransomware van een dergelijk hoog niveau is maar de manier van betalen amateuristisch is geregeld, denken sommige beveiligingsexperts dat de ransomware niet bedoeld is om geld te verdienen, maar om snel en zoveel mogelijk schade aan te richten bij bedrijven in bepaalde regio’s. Wat het daderprofiel ineens compleet anders maakt, en bijvoorbeeld Noord-Korea weer in beeld zou kunnen zijn.

Geen duidelijke dader

Op dit moment zijn de beveiligingsbedrijven nog niet zover dat ze een dader durven noemen, of dat ze links hebben kunnen leggen, maar dat kan wellicht nog komen. Ze hebben uiteindelijk pas 24 uur de tijd gehad. De komende dagen zal er snel meer duidelijk worden. Vooralsnog lijken consumenten niet echt risico te lopen en mikt de ransomware zich vooral bedrijven.