Het nieuwe Dreambus-botnet richt zich vooral op Linux-servers voor zakelijke applicaties, waarschuwt Zscaler. Doel van de vaak brute force-aanvallen is het installeren van cryptomining malware.

Slecht beveiligde Linux-servers zijn kwetsbaar voor het nieuwe DreamBus-botnet, stellen de experts van Zscaler. Het DreamBus-botnet is eigenlijk een upgrade van het in 2019 ontdekte botnet SytemdMinder, dat zich eveneens op Linux richt. Het nieuwe botnet werkt vaak onder de radar omdat security-experts vooral aandacht geven aan op Windows gebaseerde botnets. Botnets voor Linux komen niet vaak voor.

Aanvallen op zakelijke Linux-applicaties

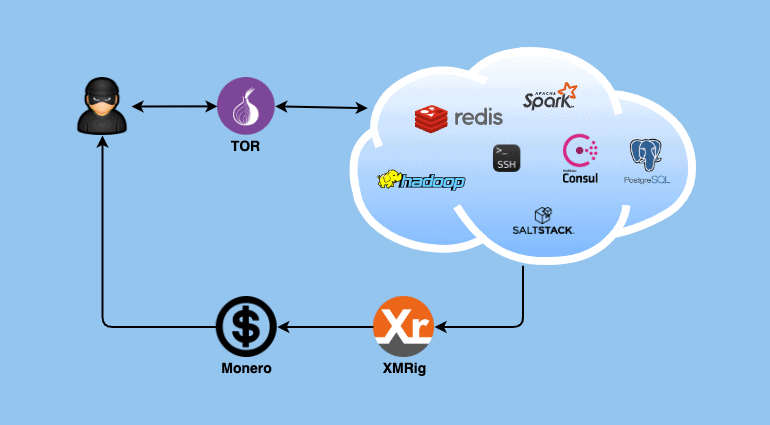

Toch is het recent ontdekte DreamBus-botnet belangrijk om alarm te slaan, zo geven de experts van Zscaler aan. Het botnet valt specifiek zakelijke op Linux-gebaseerde applicaties aan, zoals PostgreSQL, Redis, Hadoop YARN, Apache Spark, HashiCorp Consul, SaltStack en de SSH-dienst.

Het botnet valt deze applicaties aan met brute-force-aanvallen tegen de default administrator usernames. Ook worden kwaadaardige commando’s verzonden naar blootgestelde API-endpoints of worden exploits gebruik tegen oudere kwetsbaarheden die nog niet zijn gepatcht. De malware vertoont volgens Zscaler worm-gedrag, zodat het zichtzelf makkelijk kan verspreiden.

Cryptomining

Doel van de aanvallen is om het DreamBus-botnet een Linux-server te laten overnemen waarop later een open-source cryptomining-applicatie kan worden gedownload en geïnstalleerd. Meer concreet gaat het hierbij om het kunnen minen van cryptovaluta moreno. Het botnet wordt later ook voor andere kwaadaardige zaken ingezet, aldus Zscaler. Geïnfecteerde servers kunne ook worden misbruikt om binnen het DreamBus-botnet andere doelen te bestoken met brute-force-aanvallen.

Lastig te ontdekken

Volgens Zscaler is het DreamBus-botnet lastig te ontdekken. Zo communiceren de geïnfecteerde systemen met de C&C-server via het DNS-over-HTTPS (DoH) protocol. Malware die dit protocol gebruikt, is vrij zeldzaam en vaak moeilijk op te zetten.

Ook is de C&C-server lastig neer te halen, omdat het is gehost op het Tor-netwerk via een .onion-adres. Desondanks denken de experts van Zscaler dat het botnet en de malware afkomstig is uit Rusland of Oost-Europa.